Configuración de MobileFirst Server

improve this page | report issueVisión general

Considerar su política de restauración y copia de seguridad, optimizar su configuración de servidor de MobileFirst Server y aplicar restricciones de acceso y opciones de seguridad.

Ir a

- Puntos finales del servidor de producción de MobileFirst Server

- Configuración de MobileFirst Server para habilitar TLS V1.2

- Configuración de la autenticación de usuario para la administración de MobileFirst Server

- Lista de propiedades JNDI de las aplicaciones web de MobileFirst Server

- Configuración de orígenes de datos

- Configuración de los mecanismos de registro y supervisión

- Configuración de varios tiempos de ejecución

- Configuración de seguimiento de licencias

- Configuración SSL de WebSphere Application Server y adaptadores HTTP

Puntos finales del servidor de producción de MobileFirst Server

Puede crear listas blancas y negras para los puntos finales de IBM MobileFirst Server.

Nota: La información relativa a los URL expuestos por Mobile Foundation se proporcionan como una directriz. Las organizaciones deben asegurarse de que se prueban los URL en una infraestructura de empresa, en función de lo que se ha habilitado en las listas blancas y negras.

URL de API en <runtime context root>/api/ |

Descripción | ¿Sugerencias para la lista blanca? |

|---|---|---|

| /adapterdoc/* | Devuelve la documentación del Swagger del adaptador para el adaptador mencionado | No. Solo utilizado internamente por el administrador y los desarrolladores |

| /adapters/* | Adaptadores que dan servicio | Sí |

| /az/v1/authorization/* | Autoriza al cliente para que acceda a un ámbito específico | Sí |

| /az/v1/introspection | Hace introspección de la señal de acceso del cliente | No. Esta API solo es para clientes confidenciales. |

| /az/v1/token | Genera una señal de acceso para el cliente | Sí |

| /clientLogProfile/* | Obtiene el perfil de registro del cliente | Sí |

| /directupdate/* | Obtiene el archivo .zip de Direct Update | Sí, si planea utilizar Direct Update |

| /loguploader | Sube los registros de cliente al servidor | Sí |

| /preauth/v1/heartbeat | Acepta señal de monitorización del cliente y anota la hora de la última actividad | Sí |

| /preauth/v1/logout | Cierra la sesión de una comprobación de seguridad | Sí |

| /preauth/v1/preauthorize | Correlaciona y ejecuta comprobaciones de seguridad en un ámbito específico | Sí |

| /reach | Se puede acceder al servidor | No, solo para uso interno |

| /registration/v1/clients/* | API de clientes de servicio de registro | No. Esta API solo es para clientes confidenciales. |

| /registration/v1/self/* | API de registro automático de cliente de servicio de registro | Sí |

Configuración de MobileFirst Server para habilitar TLS V1.2

Para que MobileFirst Server se comunique con dispositivos que solo soporten Transport Layer Security v1.2 (TLS) V1.2, entre los protocolos SSL, debe completar las siguientes instrucciones.

Los pasos para configurar MobileFirst Server para habilitar Transport Layer Security (TLS) V1.2 dependen de como MobileFirst Server se conecta con los dispositivos.

- Si MobileFirst Server está tras un proxy inverso que desencripta paquetes codificados con SSL desde los dispositivos antes de pasar los paquetes al servidor de aplicaciones, debe habilitar el soporte de TLS V1.2 en su proxy inverso. Si utiliza IBM HTTP Server como su servidor proxy inverso, consulte Securing IBM HTTP Server para obtener las instrucciones.

- Si MobileFirst Server se comunica directamente con los dispositivos, los pasos para habilitar TLS V1.2 dependen de si su servidor de aplicaciones es Apache Tomcat, perfil de Liberty de WebSphere Application Server o perfil completo de WebSphere Application Server.

Apache Tomcat

- Confirme que Java Runtime Environment (JRE) soporta TLS V1.2.

Asegúrese de que tiene una de las siguientes versiones de JRE:

- Oracle JRE 1.7.0_75 o posterior

- Oracle JRE 1.8.0_31 o posterior

- Edite el archivo conf/server.xml y modifique el elemento

Connectorque declara el puerto HTTPS para que el atributo sslEnabledProtocols tenga el siguiente valor:sslEnabledProtocols="TLSv1.2,TLSv1.1,TLSv1,SSLv2Hello".

Perfil de Liberty de WebSphere Application Server

- Confirme que Java Runtime Environment (JRE) soporta TLS V1.2.

-

Si utiliza un Java SDK de IBM, asegúrese de que su Java SDK de IBM está parcheado para la vulnerabilidad de POODLE. Puede encontrar las versiones mínimas de Java SDK de IBM que contienen el parche para su versión de WebSphere Application Server en Boletín de seguridad: La vulnerabilidad en SSLv3 afecta a IBM WebSphere Application Server (CVE-2014-3566).

Nota: Puede utilizar las versiones listadas en el boletín de seguridad o versiones posteriores.

-

Si utiliza un Java SDK de Oracle, asegúrese de que tiene una de las siguientes versiones:

- Oracle JRE 1.7.0_75 o posterior

- Oracle JRE 1.8.0_31 o posterior

-

- Si utiliza un Java SDK de IBM, edite el archivo server.xml.

- Añada la siguiente línea:

<ssl id="defaultSSLConfig" keyStoreRef="defaultKeyStore" sslProtocol="SSL_TLSv2"/> - Añada el atributo

sslProtocol="SSL_TLSv2"a todos los elementos<ssl>existentes.

- Añada la siguiente línea:

Perfil completo de WebSphere Application Server

-

Confirme que Java Runtime Environment (JRE) soporta TLS V1.2.

Asegúrese de que su Java SDK de IBM está parcheado para la vulnerabilidad de POODLE. Puede encontrar las versiones mínimas de Java SDK de IBM que contienen el parche para su versión de WebSphere Application Server en Boletín de seguridad: La vulnerabilidad en SSLv3 afecta a IBM WebSphere Application Server (CVE-2014-3566).

Nota: Puede utilizar las versiones listadas en el boletín de seguridad o versiones posteriores.

- Inicie la sesión en la consola de WebSphere Application Server y pulse Seguridad → Certificado SSL y gestión de claves → Configuraciones SSL.

- Para cada configuración SSL listada, modifique la configuración para habilitar TLS V1.2.

- Seleccione una configuración SSL y, a continuación, en Propiedades adicionales, pulse los valores de Calidad de protecciones.

- En la lista Protocolo, seleccione SSL_TLSv2.

- Pulse Aplicar y, a continuación, guarde los cambios.

Configuración de la autenticación de usuario para la administración de MobileFirst Server

La administración de MobileFirst Server requiere autenticación de usuario. Puede configurar la autenticación de usuario y elija un método de autenticación. Por lo tanto, el procedimiento de configuración depende del servidor de aplicaciones web que utilice.

Importante: Si utiliza un perfil completo de WebSphere Application Server de servidor autónomo, utilice un método de autenticación diferente al método de autenticación de WebSphere simple (SWAM) en la seguridad global. Puede utilizar lightweight third-party authentication (LTPA). Si utiliza SWAM, puede experimentar errores de autenticación inesperados.

Debe configurar la autenticación después de que el instalador despliegue aplicaciones web de administración de MobileFirst Server en el servidor de aplicaciones web.

La administración de MobileFirst Server tiene definidos los siguientes roles de seguridad de Java Platform, Enterprise Edition (Java EE):

- mfpadmin

- mfpdeployer

- mfpoperator

- mfpmonitor

Debe correlacionar los roles en los correspondientes conjuntos de usuarios. El rol mfpmonitor puede ver datos pero no puede cambiarlos. Las tablas siguientes listan los roles y funciones de MobileFirst para servidores de producción.

Despliegue

| Administrador | Desplegador | Operador | Supervisor | |

|---|---|---|---|---|

| Rol de seguridad de Java EE. | mfpadmin | mfpdeployer | mfpoperator | mfpmonitor |

| Desplegar aplicación. | Sí | Sí | No | No |

| Desplegar un adaptador. | Sí | Sí | No | No |

Gestión de MobileFirst Server

| Administrador | Desplegador | Operador | Supervisor | |

|---|---|---|---|---|

| Rol de seguridad de Java EE. | mfpadmin | mfpdeployer | mfpoperator | mfpmonitor |

| Configurar valores de | ||||

| tiempo de ejecución. | Sí | Sí | No | No |

Gestión de aplicaciones

| Administrador | Desplegador | Operador | Supervisor | |

|---|---|---|---|---|

| Rol de seguridad de Java EE. | mfpadmin | mfpdeployer | mfpoperator | mfpmonitor |

| Subir nueva aplicación MobileFirst. | Sí | Sí | No | No |

| Eliminar aplicación MobileFirst. | Sí | Sí | No | No |

| Subir nuevo adaptador. | Sí | Sí | No | No |

| Eliminar adaptador. | Sí | Sí | No | No |

| Activar o desactivar prueba de autenticidad de aplicación en una aplicación. | Sí | Sí | No | No |

| Cambiar propiedades en los estados de aplicación de MobileFirst: Activo, Notificación activa e inhabilitado. | Sí | Sí | Sí | No |

Básicamente, todos los roles pueden emitir solicitudes GET, los roles mfpadmin, mfpdeployer y mfpmonitor también pueden emitir solicitudes POST y PUT y los roles mfpadmin y mfpdeployer también pueden emitir solicitudes DELETE.

Solicitudes relacionadas con notificaciones push

| Administrador | Desplegador | Operador | Supervisor | |

|---|---|---|---|---|

| Rol de seguridad de Java EE. | mfpadmin | mfpdeployer | mfpoperator | mfpmonitor |

Solicitudes GET

|

Sí | Sí | Sí | Sí |

Solicitudes POST y PUT

|

Sí | Sí | Sí | No |

Solicitudes DELETE

|

Sí | Sí | No | No |

Inhabilitación

| Administrador | Desplegador | Operador | Supervisor | |

|---|---|---|---|---|

| Rol de seguridad de Java EE. | mfpadmin | mfpdeployer | mfpoperator | mfpmonitor |

| Inhabilitar el dispositivo específico, marcando el estado como perdido o robado para bloquear el acceso de cualquier aplicación en ese dispositivo. | Sí | Sí | Sí | No |

| Inhabilitar una aplicación específica, marcando el estado como inhabilitada para bloquear el acceso de esa aplicación en ese dispositivo. | Sí | Sí | Sí | No |

Si elige utilizar un método de autenticación a través de un repositorio de usuarios como LDAP, puede configurar la administración de MobileFirst Server de modo que pueda utilizar usuarios y grupos con el repositorio de usuarios para definir la lista de control de acceso (ACL) de la administración de MobileFirst Server. Este procedimiento depende del tipo y la versión del servidor de aplicaciones web que utilice.

Configuración del perfil completo de WebSphere Application Server para la administración de MobileFirst Server

Configure la seguridad correlacionando los roles de Java EE de MobileFirst Server en un conjunto de usuarios para las aplicaciones web.

Defina los aspectos básicos de la configuración de usuario en la consola de WebSphere Application Server. El acceso a la consola se realiza normalmente mediante esta dirección: https://localhost:9043/ibm/console/

- Seleccione Seguridad → Seguridad global.

- Seleccione Asistente de configuración de seguridad para configurar usuarios. Puede gestionar cuentas de usuarios individuales seleccionando Usuarios y grupos → Gestionar usuarios.

- Correlacione los roles mfpadmin, mfpdeployer, mfpmonitor y mfpoperator en un conjunto de usuarios.

- Seleccione Servidores → Tipos de servidores → Servidores de aplicaciones de WebSphere.

- Seleccione el servidor.

- En el separador Configuración, seleccione Aplicaciones → Aplicaciones empresariales.

- Seleccione MobileFirst_Administration_Service.

- En el separador Configuración, seleccione Detalles → Rol de seguridad para la correlación usuario/grupo.

- Realice la personalización necesaria.

- Pulse Aceptar.

- Repita los pasos para correlacionar los roles para la aplicación web de consola. Esta vez seleccione MobileFirst_Administration_Console.

- Pulse Guardar para guardar los cambios.

Configuración del perfil de Liberty de WebSphere Application Server para la administración de MobileFirst Server

En el perfil de Liberty de WebSphere Application Server, puede configurar los roles de mfpadmin, mfpdeployer, mfpmonitor y mfpoperator en el archivo de configuración server.xml del servidor.

Para configurar los roles de seguridad, debe editar el archivo server.xml. En el elemento <application-bnd> de cada elemento <application>, cree elementos <security-role>. Cada elemento <security-role> es corresponde a un rol: mfpadmin, mfpdeployer, mfpmonitor y mfpoperator. Correlacione los roles con el nombre de grupo de usuarios adecuado, en este ejemplo: mfpadmingroup, mfpdeployergroup, mfpmonitorgroup o mfpoperatorgroup. Estos grupos se definen mediante el elemento <basicRegistry>. Puede personalizar este elemento o sustituirlo por completo por un elemento <ldapRegistry> o por un elemento <safRegistry>.

A continuación, para mantener buenos tiempos de respuesta con un gran número de aplicaciones instaladas, por ejemplo con 80 aplicaciones, debe configurar una agrupación de conexiones para la base de datos de administration.

-

Edite el archivo server.xml. Por ejemplo:

<security-role name="mfpadmin"> <group name="mfpadmingroup"/> </security-role> <security-role name="mfpdeployer"> <group name="mfpdeployergroup"/> </security-role> <security-role name="mfpmonitor"> <group name="mfpmonitorgroup"/> </security-role> <security-role name="mfpoperator"> <group name="mfpoperatorgroup"/> </security-role> <basicRegistry id="mfpadmin"> <user name="admin" password="admin"/> <user name="guest" password="guest"/> <user name="demo" password="demo"/> <group name="mfpadmingroup"> <member name="guest"/> <member name="demo"/> </group> <group name="mfpdeployergroup"> <member name="admin" id="admin"/> </group> <group name="mfpmonitorgroup"/> <group name="mfpoperatorgroup"/> </basicRegistry> -

Defina el tamaño de AppCenterPool:

<connectionManager id="AppCenterPool" minPoolSize="10" maxPoolSize="40"/> -

En el elemento

<dataSource>, defina una referencia para el gestor de conexiones:<dataSource id="MFPADMIN" jndiName="mfpadmin/jdbc/mfpAdminDS" connectionManagerRef="AppCenterPool"> ... </dataSource>

Configuración de Apache Tomcat para la administración de MobileFirst Server

Debe configurar los roles de seguridad de Java EE para la administración de MobileFirst Server en el servidor de aplicaciones web de Apache Tomcat.

-

Si ha instalado la administración de MobileFirst Server manualmente, declare los siguientes roles en el archivo conf/tomcat-users.xml:

<role rolename="mfpadmin"/> <role rolename="mfpmonitor"/> <role rolename="mfpdeployer"/> <role rolename="mfpoperator"/> -

Añada roles a los usuarios seleccionados, por ejemplo:

<user name="admin" password="admin" roles="mfpadmin"/> -

Puede definir el conjunto de usuarios tal como se describe en la documentación de Apache Tomcat, Realm Configuration HOW-TO.

Lista de propiedades JNDI de las aplicaciones web de MobileFirst Server

Configure las propiedades JNDI para las aplicaciones web de MobileFirst Server desplegadas en el servidor de aplicaciones.

- Configurar propiedades JNDI para aplicaciones web de MobileFirst Server

- Lista de propiedades JNDI para el servicio de administración de MobileFirst Server

- Lista de propiedades JNDI para el servicio de Live Update de MobileFirst Server

- Lista de propiedades JNDI para el tiempo de ejecución de MobileFirst

- Lista de propiedades JNDI para el servicio de envío por push de MobileFirst Server

Configurar propiedades JNDI para aplicaciones web de MobileFirst Server

Configurar las propiedades JNDI para configurar las aplicaciones web de MobileFirst Server desplegadas en el servidor de aplicaciones.

Configure las entradas de entorno JNDI de una de las siguientes maneras:

-

Configurar las entradas de entorno de servidor. Los pasos para configurar las entradas de entorno de servidor dependen del servidor de aplicaciones que utilice:

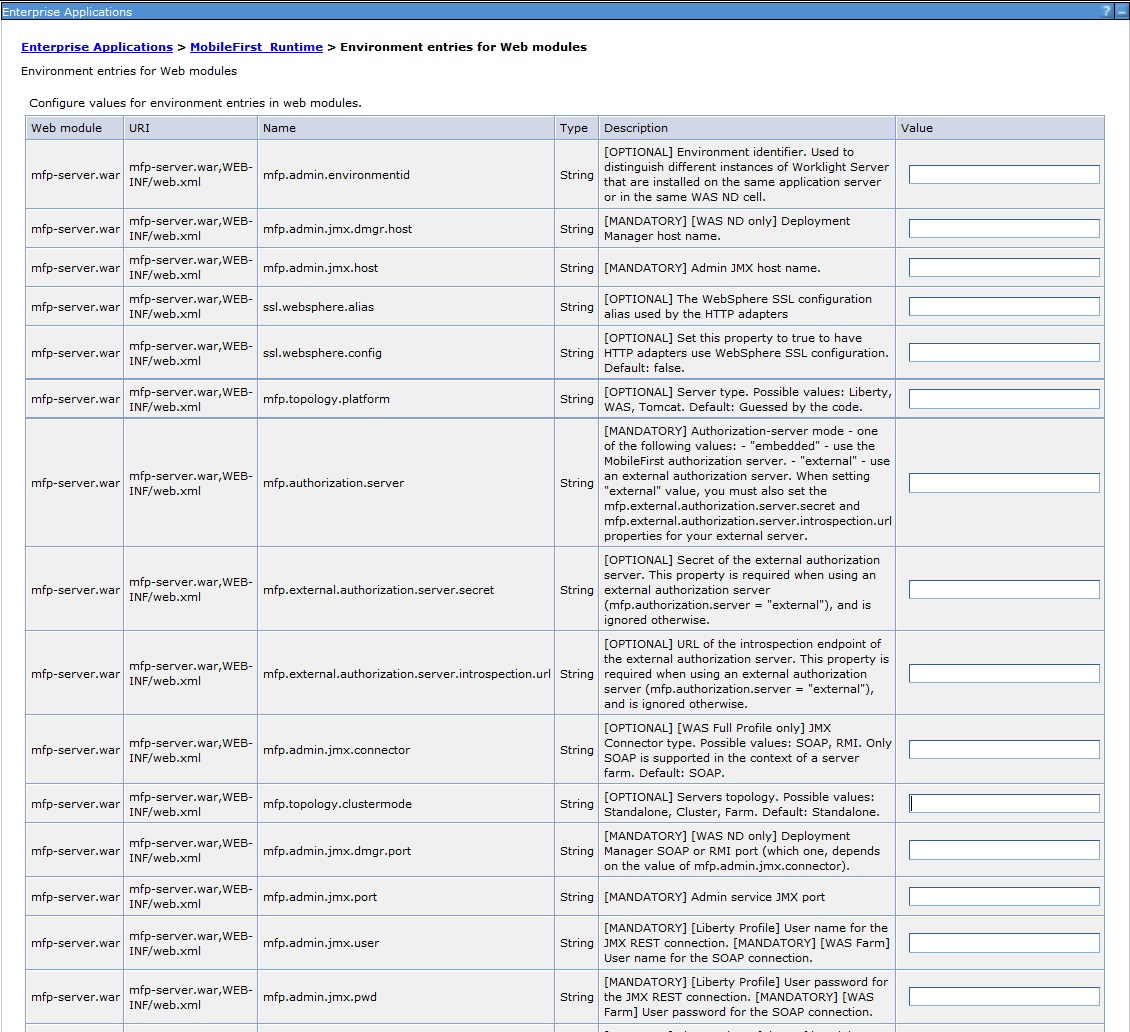

- WebSphere Application Server:

- En la consola de administración de WebSphere Application Server, vaya a Aplicaciones → Tipos de aplicaciones → Aplicaciones empresariales de WebSphere → nombre_aplicación → Entradas de entorno para módulos Web.

- En los campos de valor, introduzca los valores adecuados para su entorno de servidor.

-

WebSphere Application Server Liberty:

En liberty_install_dir/usr/servers/serverName, edite el archivo server.xml y declare las propiedades JNDI de la manera siguiente:

<application id="app_context_root" name="app_context_root" location="app_war_name.war" type="war"> ... </application> <jndiEntry jndiName="app_context_root/JNDI_property_name" value="JNDI_property_value" />La raíz de contexto (en el ejemplo anterior: app_context_root) se conecta entre la entrada JNDI y una aplicación MobileFirst específica. Si existen varias aplicaciones MobileFirst en el mismo servidor, puede definir entradas JNDI específicas para cada aplicación utilizando el prefijo de vía de acceso de contexto.

Nota: Algunas propiedades se definen de forma global en WebSphere Application Server Liberty, sin prefijar el nombre de la propiedad con la raíz de contexto. Para obtener una lista de estas propiedades, consulte Entradas JNDI globales.

En el resto de las propiedades JNDI, los nombres deben prefijarse con la raíz de contexto de la aplicación:

- Para los servicios de Live Update, la raíz de contexto debe ser /[adminContextRoot]config. Por ejemplo, si la raíz de contexto del servicio de administración es /mfpadmin, la raíz de contexto del servicio de Live Update debe ser /mfpadminconfig.

- Para el servicio push, debe definir la raíz de contexto como /imfpush. De lo contrario, los dispositivos cliente no se podrán conectar a la misma, ya que la raíz de contexto está codificada en el SDK.

- Para la aplicación de servicio de administración de MobileFirst, los tiempos de ejecución MobileFirst Operations Console y MobileFirst, puede definir la raíz de contexto como desee. Sin embargo, de forma predeterminada es /mfpadmin para el servicio de administración de MobileFirst, /mfpconsole para MobileFirst Operations Console, y /mfp para el tiempo de ejecución de MobileFirst.

Por ejemplo:

<application id="mfpadmin" name="mfpadmin" location="mfp-admin-service.war" type="war"> ... </application> <jndiEntry jndiName="mfpadmin/mfp.admin.actions.prepareTimeout" value = "2400000" /> -

Apache Tomcat:

En tomcat_install_dir/conf, edite el archivo server.xml y declare las propiedades JNDI de la manera siguiente:

<Context docBase="app_context_root" path="/app_context_root"> <Environment name="JNDI_property_name" override="false" type="java.lang.String" value="JNDI_property_value"/> </Context>- El prefijo de vía de acceso de contexto no es necesario ya que las entradas JNDI están definidas en el elemento

<Context>de una aplicación. override="false"es obligatorio.- El atributo

typesiempre esjava.lang.String, a menos que la propiedad lo especifique de forma diferente.

Por ejemplo:

<Context docBase="app_context_root" path="/app_context_root"> <Environment name="mfp.admin.actions.prepareTimeout" override="false" type="java.lang.String" value="2400000"/> </Context> - El prefijo de vía de acceso de contexto no es necesario ya que las entradas JNDI están definidas en el elemento

- WebSphere Application Server:

-

Si instala con Ant tasks, también puede establecer los valores de las propiedades JNDI al instalar.

En mfp_install_dir/MobileFirstServer/configuration-samples, edite el archivo XML de configuración para las tareas Ant y declare los valores para las propiedades JNDI utilizando el elemento de propiedad en las siguientes etiquetas:

<installmobilefirstadmin>, para la administración de MobileFirst Server, MobileFirst Operations Console y servicios Live Update. Para obtener más información, consulte las tareas Ant para la instalación de MobileFirst Operations Console, artefactos de MobileFirst Server, administración de MobileFirst Server y servicios Live Update.<installmobilefirstruntime>, para las propiedades de configuración de tiempo de ejecución de MobileFirst. Para obtener más información, consulte Tareas Ant para la instalación de entornos de ejecución de MobileFirst.<installmobilefirstpush>, para la configuración del servicio de envío por push. Para obtener más información, consulte Tareas Ant para la instalación del servicio de envío por push de MobileFirst Server.

Por ejemplo:

<installmobilefirstadmin ..> <property name = "mfp.admin.actions.prepareTimeout" value = "2400000" /> </installmobilefirstadmin>

Lista de propiedades JNDI para el servicio de administración de MobileFirst Server

Cuando configura el servicio de administración de MobileFirst Server y MobileFirst Operations Console en su servidor de aplicaciones, establece propiedades JNDI obligatorias y opcionales, en particular para Java Management Extensions (JMX).

Se pueden definir las siguientes propiedades en la aplicación web del servicio de administración mfp-admin-service.war.

Propiedades JNDI para el servicio de administración: JMX

| Propiedad | Opcional/obligatoria | Descripción | Restricciones |

|---|---|---|---|

| mfp.admin.jmx.connector | Opcional | El tipo de conector de Java Management Extensions (JMX). Los valores posibles son SOAP y RMI. El valor predeterminado es SOAP. |

Solo WebSphere Application Server. |

| mfp.admin.jmx.host | Opcional | Nombre de host para la conexión REST de JMX. | Solo perfil de Liberty. |

| mfp.admin.jmx.port | Opcional | Puerto para la conexión REST de JMX. | Solo perfil de Liberty. |

| mfp.admin.jmx.user | Obligatorio para el perfil de Liberty y para la granja de servidores de WebSphere Application Server, de lo contrario, opcional. | Nombre de usuario para la conexión REST de JMX. | Perfil de Liberty de WebSphere Application Server: El nombre de usuario para la conexión REST de JMX. Granja de servidores de WebSphere Application Server: El nombre de usuario para la conexión SOAP. WebSphere Application Server Network Deployment: El nombre de usuario del administrador de WebSphere si el host virtual correlacionado con la aplicación de administración de MobileFirst Server no es el host predeterminado. Colectivo de Liberty: el nombre de usuario del administrador controlador definido en el elemento <administrator-role> del archivo server.xml del controlador de Liberty. |

| mfp.admin.jmx.pwd | Obligatorio para el perfil de Liberty y para la granja de servidores de WebSphere Application Server, de lo contrario, opcional. | Contraseña de usuario para la conexión REST de JMX. | Perfil de Liberty de WebSphere Application Server: La contraseña de usuario para la conexión REST de JMX. Granja de servidores de WebSphere Application Server: La contraseña de usuario para la conexión SOAP. WebSphere Application Server Network Deployment: La contraseña de usuario del administrador de WebSphere si el host virtual correlacionado con la aplicación de administración de servidor de MobileFirst Server no es el host predeterminado. Colectivo de Liberty: la contraseña del administrador controlador definido en el elemento <administrator-role> del archivo server.xml del controlador de Liberty. |

| mfp.admin.rmi.registryPort | Opcional | Puerto de registro RMI para la conexión JMX a través de un cortafuegos. | Solo Tomcat. |

| mfp.admin.rmi.serverPort | Opcional | Puerto de servidor RMI para la conexión JMX a través de un cortafuegos. | Solo Tomcat. |

| mfp.admin.jmx.dmgr.host | Obligatorio | Nombre de host del gestor de despliegue. | Solo WebSphere Application Server Network Deployment. |

| mfp.admin.jmx.dmgr.port | Obligatorio | Puerto RMI o SOAP del gestor de despliegue. | Solo WebSphere Application Server Network Deployment. |

Propiedades JNDI para el servicio de administración: tiempo de espera

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.admin.actions.prepareTimeout | Opcional | Tiempo de espera en milisegundos para transferir datos desde el servicio de administración hasta el tiempo de ejecución durante una transacción de despliegue. Si no puede alcanzarse el tiempo de ejecución dentro de este tiempo, se produce un error y la transacción de despliegue finaliza. Valor predeterminado: 1800000 ms (30min) |

| mfp.admin.actions.commitRejectTimeout | Opcional | Tiempo de espera en milisegundos, cuando se establece contacto con un tiempo de ejecución, para confirmar o rechazar una transacción de despliegue. Si no puede alcanzarse el tiempo de ejecución dentro de este tiempo, se produce un error y la transacción de despliegue finaliza. Valor predeterminado: 120000 ms (2 min) |

| mfp.admin.lockTimeoutInMillis | Opcional | Tiempo de espera en milisegundos para obtener el bloqueo de transacción. Puesto que las transacciones de despliegue se ejecutan secuencialmente, utilizan un bloqueo. Por lo tanto, una transacción debe esperar hasta que una transacción anterior haya finalizado. Este tiempo de espera es el tiempo máximo durante el cual espera una transacción. Valor predeterminado: 1200000 ms (20 min) |

| mfp.admin.maxLockTimeInMillis | Opcional | El tiempo máximo que puede durar un proceso de bloqueo de transacciones. Puesto que las transacciones de despliegue se ejecutan secuencialmente, utilizan un bloqueo. Si el servidor de aplicaciones falla durante un bloqueo, puede pasar en escasas situaciones que el bloqueo no se libere en el siguiente reinicio del servidor de aplicaciones. En este caso, el bloqueo se libera automáticamente después del tiempo de bloqueo máximo, de modo que el servidor no está bloqueado para siempre. Establezca un tiempo superior a una transacción normal. Valor predeterminado: 1800000 ms (30min) |

Propiedades JNDI para el servicio de administración: registro

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.admin.logging.formatjson | Opcional | Establezca esta propiedad en true o habilite el formato bonito (espacio en blanco extra) de los objetos JSON en los mensajes de respuesta y de registro. Establecer esta propiedad es útil cuando depura el servidor. Valor predeterminado: false. |

| mfp.admin.logging.tosystemerror | Opcional | Especifica si todos los mensajes de registro están también dirigidos a System.Error. Establecer esta propiedad es útil cuando depura el servidor. |

Propiedades JNDI para el servicio de administración: proxies

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.admin.proxy.port | Opcional | Si el servidor de administración de MobileFirst está detrás de un cortafuegos o un proxy inverso, esta propiedad especifica la dirección del host. Establezca esta propiedad para permitir que un usuario que está fuera del cortafuegos llegue al servidor de administración de MobileFirst. Normalmente, esta propiedad es el puerto del proxy, por ejemplo 443. Solo es necesaria si el protocolo de los URI externos e internos es distinto. |

| mfp.admin.proxy.protocol | Opcional | Si el servidor de administración de MobileFirst está detrás de un cortafuegos o proxy inverso, esta propiedad especifica el protocolo (HTTP o HTTPS). Establezca esta propiedad para permitir que un usuario que está fuera del cortafuegos llegue al servidor de administración de MobileFirst. Normalmente, esta propiedad se establece en el protocolo del proxy. Por ejemplo, wl.net. Esta propiedad solo es necesaria si el protocolo de los URI externos e internos es distinto. |

| mfp.admin.proxy.scheme | Opcional | Esta propiedad es tan solo un nombre alternativo para mfp.admin.proxy.protocol. |

| mfp.admin.proxy.host | Opcional | Si el servidor de administración de MobileFirst está detrás de un cortafuegos o un proxy inverso, esta propiedad especifica la dirección del host. Establezca esta propiedad para permitir que un usuario que está fuera del cortafuegos llegue al servidor de administración de MobileFirst. Normalmente, esta propiedad es la dirección del proxy. |

Propiedades JNDI para el servicio de administración: Topologías

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.admin.audit | Opcional. | Establezca esta propiedad en false para inhabilitar la característica de auditoría de MobileFirst Operations Console. El valor predeterminado es true. |

| mfp.admin.environmentid | Opcional. | El identificador de entorno para el registro de MBeans. Utilice este identificador diferentes instancias de MobileFirst Server estén instaladas en el mismo servidor de aplicaciones. El identificador determina qué servicio de administración, qué consola y qué tiempo de ejecución pertenece a la misma instalación. El servicio de administración gestiona solo los tiempos de ejecución que tienen el mismo identificador de entorno. |

| mfp.admin.serverid | Obligatorio para granjas de servidores y colectivo de Liberty, de lo contrario, opcional. | Granja de servidores: El mismo identificador. Debe ser diferente para cada servidor en de la granja de servidores. Colectividad de Liberty: El valor debe ser controller. |

| mfp.admin.hsts | Opcional. | Establézcalo en true para habilitar Strict Transport Security de HTTP según la RFC 6797. |

| mfp.topology.platform | Opcional | Tipo de servidor. Valores válidos:

|

| mfp.topology.clustermode | Opcional | Además del tipo de servidor, especifique aquí la topología del servidor. Valores válidos:

|

| mfp.admin.farm.heartbeat | Opcional | Esta propiedad le permite establecer la tasa de latido, en minutos, utilizado en las topologías de granjas de servidores. El valor predeterminado es 2 minutos. En una granja de servidores, todos los miembros deben utilizar el mismo índice de señal de monitorización. Si establece o cambia este valor JNDI en un servidor de la granja de servidores, también debe establecer el mismo valor en cada servidor de la granja de servidores. Para obtener más información, consulte Ciclo de vida de un nodo de granja de servidores. |

| mfp.admin.farm.missed.heartbeats.timeout | Opcional | Esta propiedad le permite establecer el número de señales de monitorización perdidas de un miembro de la granja de servidores antes de que el estado del miembro de la granja de servidores se considere fallado o caído. El valor predeterminado es 2. En una granja de servidores, todos los miembros deben utilizar el mismo valor de señal de monitorización perdida. Si establece o cambia este valor JNDI en un servidor de la granja de servidores, también debe establecer el mismo valor en cada servidor de la granja de servidores. Para obtener más información, consulte Ciclo de vida de un nodo de granja de servidores. |

| mfp.admin.farm.reinitialize | Opcional | Un valor booleano (true o false) para preregistrar o reinicializar el miembro de la granja de servidores. |

| mfp.server.swagger.ui.url | Opcional | Esta propiedad define el URL de la interfaz de usuario Swagger a visualizar en la consola de administración. |

Propiedades JNDI para el servicio de administración: Base de datos relacional

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.admin.db.jndi.name | Opcional | El nombre JNDI de la base de datos. Este parámetro es el mecanismo normal para especificar la base de datos. El valor predeterminado es java:comp/env/jdbc/mfpAdminDS. |

| mfp.admin.db.openjpa.ConnectionDriverName | Opcional/Obligatorio de forma condicional | El nombre de completo de la clase de controlador de conexión de base de datos. Solo es obligatorio cuando el origen de datos especificado por la propiedad mfp.admin.db.jndi.name no está definido en la configuración de servidor de aplicaciones. |

| mfp.admin.db.openjpa.ConnectionURL | Opcional/Obligatorio de forma condicional | El URL para la conexión de base de datos. Solo es obligatorio cuando el origen de datos especificado por la propiedad mfp.admin.db.jndi.name no está definido en la configuración de servidor de aplicaciones. |

| mfp.admin.db.openjpa.ConnectionUserName | Opcional/Obligatorio de forma condicional | El nombre de usuario para la conexión de base de datos. Solo es obligatorio cuando el origen de datos especificado por la propiedad mfp.admin.db.jndi.name no está definido en la configuración de servidor de aplicaciones. |

| mfp.admin.db.openjpa.ConnectionPassword | Opcional/Obligatorio de forma condicional | La contraseña para la conexión de base de datos. Solo es obligatorio cuando el origen de datos especificado por la propiedad mfp.admin.db.jndi.name no está definido en la configuración de servidor de aplicaciones. |

| mfp.admin.db.openjpa.Log | Opcional | Esta propiedad se pasa a OpenJPA y permite el registro de JPA. Para obtener más información, consulte el Manual de usuario de OpenJPA de Apache. |

| mfp.admin.db.type | Opcional | Esta propiedad define el tipo de base de datos. El valor predeterminado se deduce del URL de conexión. |

Propiedades JNDI para el servicio de administración: Licencias

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.admin.license.key.server.host |

|

Nombre de host de Rational License Key Server. |

| mfp.admin.license.key.server.port |

|

Número de puerto de Rational License Key Server. |

Propiedades JNDI para el servicio de administración: Configuraciones JNDI

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.jndi.configuration | Opcional | El nombre de la configuración JNDI si las propiedades JNDI (excepto esta) deben leerse desde un archivo de propiedad inyectado en el archivo WAR. Si no establece esta propiedad, las propiedades JNDI no se leen de un archivo de propiedades. |

| mfp.jndi.file | Opcional | Nombre del archivo que contiene la configuración JNDI si las propiedades JNDI (excepto esta) deben leerse desde un archivo instalado en un servidor web. Si no establece esta propiedad, las propiedades JNDI no se leen de un archivo de propiedades. |

El servicio de administración utiliza el servicio Live Update como instalación auxiliar para almacenar varias configuraciones. Utilice estas propiedades para configurar cómo alcanzar el servicio Live Update.

Propiedades JNDI para el servicio de administración: Servicio Live Update

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.config.service.url | Opcional El URL del servicio Live Update. El URL predeterminado se deriva del URL del servicio de administración añadiendo configuración a la raíz de contexto del servicio de administración. | |

| mfp.config.service.user | Obligatorio | El nombre de usuario que se utiliza para acceder al servicio de Live Update. En una topología de granja de servidores, el nombre de usuario debe ser el mismo para todos los miembros de la granja de servidores. |

| mfp.config.service.password | Obligatorio | La contraseña que se utiliza para acceder al servicio de Live Update. En una topología de granja de servidores, la contraseña debe ser el mismo para todos los miembros de la granja de servidores. |

| mfp.config.service.schema | Opcional | El nombre del esquema que utiliza el servicio Live Update. |

El servicio de administración utiliza un servicio de envío por push como instalación auxiliar para almacenar varios valores push. Utilice estas propiedades para configurar cómo alcanzar el servicio de envío por push. Puesto que el servicio de envío por push está protegido por el modelo de seguridad OAuth, debe establecer varias propiedades para habilitar clientes confidenciales en OAuth.

Propiedades JNDI para el servicio de administración: Servicio de envío por push

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.admin.push.url | Opcional | El URL del servicio de envío por push. Si no se especifica la propiedad, el servicio de envío por push se considera inhabilitado. Si la propiedad no se establece adecuadamente, el servicio de administración no puede contactar con el servicio de envío por push y la administración de servicios de envío por push en MobileFirst Operations Console no funciona. |

| mfp.admin.authorization.server.url | Opcional | El URL del servidor de autorizaciones OAuth que utiliza el servicio de envío por push. El URL predeterminado se deriva del URL del servicio de administración cambiando la raíz de contexto por la raíz de contexto del primer tiempo de ejecución instalado. Si instala diversos entornos de ejecución, es mejor establecer la propiedad. Si la propiedad no se establece adecuadamente, el servicio de administración no puede contactar con el servicio de envío por push y la administración de servicios de envío por push en MobileFirst Operations Console no funciona. |

| mfp.push.authorization.client.id | Opcional/Obligatorio de forma condicional | El identificador del cliente confidencial que gestiona la autorización OAuth para el servicio de envío por push. Obligatorio solo si la propiedad mfp.admin.push.url está especificada. |

| mfp.push.authorization.client.secret | Opcional/Obligatorio de forma condicional | El secreto del cliente confidencial que gestiona la autorización OAuth para el servicio de envío por push. Obligatorio solo si la propiedad mfp.admin.push.url está especificada. |

| mfp.admin.authorization.client.id | Opcional/Obligatorio de forma condicional | El identificador del cliente confidencial que gestiona la autorización OAuth para el servicio de administración. Obligatorio solo si la propiedad mfp.admin.push.url está especificada. |

| mfp.admin.authorization.client.secret | Opcional/Obligatorio de forma condicional | El secreto del cliente confidencial que gestiona la autorización OAuth para el servicio de administración. Obligatorio solo si la propiedad mfp.admin.push.url está especificada. |

Propiedades JNDI para MobileFirst Operations Console

Se pueden definir las siguientes propiedades en la aplicación web (mfp-admin-ui.war) de MobileFirst Operations Console.

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.admin.endpoint | Opcional | Permite a MobileFirst Operations Console localizar el servicio REST de administración de MobileFirst Server. Especifique la dirección externa y la raíz de contexto de la aplicación web mfp-admin-service.war. En un escenario con un cortafuegos o un proxy inverso protegido, este URI debe ser el URI externo y no el URI interno que se encuentra dentro del LAN local. Por ejemplo, https://wl.net:443/mfpadmin. |

| mfp.admin.global.logout | Opcional | Borra la caché de autenticación de usuario de WebSphere durante el cierre de sesión de la consola. Esta propiedad resulta útil solo para WebSphere Application Server V7. El valor predeterminado es false. |

| mfp.admin.hsts | Opcional | Establezca esta propiedad en true para habilitar Strict Transport Security de HTTP según la RFC 6797. Para obtener más información, consulte la página de W3C Strict Transport Security. El valor predeterminado es false. |

| mfp.admin.ui.cors | Opcional | El valor predeterminado es true. Para obtener más información, consulte la página de W3C Cross-Origin Resource Sharing. |

| mfp.admin.ui.cors.strictssl | Opcional | Establézcalo en false para permitir situaciones CORS donde MobileFirst Operations Console se asegura con SSL (protocolo HTTPS) mientras que el servicio de administración de MobileFirst Server no, o a la inversa. Esta propiedad solo surte efecto si la propiedad mfp.admin.ui.cors está habilitada. |

Lista de propiedades JNDI para el servicio de Live Update de MobileFirst Server

Al configurar el servicio de Live Update de MobileFirst Server para su servidor de aplicaciones, puede definir las siguientes propiedades JNDI. La tabla lista las propiedades JNDI para el servicio de Live Update de base de datos relacional de IBM.

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.db.relational.queryTimeout | Opcional | Tiempo de espera excedido para ejecutar una consulta en RDBMS, en segundos. Un valor de cero implica un tiempo de espera excedido infinito. Un valor negativo significa el valor predeterminado (sin alteración). En caso de que no se haya configurado ningún valor, se utiliza el valor predeterminado. Para obtener más información, consulte setQueryTimeout. |

Para saber cómo definir estas propiedades, consulte Configurar propiedades JNDI para aplicaciones web de MobileFirst Server.

Lista de propiedades JNDI para el tiempo de ejecución de MobileFirst

Al configurar el tiempo de ejecución de MobileFirst Server para su servidor de aplicaciones, debe definir las propiedades JNDI opcionales u obligatorias.

La siguiente tabla lista las propiedades de MobileFirst que están siempre disponibles como entradas JNDI:

| Propiedad | Descripción |

|---|---|

| mfp.scheduler.startHour | Opcional. Introducido en el nivel de iFix 8.0.0.0-MFPF-IF201907091643. Se puede establecer la ejecución del planificador a cualquier hora que elija el cliente, en lugar del valor predeterminado de la 1 AM. Esta propiedad puede aceptar el valor de 1 a 23. Esta propiedad garantiza que el cliente pueda configurar su planificador para que se inicie en horas de tráfico ligero y también puede asegurarse de que el planificador se inicie independientemente del inicio diario del servidor. Nota importante: El valor configurado debe tener 4 horas de diferencia con la hora de inicio del servidor. El planificador omitirá su ejecución, si la hora de inicio del planificador es dentro de las 4 horas del inicio del servidor y planificará la ejecución para el día siguiente a la misma hora. |

| mfp.admin.jmx.dmgr.host | Obligatoria. El nombre de host del gestor de despliegue. Solo WebSphere Application Server Network Deployment. |

| mfp.admin.jmx.dmgr.port | Obligatoria. El puerto RMI o SOAP del gestor de despliegue. Solo WebSphere Application Server Network Deployment. |

| mfp.admin.jmx.host | Solo Liberty. El nombre de host para la conexión REST de JMX. Para el colectivo de Liberty, utilice el nombre de host del controlador. |

| mfp.admin.jmx.port | Solo Liberty. El número de puerto para la conexión REST de JMX. Para el colectivo de Liberty, el puerto del conector REST debe ser idéntico al valor del atributo httpsPort declarado en el elemento <httpEndpoint>. Este elemento se declara en el archivo server.xml del controlador de Liberty. |

| mfp.admin.jmx.user | Opcional. Granja de servidores de WebSphere Application Server: El nombre de usuario de la conexión SOAP. Colectivo de Liberty: el nombre de usuario del administrador controlador definido en el elemento <administrator-role> del archivo server.xml del controlador de Liberty. |

| mfp.admin.jmx.pwd | Opcional. Granja de servidores de WebSphere Application Server: La contraseña de usuario de la conexión SOAP. Colectivo de Liberty: la contraseña del administrador controlador definido en el elemento <administrator-role> del archivo server.xml del controlador de Liberty. |

| mfp.admin.serverid | Obligatorio para granjas de servidores y colectivo de Liberty, de lo contrario, opcional. Granja de servidores: El mismo identificador. Debe ser diferente para cada servidor en de la granja de servidores. Granja de servidores: El identificador de miembro. El identificador debe ser distinto para cada miembro del colectivo. El valor controller no se puede utilizar puesto que está reservado para el controlador colectivo. |

| mfp.topology.platform | Opcional. El tipo de servidor. Los valores válidos son:<ul><li>Liberty</li><li>WAS</li><li>Tomcat</li></ul>Si no establece el valor, la aplicación intenta adivinar el tipo de servidor. |

| mfp.topology.clustermode | Opcional. Además del tipo de servidor, especifique aquí la topología del servidor. Valores válidos:<ul><li>Autónomo<li>Clúster</li><li>Granja de servidores</li></ul>El valor predeterminado es Autónomo. |

| mfp.admin.jmx.replica | Opcional. Solo para el colectivo de Liberty. Defina esta propiedad únicamente cuando los componentes de administración que gestionan este entorno de ejecución se despliegan en otros controladores de Liberty (réplicas). Lista de puntos finales de las diferentes réplicas de controlador con la siguiente sintaxis: replica-1 hostname:replica-1 port, replica-2 hostname:replica-2 port,..., replica-n hostname:replica-n port |

| mfp.analytics.console.url | Opcional. El URL expuesto por IBM MobileFirst Analytics que enlaza con la consola de analíticas. Establezca esta propiedad si desea acceder a la consola de analíticas desde MobileFirst Operations Console. Por ejemplo, http://<hostname>:<port>/analytics/console |

| mfp.analytics.password | La contraseña que se utiliza si el punto de entrada de datos de IBM MobileFirst Analytics está protegido con autenticación básica. |

| mfp.analytics.url | El URL expuesto por IBM MobileFirst Analytics que recibe datos analíticos de entrada. Por ejemplo, http://<hostname>:<port>/analytics-service/rest |

| mfp.analytics.username | El nombre de usuario que se utiliza si el punto de entrada de datos de IBM MobileFirst Analytics está protegido con autenticación básica. |

| mfp.device.decommissionProcessingInterval | Define la frecuencia (en segundos) con la que se ejecuta la tarea de decomisar. Valor predeterminado: 86400, que es un día. |

| mfp.analytics.receiver.password | La contraseña que se utiliza si el punto de entrada de datos de IBM MobileFirst Analytics Receiver está protegido con autenticación básica. |

| mfp.analytics.receiver.url | El URL expuesto por IBM MobileFirst Analytics Receiver que recibe datos analíticos de entrada. Por ejemplo, http://<hostname>:<port>/analytics-receiver/rest |

| mfp.analytics.receiver.username | El nombre de usuario que se utiliza si el punto de entrada de datos de IBM MobileFirst Analytics Receiver está protegido con autenticación básica. |

| mfp.device.decommissionProcessingInterval | Define la frecuencia (en segundos) con la que se ejecuta la tarea de decomisar. Valor predeterminado: 86400, que es un día. |

| mfp.device.decommission.when | El número de días de inactividad después del cual un dispositivo de cliente se decomisa por la tarea de decomisar dispositivo. Valor predeterminado: 90 días. |

| mfp.device.archiveDecommissioned.when | El número de días de inactividad después del cual un dispositivo de cliente decomisado se archiva. Esta tarea graba los dispositivos de cliente que se han decomisado en un archivo archivador. Los dispositivos de cliente archivados se graban en un archivo en el directorio home\devices_archive de MobileFirst Server. El nombre del archivo que contiene la indicación de fecha y hora de cuando se creó el archivo de archivado. Valor predeterminado: 90 días. |

| mfp.licenseTracking.enabled | Un valor utilizado para habilitar o inhabilitar el seguimiento de dispositivo en Mobile Foundation. Por motivos de rendimiento, puede inhabilitar el seguimiento de dispositivo cuando Mobile Foundation se ejecuta solo en aplicaciones Business-to-Consumer (B2C). Cuando el seguimiento de dispositivo está inhabilitado, los informes de licencia también están inhabilitados y no se generan métricas de licencia. Los valores posibles son true (predeterminado) o false. |

| mfp.runtime.temp.folder | Define la carpeta de archivos temporales de tiempo de ejecución. Utiliza la ubicación de la carpeta de archivos temporales predeterminada del contenedor web cuando no está definida. |

| mfp.adapter.invocation.url | El URL a utilizar para invocar procedimientos de adaptador desde dentro de los adaptadores Java o JavaScript invocados utilizando el punto final REST. Si esta propiedad no esta definida, se utilizará el URL de la solicitud en ejecución (es el comportamiento predeterminado). Este valor debe contener el URL completo, incluyendo la raíz de contexto. |

| mfp.authorization.server | Modalidad de servidor de autorizaciones. Puede ser una de las modalidades siguientes:

|

| mfp.external.authorization.server.secret | Secreto del servidor de autorizaciones externo. Esta propiedad es necesaria al utilizar un servidor de autorizaciones externo, es decir, que mfp.authorization.server se establece en external y, de lo contrario, se ignora. |

| mfp.external.authorization.server.introspection.url | URL del punto final de introspección del servidor de autorizaciones externo. Esta propiedad es necesaria al utilizar un servidor de autorizaciones externo, es decir, que mfp.authorization.server se establece en external y, de lo contrario, se ignora. |

| ssl.websphere.config | Utilizada para configurar el almacén de claves de un adaptador HTTP. Cuando se establece en false (predeterminado), da instrucciones al tiempo de ejecución de MobileFirst para utilizar el almacén de claves de MobileFirst. Cuando se establece en true, da instrucciones al tiempo de ejecución de MobileFirst para utilizar la configuración SSL de WebSphere. Para obtener más información, consulte Configuración SSL de WebSphere Application Server y adaptadores HTTP. |

Lista de propiedades JNDI para el servicio de envío por push de MobileFirst Server

| Propiedad | Opcional/obligatoria | Descripción |

|---|---|---|

| mfp.push.db.type | Opcional | Tipo de base de datos. Valores posibles: DB, CLOUDANT. Predeterminado: DB |

| mfp.push.db.queue.connections | Opcional | Número de hebras en la agrupación de hebras que realiza la operación de base de datos. Predeterminado: 3 |

| mfp.push.db.cloudant.url | Opcional | El URL de cuenta de Cloudant. Cuando esta propiedad está definida, la base de datos de Cloudant se dirigirá a este URL. |

| mfp.push.db.cloudant.dbName | Opcional | El nombre de la base de datos en la cuenta de Cloudant. Debe empezar con una letra minúscula y contener solo letras minúsculas, dígitos y los caracteres _, $ y -. Predeterminado: mfp_push_db |

| mfp.push.db.cloudant.username | Opcional | El nombre de usuario de la cuenta de Cloudant, utilizado para almacenar la base de datos. Cuando esta propiedad no está definida, se utiliza una base de datos relacional. |

| mfp.push.db.cloudant.password | Opcional | La contraseña de la cuenta de Cloudant, utilizado para almacenar la base de datos. Esta propiedad debe establecerse cuando se establece mfp.db.cloudant.username. |

| mfp.push.db.cloudant.doc.version | Opcional | La versión del documento de Cloudant. |

| mfp.push.db.cloudant.socketTimeout | Opcional | Un tiempo de espera excedido para detectar las pérdidas de una conexión de red para Cloudant, en milisegundos. Un valor de cero implica un tiempo de espera excedido infinito. Un valor negativo significa el valor predeterminado (sin alteración). Predeterminado. Consulte https://github.com/cloudant/java-cloudant#advanced-configuration. |

| mfp.push.db.cloudant.connectionTimeout | Opcional | Un tiempo de espera excedido para establecer una conexión de red para Cloudant, en milisegundos. Un valor de cero implica un tiempo de espera excedido infinito. Un valor negativo significa el valor predeterminado (sin alteración). Predeterminado. Consulte https://github.com/cloudant/java-cloudant#advanced-configuration. |

| mfp.push.db.cloudant.maxConnections | Opcional | Las conexiones máximas del conector de Cloudant. Predeterminado. Consulte https://github.com/cloudant/java-cloudant#advanced-configuration. |

| mfp.push.db.cloudant.ssl.authentication | Opcional | Un valor booleano (true o false) que especifica si la validación de cadena de certificado SSL y la verificación de nombre de host están habilitadas para las conexiones HTTPS con la base de datos de Cloudant. Predeterminado: True |

| mfp.push.db.cloudant.ssl.configuration | Opcional | (Solo perfil completo WAS) Para conexiones HTTPS con la base de datos de Cloudant: El nombre de una configuración SSL en la configuración de WebSphere Application Server, para utilizarlo cuando no hay una configuración especificada para el host y el puerto. |

| mfp.push.db.cloudant.proxyHost | Opcional | Host de proxy del conector de Cloudant. Predeterminado: Consulte https://github.com/cloudant/java-cloudant#advanced-configuration. |

| mfp.push.db.cloudant.proxyPort | Opcional | Puerto de proxy del conector de Cloudant. Predeterminado: Consulte https://github.com/cloudant/java-cloudant#advanced-configuration. |

| mfp.push.services.ext.security | Opcional | El plugin de extensión de seguridad. |

| mfp.push.security.endpoint | Opcional | El URL de punto final para el servidor de autorizaciones. |

| mfp.push.security.user | Opcional | El nombre de usuario para acceder al servidor de autorizaciones. |

| mfp.push.security.password | Opcional | La contraseña para acceder al servidor de autorizaciones. |

| mfp.push.services.ext.analytics | Opcional | El plugin de extensión de análisis. |

| mfp.push.analytics.endpoint | Opcional | El URL de punto final para el servidor de analíticas. |

| mfp.push.analytics.user | Opcional | El nombre de usuario para acceder al servidor de analíticas. |

| mfp.push.analytics.password | Opcional | La contraseña para acceder al servidor de analíticas. |

| mfp.push.analytics.events.notificationDispatch | Opcional | El suceso de analítica cuando la notificación está a punto de asignarse. Predeterminado: true |

| mfp.push.internalQueue.maxLength | Opcional | La longitud de la cola que contiene las tareas de notificación antes de asignarlas. Predeterminado: 200000 |

| mfp.push.gcm.proxy.enabled | Opcional | Muestra si se debe acceder al GCM de Google a través de un proxy. Predeterminado: false |

| mfp.push.gcm.proxy.protocol | Opcional | Puede ser tanto http como https. |

| mfp.push.gcm.proxy.host | Opcional | Host de proxy de GCM. Un valor negativo significa el puerto predeterminado. |

| mfp.push.gcm.proxy.port | Opcional | Puerto de proxy de GCM. Predeterminado: -1 |

| mfp.push.gcm.proxy.user | Opcional | Nombre de usuario proxy, si el proxy requiere autenticación. Un nombre de usuario vacío significa que no hay autenticación. |

| mfp.push.gcm.proxy.password | Opcional | Contraseña de proxy, si el proxy requiere autenticación. |

| mfp.push.gcm.connections | Opcional | Conexiones máximas de Push GCM. Predeterminado: 10 |

| mfp.push.apns.proxy.enabled | Opcional | Muestra si se debe acceder a APN a través de un proxy. Predeterminado: false |

| mfp.push.apns.proxy.type | Opcional | Tipo de proxy de APN. |

| mfp.push.apns.proxy.host | Opcional | Host de proxy de APN. |

| mfp.push.apns.proxy.port | Opcional | Puerto de proxy de APN. Predeterminado: -1 |

| mfp.push.apns.proxy.user | Opcional | Nombre de usuario proxy, si el proxy requiere autenticación. Un nombre de usuario vacío significa que no hay autenticación. |

| mfp.push.apns.proxy.password | Opcional | Contraseña de proxy, si el proxy requiere autenticación. |

| mfp.push.apns.connections | Opcional | Conexiones máximas de Push APN. Predeterminado: 3 |

| mfp.push.apns.connectionIdleTimeout | Opcional | Tiempo de espera excedido de conexión inactiva de APN. Predeterminado: 0 |

Configuración de orígenes de datos

Descubrimiento de algunos detalles de configuración de origen de datos pertenecientes a las bases de datos soportadas.

- Gestión del tamaño del registro de transacciones de DB2

- Configuración de migración tras error ininterrumpida de DB2 HADR para orígenes de datos de MobileFirst Server y Application Center

- Manejo de conexiones en punto muerto

- Datos obsoletos tras crear o suprimir aplicaciones de MobileFirst Operations Console

Gestión del tamaño del registro de transacciones de DB2

Al desplegar una aplicación que tenga al menos 40 MB con la consola de IBM MobileFirst Operations Console, es posible que reciba un error transaction log full.

La salida del sistema siguiente es un ejemplo del código de error transaction log full.

DB2 SQL Error: SQLCODE=-964, SQLSTATE=57011

El contenido de cada aplicación se almacena en la base de datos de administración de MobileFirst.

Los archivos de registro activos están definidos en número por los parámetros de configuración de base de datos LOGPRIMARY y LOGSECOND, y en tamaño por el parámetro de configuración de base de datos de LOGFILSIZ. Una sola transacción no puede utilizar más espacio de registro que LOGFILSZ * (LOGPRIMARY + LOGSECOND) * 4096 KB.

El mandato DB2 GET DATABASE CONFIGURATION incluye información sobre el tamaño de archivo de registro, y el número de archivos de registro primarios y secundarios.

Según el tamaño más grande de la aplicación MobileFirst que esté desplegada, es posible que tenga que aumentar el espacio de registro de DB2.

Utilizando el mandato DB2 update db cfg, aumente el parámetro LOGSECOND. El espacio no está asignado cuando la base de datos está activada. En su lugar, el espacio se asigna sólo cuando es necesario.

Configuración de migración tras error ininterrumpida de DB2 HADR para orígenes de datos de MobileFirst Server y Application Center

Debe habilitar la migración tras error ininterrumpida con el perfil de Liberty de WebSphere Application Server y WebSphere Application Server. Con esta característica, puede gestionar una excepción cuando falla una base de datos y el controlador JDBC de DB2 la reencamina.

Nota: La migración tras error de DB2 HADR no está soportada en Apache Tomcat.

De forma predeterminada con DB2 HADR, cuando el controlador JDBC de DB2 realiza una redirección de cliente tras detectar que una base de datos ha fallado durante el primer intento de reutilización de una conexión existente, el controlador activa com.ibm.db2.jcc.am.ClientRerouteException, con ERRORCODE=-4498 y SQLSTATE=08506. WebSphere Application Server correlaciona esta excepción con com.ibm.websphere.ce.cm.StaleConnectionException antes de que la reciba la aplicación.

En este caso, la aplicación tendrá que tomar la excepción y volver a ejecutar la transacción. Los entornos de ejecución de MobileFirst y Application Center no gestionan la excepción pero se basan en una característica llamada migración tras error ininterrumpida. Para habilitar esta característica, debe establecer la propiedad JDBC enableSeamlessFailover en “1”.

Configuración del perfil de Liberty de WebSphere Application Server

Debe editar el archivo server.xml y añadir la propiedad enableSeamlessFailover al elemento properties.db2.jcc de los orígenes de datos de MobileFirst y Application Center. Por ejemplo:

<dataSource jndiName="jdbc/WorklightAdminDS" transactional="false">

<jdbcDriver libraryRef="DB2Lib"/>

<properties.db2.jcc databaseName="WLADMIN" currentSchema="WLADMSC"

serverName="db2server" portNumber="50000"

enableSeamlessFailover= "1"

user="worklight" password="worklight"/>

</dataSource>

Configuración de WebSphere Application Server

Desde la consola de administración de WebSphere Application Server para cada origen de datos de MobileFirst y Application Center:

- Vaya a Recursos → JDBC → Orígenes de datos → DataSource name.

- Seleccione Nuevo y añada la siguiente propiedad personalizada o actualice los valores si la propiedad ya existe:

enableSeamlessFailover : 1 - Pulse Aplicar.

- Guarde su configuración.

Para obtener más información sobre cómo configurar una conexión con una base de datos DB2 habilitada para HADR, consulte Configuración de una conexión a una base de datos DB2 habilitada para HADR.

Manejo de conexiones en punto muerto

Configure su servidor de aplicaciones para evitar problemas de tiempo de espera excedido de base de datos.

Una StaleConnectionException es una excepción generada por el código de conexión de base de datos de perfil de servidor de aplicaciones Java cuando un controlador JDBC devuelve un error irrecuperable desde una solicitud de conexión u operación. StaleConnectionException surge cuando el proveedor de base de datos emite una excepción para indicar que una conexión actual en la agrupación de conexiones ya no es válida. Esta excepción puede suceder por muchas razones. La causa más habitual de StaleConnectionException es debida a las conexiones recuperadas desde agrupación de conexión de base de datos y averiguar que la conexión ha expirado o se ha descartado por no utilizarla durante mucho tiempo.

Puede configurar su servidor de aplicaciones para evitar esta excepción.

Configuración de Apache Tomcat

MySQL

La base de datos MySQL cierra sus conexiones tras un periodo de no actividad en una conexión. Este tiempo de espera excedido viene definido por la variable de sistema llamada wait_timeout. El valor predeterminado es 28000 segundos (8 horas).

Cuando una aplicación intenta conectarse con la base de datos después de que MySQL cierre la conexión, se genera la siguiente excepción:

com.mysql.jdbc.exceptions.jdbc4.MySQLNonTransientConnectionException: No operations allowed after statement closed.

Edite los archivos server.xml y context.xml y, para cada elemento <Resource>, añada las siguientes propiedades:

- testOnBorrow=”true”

- validationQuery=”select 1”

Por ejemplo:

<Resource name="jdbc/AppCenterDS"

type="javax.sql.DataSource"

driverClassName="com.mysql.jdbc.Driver"

...

testOnBorrow="true"

validationQuery="select 1"

/>

Configuración del perfil de Liberty de WebSphere Application Server

Edite el archivo server.xml y, para cada elemento <dataSource> (bases de datos de tiempo de ejecución y de Application Center), añada un elemento <connectionManager> con la propiedad agedTimeout:

<connectionManager agedTimeout="timeout_value"/>

El valor de tiempo de espera depende, principalmente, de la cantidad de conexiones abiertas en paralelo pero también del número máximo y mínimo de conexiones en la agrupación. Por lo tanto, debe ajustar los diferentes atributos connectionManager para identificar los valores más apropiados. Para obtener más información sobre el elemento connectionManager, consulte Liberty: Elementos de configuración en el archivo server.xml.

Nota: MySQL junto con el perfil de Liberty de WebSphere Application Server o el perfil completo de WebSphere Application Server no está clasificado como una configuración soportada. Para obtener más información, consulte WebSphere Application Server Support Statement. Utilice IBM DB2 u otra base de datos soportada por WebSphere Application Server para que se beneficie de una configuración que está totalmente soportada por IBM Support.

Datos obsoletos tras crear o suprimir aplicaciones de MobileFirst Operations Console

En un servidor de aplicaciones Tomcat 8, si utiliza una base de datos MySQL algunas llamadas de MobileFirst Operations Console a servicios devuelven un error 404.

En un servidor de aplicaciones Tomcat 8, si trabaja con una base de datos MySQL, cuando utilice MobileFirst Operations Console para suprimir una aplicación o añadir una nueva e intentar actualizar la consola un par de veces, es posible que vea datos obsoletos. Por ejemplo, es posible que los usuarios vean una aplicación ya suprimida en la lista.

Para evitar este problema, cambie el nivel de aislamiento a READ_COMMITTED en el origen de datos o en el sistema de gestión de bases de datos.

Para conocer el significado de READ_COMMITTED, consulte la documentación MySQL en http://dev.mysql.com/doc/refman/5.7/en/innodb-transaction-isolation-levels.html.

- Para cambiar el nivel de aislamiento a READ_COMMITTED en el origen de datos, modifique el archivo de configuración de Tomcat server.xml: En la sección <Resource name=”jdbc/mfpAdminDS” …/> añada el atributo defaultTransactionIsolation=”READ_COMMITTED”.

- Para cambiar el nivel de aislamiento a READ_COMMITTED de forma global en el sistema de gestión de bases de datos, consulte la Página SET TRANSACTION Syntax de la documentación de MySQL en http://dev.mysql.com/doc/refman/5.7/en/set-transaction.html.

Configuración del perfil completo de WebSphere Application Server

DB2 u Oracle

Para minimizar los problemas de conexión en punto muerto, compruebe la configuración de las agrupaciones de conexiones en cada origen de datos en la consola de administración de WebSphere Application Server.

- Inicie sesión en la consola de administración de WebSphere Application Server.

- Seleccione Recursos → Proveedores JDBC → proveedor_jdbc_base_de_datos → Orígenes de datos → su_origen_datos → Propiedades de agrupación de conexiones.

- Establezca el valor de Conexiones mínimas en 0.

- Establezca el valor de Tiempo de recopilación para que sea menor que el valor de Tiempo de espera no utilizado.

- Asegúrese de que la propiedad Política de depuración se establece en EntirePool (predeterminado).

Para obtener más información, consulte Valores de agrupación de conexiones.

MySQL

- Inicie sesión en la consola de administración de WebSphere Application Server.

- Seleccione Recursos → JDBC → Orígenes de datos.

- Para cada origen de datos de MySQL:

- Pulse el origen de datos.

- Seleccione las propiedades de Agrupación de conexiones en Propiedades adicionales.

- Modifique el valor de la propiedad Tiempo de espera superado. El valor debe ser inferior a la variable de sistema wait_timeout de MySQL para que las conexiones se depuren antes de que MySQL las cierre.

- Pulse Aceptar.

Nota: MySQL junto con el perfil de Liberty de WebSphere Application Server o el perfil completo de WebSphere Application Server no está clasificado como una configuración soportada. Para obtener más información, consulte WebSphere Application Server Support Statement. Utilice IBM DB2 u otra base de datos soportada por WebSphere Application Server para que se beneficie de una configuración que está totalmente soportada por IBM Support.

Configuración de los mecanismos de registro y supervisión

Mobile Foundation informa de errores, avisos y mensajes informativos en un archivo de registro. El mecanismo de registro subyacente varía en función del servidor de aplicaciones.

MobileFirst Server

Mobile Foundation (MobileFirst Server para abreviar) utiliza el paquete estándar de java.util.logging. De forma predeterminada, todos los registros de MobileFirst van a los archivos de registro del servidor de aplicaciones. Puede controlar el registro de MobileFirst Server utilizando las herramientas estándar disponibles en cada servidor de aplicaciones. Por ejemplo, si desea activar el registro de rastreo en WebSphere Application Server Liberty, añada un elemento de rastreo al archivo server.xml. Para activar el registro de rastreo en WebSphere Application Server, utilice la pantalla de registro en la consola para habilitar el rastreo de registros de MobileFirst.

Todos los registros de MobileFirst empiezan con com.ibm.mfp.

Los registros de Application Center empiezan con com.ibm.puremeap.

Para obtener más información sobre los modelos de registro de cada servidor de aplicaciones, incluyendo la ubicación de los archivos de registro, consulte la documentación del servidor de aplicaciones correspondiente, como se muestra en la siguiente tabla.

| Servidor de aplicaciones | Ubicación de la documentación |

|---|---|

| Apache Tomcat | http://tomcat.apache.org/tomcat-7.0-doc/logging.html#Using_java.util.logging_(default) |

| Perfil completo de WebSphere Application Server versión 8.5 | http://ibm.biz/knowctr#SSEQTP_8.5.5/com.ibm.websphere.base.doc/ae/ttrb_trcover.html |

| Perfil de Liberty de WebSphere Application Server versión 8.5 | http://ibm.biz/knowctr#SSEQTP_8.5.5/com.ibm.websphere.wlp.doc/ae/rwlp_logging.html?cp=SSEQTP_8.5.5%2F1-16-0-0 |

Correlaciones a nivel de registro

MobileFirst Server utiliza la API de java.util.logging. Los niveles de registro se correlacionan con los siguientes niveles:

- WL.Logger.debug: FINE

- WL.Logger.info: INFO

- WL.Logger.warn: WARNING

- WL.Logger.error: SEVERE

Herramientas de supervisión de registro

Para Apache Tomcat, puede utilizar IBM Operations Analytics - Log Analysis u otras herramientas de supervisión de archivos de registro estándar del sector para supervisar los registros y resaltar errores y avisos.

Para WebSphere Application Server, utilice los recursos de visualización de registros descritos en IBM Knowledge Center. Los URL están listados en la tabla de la sección MobileFirst Server de esta página.

Conectividad de fondo

Para habilitar el rastreo para supervisar la conectividad de fondo, consulte la documentación de su plataforma de servidor de aplicaciones específica en la tabla de la sección MobileFirst Server de esta página. Utilice el paquete com.ibm.mfp.server.js.adapter y establezca el nivel de registro en FINEST.

Registro de auditoría para operaciones de administración

MobileFirst Operations Console almacena un registro de auditoría para iniciar y cerrar sesión y para todas las operaciones de administración, como el despliegue de aplicaciones o adaptadores o el bloqueo de aplicaciones. Puede inhabilitar el registro de auditoría estableciendo la propiedad JNDI mfp.admin.audit en false en la aplicación web del servicio de administración de MobileFirst (mfp-admin-service.war).

Cuando el registro de auditoría está habilitado, puede descargarlo de MobileFirst Operations Console pulsando el enlace de Registro de auditoría en el pie de página.

Problemas de inicio de sesión y autenticación

Para diagnosticar problemas de inicio de sesión y autenticación, habilite el paquete com.ibm.mfp.server.security para rastrear y establezca el nivel de registro en FINEST.

Configuración de varios tiempos de ejecución

Puede configurar MobileFirst Server con varios tiempos de ejecución, creando una diferenciación visual entre “tipos” de aplicación en MobileFirst Operations Console.

Nota: los tiempos de ejecución múltiple no son compatibles en una instancia del servidor de Mobile Foundation creada por el servicio Mobile Foundation IBM Cloud. En el servicio de IBM, debe crear varias instancias de servicio en su lugar.

Ir a

- Configuración de varios tiempos de ejecución en el perfil de Liberty de WebSphere

- Registro de aplicaciones y despliegue de adaptadores en tiempos de ejecución diferentes

- Exportación e importación de configuraciones de tiempos de ejecución

Configuración de varios tiempos de ejecución en el perfil de Liberty de WebSphere

-

Abra el archivo server.xml del servidor de aplicaciones. Normalmente ubicado en la carpeta [servidor-aplicaciones]/usr/servers/server-name/. Por ejemplo, con MobileFirst Developer Kit, el archivo se puede encontrar en [carpeta-instalación]/mfp-server/usrs/servers/mfp/server.xml.

-

Añada un segundo elemento

application:<application id="second-runtime" name="second-runtime" location="mfp-server.war" type="war"> <classloader delegation="parentLast"> </classloader> </application> -

Añada un segundo conjunto de entradas JNDI:

<jndiEntry jndiName="second-runtime/mfp.analytics.url" value='"http://localhost:9080/analytics-service/rest"'/> <jndiEntry jndiName="second-runtime/mfp.analytics.console.url" value='"http://localhost:9080/analytics/console"'/> <jndiEntry jndiName="second-runtime/mfp.analytics.username" value='"admin"'/> <jndiEntry jndiName="second-runtime/mfp.analytics.password" value='"admin"'/> <jndiEntry jndiName="second-runtime/mfp.authorization.server" value='"embedded"'/> -

Añada un segundo elemento

dataSource:<dataSource jndiName="second-runtime/jdbc/mfpDS" transactional="false"> <jdbcDriver libraryRef="DerbyLib"/> <properties.derby.embedded databaseName="${wlp.install.dir}/databases/second-runtime" user='"MFPDATA"'/> </dataSource>Nota:

- Asegúrese de que

dataSourceapunta a un esquema de base de datos diferente. - Asegúrese de que ha creado otra instancia de base de datos para el nuevo tiempo de ejecución.

- En el entorno de desarrollo, añada

createDatabase="create"en el elemento hijoproperties.derby.embedded.

- Asegúrese de que

-

Reinicie el servidor de aplicaciones.

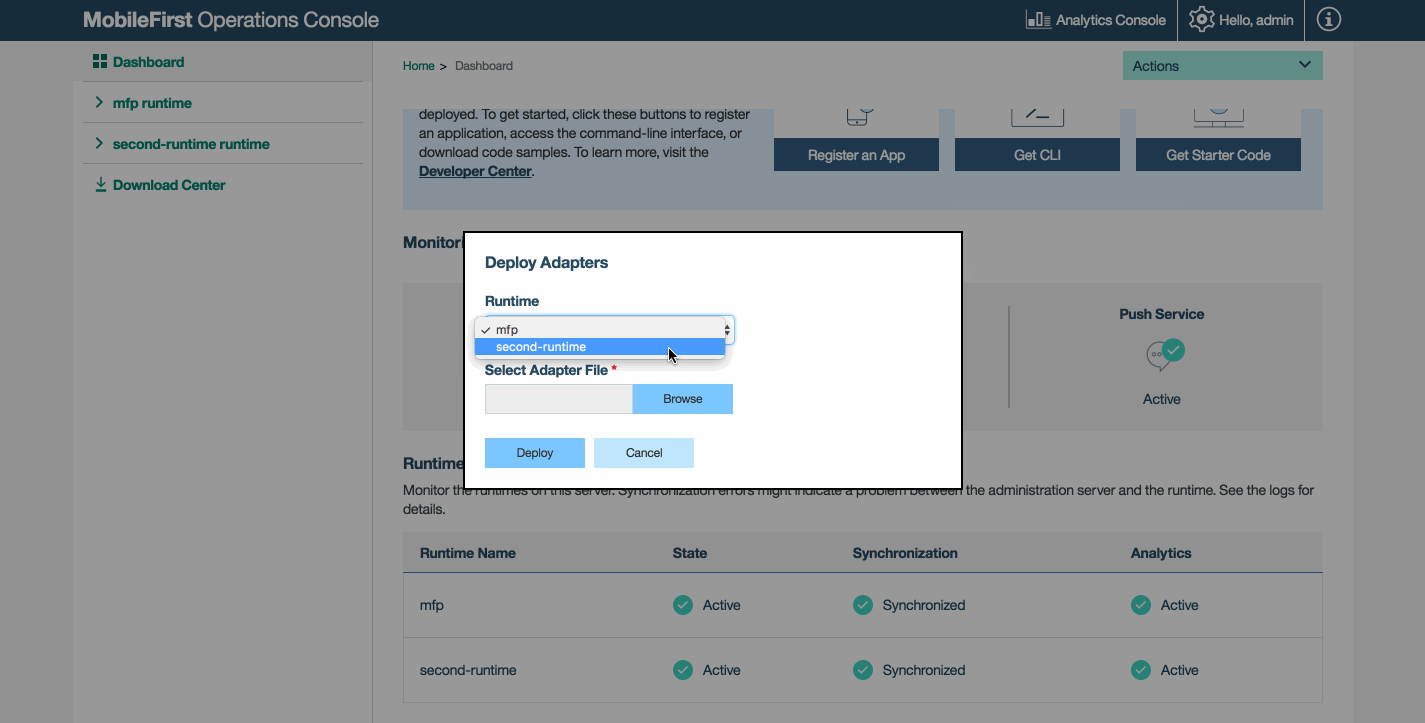

Registro de aplicaciones y despliegue de adaptadores en tiempos de ejecución diferentes

Cuando MobileFirst Server se configura con varios tiempos de ejecución, el registro de aplicaciones y el despliegue de adaptadores es ligeramente diferente.

- Registro y despliegue desde MobileFirst Operations Console

- Registro y despliegue desde la línea de mandatos

Registro y despliegue desde MobileFirst Operations Console

Al realizar estas acciones en MobileFirst Operations Console, ahora debe seleccionar el tiempo de ejecución en el que registrar o desplegar.

Registro y despliegue desde la línea de mandatos

Al realizar estas acciones utilizando la herramienta de línea de mandatos mfpdev, ahora debe añadir el nombre del tiempo de ejecución en el que registrar o desplegar.

Para registrar una aplicación: mfpdev app register <server-name><runtime-name>.

mfpdev app register local second-runtime

Para desplegar un adaptador: mfpdev adapter deploy <server-name><runtime-name>.

mfpdev adapter deploy local second-runtime

- local es el nombre de la definición de servidor predeterminada en MobileFirst CLI. Sustituya local con el nombre de definición de servidor en el que debe registrar o desplegar.

- runtime-name es el nombre del tiempo de ejecución en el que registrar o desplegar.

Para saber más utilice los mandatos help de CLI:

mfpdev help server addmfpdev help app registermfpdev help adapter deploy

Exportación e importación de configuraciones de tiempos de ejecución

Puede exportar una configuración de tiempo de ejecución e importarla en otro MobileFirst Server utilizando la API REST del servicio de administración de MobileFirst Server.

Por ejemplo, puede configurar una configuración de tiempo de ejecución en un entorno de desarrollo, exportar su configuración e importarla a un entorno de pruebas para una configuración rápida y, a continuación, acabar de configurarla para las necesidades específicas del entorno de pruebas.

Descubra todas las API REST en la referencia de API.

Configuración de seguimiento de licencias

El seguimiento de licencias está habilitado de forma predeterminada. Lea los siguientes temas para saber cómo puede configurar el seguimiento de licencias. Para obtener más información sobre el seguimiento de licencias, consulte Seguimiento de licencia.

- Configuración del seguimiento de licencias para dispositivos de cliente y dispositivos dirigibles

- Configuración de archivos de registro de IBM License Metric Tool

Configuración del seguimiento de licencias para dispositivos de cliente y dispositivos dirigibles

El seguimiento de licencia para dispositivos cliente y dispositivos dirigibles está habilitada de forma predeterminada. Los informes de licencia están disponibles en MobileFirst Operations Console. Puede especificar las siguientes propiedades JNDI para cambiar los valores predeterminados para el seguimiento de licencia.

Nota: Si tiene un contrato que defina la utilización de licencias de señales, consulte también Instalación y configuración para la gestión de licencias de señal.

Puede especificar las siguientes propiedades JNDI para cambiar los valores predeterminados para el seguimiento de licencia.

mfp.device.decommission.when

El número de días de inactividad después del cual un dispositivo se decomisa por la tarea de decomisar dispositivo. Los informes de licencia no hacen recuento de los dispositivos decomisados como dispositivos activos. El valor predeterminado para la propiedad es 90 días. No establezca un valor inferior a 30 días si su software está licenciado por dispositivo de cliente o por dispositivo dirigible o los informes de licencia no serán suficientes para probar la conformidad.

mfp.device.archiveDecommissioned.when

Un valor, en días, que define cuando se colocan los dispositivos decomisados en un archivo de archivado cuando se ejecuta la tarea de decomisar. Los dispositivos archivados se graban en un archivo en el directorio home\devices_archive de IBM MobileFirst Server. El nombre del archivo que contiene la indicación de fecha y hora de cuando se creó el archivo de archivado. El valor predeterminado es 90 días.

mfp.device.decommissionProcessingInterval

Define la frecuencia (en segundos) con la que se ejecuta la tarea de decomisar. Valor predeterminado: 86400, que es un día. La tarea de decomisar realiza las siguientes acciones:

- Decomisa los dispositivos inactivos, con base en el valor mfp.device.decommission.when.

- Opcionalmente, archiva dispositivos decomisados antiguos, con base en el valor de mfp.device.archiveDecommissioned.when.

- Genera el informe de seguimiento de licencia.

mfp.licenseTracking.enabled

Un valor utilizado para habilitar o inhabilitar el seguimiento de licencia en Mobile Foundation. De forma predeterminada, el seguimiento de licencia está habilitado. Por motivos de rendimiento, puede inhabilitar este distintivo cuando Mobile Foundation no está licenciado por el dispositivo de cliente o el dispositivo dirigible. Cuando el seguimiento de dispositivo está inhabilitado, los informes de licencia también están inhabilitados y no se generan métricas de licencia. En ese caso, solo se generan informes para recuento de aplicaciones de IBM License Metric Tool.

Para obtener más información sobre cómo especificar propiedades JNDI, consulte Lista de propiedades JNDI para el tiempo de ejecución de MobileFirst.

Configuración de archivos de registro de IBM License Metric Tool

Mobile Foundation genera archivos de IBM Software License Metric Tag (SLMT). Las versiones de IBM License Metric Tool que soportan IBM Software License Metric Tag pueden generar informes de consumo de licencia. Lea esto para comprender cómo configurar la ubicación y el tamaño máximo de los archivos generados.

De forma predeterminada, los archivos de IBM Software License Metric Tag se encuentran en los siguientes directorios:

- En Windows: %ProgramFiles%\ibm\common\slm

- En sistemas operativos UNIX y similares a UNIX: /var/ibm/common/slm