Installation et configuration d'IBM MobileFirst Foundation Application Center

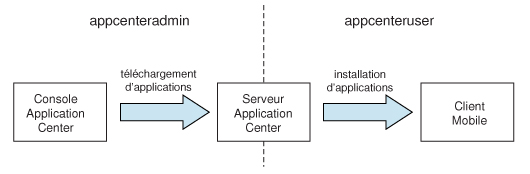

improve this page | report issuePrésentation

Vous installez Application Center dans le cadre de l’installation de MobileFirst Server. Vous pouvez l’installer de différentes façons :

- Installation avec IBM Installation Manager

- Installation à l’aide de tâches Ant

- Installation manuelle

Si vous le souhaitez, vous pouvez créer la base de données de votre choix avant d’installer MobileFirst Server avec Application Center.

Après avoir installé Application Center sur le serveur d’applications Web de votre choix, vous devez effectuer d’autres tâches de configuration. Pour plus d’informations, voir la section Configuration d’Application Center après son installation ci-dessous. Si vous avez choisi l’installation manuelle dans le programme d’installation, voir la documentation du serveur de votre choix.

Remarque : si vous prévoyez d’installer des applications sur des appareils iOS via Application Center, vous devez d’abord configurer le serveur d’Application Center avec SSL.

Pour la liste des fichiers et des outils installés, voir Structure de distribution de MobileFirst Server.

Aller à

- Installation d’Application Center avec IBM Installation Manager

- Installation d’Application Center à l’aide de tâches Ant

- Installation manuelle d’Application Center

- Configuration d’Application Center après son installation

Installation d’Application Center avec IBM Installation Manager

Avec IBM Installation Manager, vous pouvez installer Application Center, créer sa base de données et procéder à son déploiement sur un serveur d’applications.

Avant de commencer, vérifiez que l’utilisateur qui exécute IBM Installation Manager dispose des privilèges décrits dans Configuration requise pour le système de fichiers.

Pour installer IBM Application Center avec IBM Installation Manager, procédez comme suit.

- Facultatif : vous pouvez créer manuellement des bases de données pour Application Center, comme décrit dans Création optionnelle de bases de données ci-dessous. IBM Installation Manager peut créer les bases de données d’Application Center pour vous avec les paramètres par défaut.

- Exécutez IBM Installation Manager comme décrit dans Exécution d’IBM Installation Manager.

- Sélectionnez Oui en réponse à la question Installer IBM Application Center.

Aller à

- Création optionnelle de bases de données

- Installation d’Application Center dans WebSphere Application Server Network Deployment

- Finalisation de l’installation

- ID de connexion et mots de passe par défaut créés par IBM Installation Manager pour Application Center

Création optionnelle de bases de données

Si vous voulez activer l’option permettant d’installer Application Center lorsque vous exécutez le programme d’installation de MobileFirst Server, vous devez disposer de certains droits d’accès à la base de données permettant de créer les tables requises par Application Center.

Si vos données d’identification pour l’administration de la base de données sont suffisantes et si vous entrez le nom d’utilisateur et le mot de passe de l’administrateur dans le programme d’installation lorsque vous y êtes invité, le programme d’installation peut créer les bases de données pour vous. Sinon, vous devez demander à votre administrateur de base de données de créer la base de données requise. Celle-ci doit être créée avant le lancement du programme d’installation de MobileFirst Server.

Les rubriques ci-dessous décrivent la procédure pour les systèmes de gestion de base de données pris en charge.

Aller à

- Création de la base de données DB2 pour Application Center

- Création de la base de données MySQL pour Application Center

- Création de la base de données Oracle pour Application Center

Création de la base de données DB2 pour Application Center

Au cours de l’installation d’IBM MobileFirst Foundation, le programme d’installation peut créer la base de données d’Application Center pour vous.

Le programme d’installation peut créer la base de données d’Application Center pour vous si vous entrez le nom et le mot de passe d’un compte utilisateur sur le serveur de base de données qui dispose du privilège DB2 SYSADM ou SYSCTRL, et si le compte est accessible via SSH. Sinon, l’administrateur de base de données peut créer la base de données d’Application Center pour vous. Pour plus d’informations, voir la documentation utilisateur de la solution DB2.

Lorsque vous créez la base de données manuellement, vous pouvez remplacer le nom de la base de données (ici, APPCNTR) et le mot de passe par un nom de base de données et un mot de passe de votre choix.

Important : vous pouvez nommer votre base de données et votre utilisateur différemment, ou définir un autre mot de passe ; toutefois, veillez à entrer le nom de base de données, le nom d’utilisateur et le mot de passe appropriés correctement au cours de la configuration de la base de données DB2. Un nom de base de données DB2 ne peut pas comporter plus de 8 caractères, quelle que soit la plateforme, et les noms d’utilisateur DB2 ainsi que les mots de passe DB2 ne peuvent pas comporter plus de 8 caractères sur les systèmes UNIX et Linux, et 30 caractères sur les systèmes Windows.

-

Créez un utilisateur système, par exemple wluser dans un groupe d’administrateurs DB2 tel que DB2USERS, à l’aide des commandes appropriées à votre système d’exploitation. Associez-lui un mot de passe, par exemple wluser. Si vous voulez que plusieurs instances d’IBM MobileFirst Server se connectent à la même base de données, utilisez un nom d’utilisateur différent pour chaque connexion. Chaque utilisateur de base de données possède un schéma par défaut distinct. Pour plus d’informations sur les utilisateurs de base de données, voir la documentation DB2 ainsi que la documentation de votre système d’exploitation.

-

Ouvrez un processeur de ligne de commande DB2 en tant qu’utilisateur disposant des droits SYSADM ou SYSCTRL :

- Sur les systèmes Windows, cliquez sur Démarrer → IBM DB2 → Command Line Processor

- Sur les systèmes Linux et UNIX, accédez à ~/sqllib/bin et entrez

./db2. -

Entrez des instructions de gestionnaire de base de données et SQL similaires à l’exemple suivant afin de créer la base de données d’Application Center en remplaçant le nom d’utilisateur wluser par les noms d’utilisateur de votre choix :

CREATE DATABASE APPCNTR COLLATE USING SYSTEM PAGESIZE 32768 CONNECT TO APPCNTR GRANT CONNECT ON DATABASE TO USER wluser DISCONNECT APPCNTR QUIT

-

Le programme d’installation peut créer les objets et les tables de base de données pour Application Center dans un schéma spécifique. Ainsi, vous pouvez utiliser la même base de données pour Application Center et pour un projet MobileFirst. Si les droits IMPLICIT_SCHEMA sont accordés à l’utilisateur créé à l’étape 1 (valeur par défaut dans le script de création de base de données à l’étape 2), aucune intervention n’est requise. Si l’utilisateur ne dispose pas des droits IMPLICIT_SCHEMA, vous devez créer un SCHEMA pour les objets et les tables de base de données d’Application Center.

Création de la base de données MySQL pour Application Center

Au cours de l’installation de MobileFirst, le programme d’installation peut créer la base de données d’Application Center pour vous.

Le programme d’installation peut créer la base de données pour vous si vous entrez le nom et le mot de passe du compte du superutilisateur. Pour plus d’informations, voir Securing the Initial MySQL Accounts sur votre serveur de base de données MySQL. Votre administrateur de base de données peut également créer les bases de données pour vous. Lorsque vous créez la base de données manuellement, vous pouvez remplacer le nom de la base de données (ici, APPCNTR) et le mot de passe par un nom de base de données et un mot de passe de votre choix. Notez que les noms de base de données MySQL sont sensibles à la casse sous UNIX.

- Démarrez l’outil de ligne de commande MySQL.

-

Entrez les commandes suivantes :

CREATE DATABASE APPCNTR CHARACTER SET utf8 COLLATE utf8_general_ci; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'Worklight-host' IDENTIFIED BY 'password'; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'localhost' IDENTIFIED BY 'password'; FLUSH PRIVILEGES;Ici, vous devez remplacer hôte-Worklight par le nom de l’hôte sur lequel s’exécute IBM MobileFirst Foundation.

Création de la base de données Oracle pour Application Center

Au cours de l’installation, le programme d’installation peut créer pour vous la base de données d’Application Center (sauf si le type de base de données est Oracle 12c) ou l’utilisateur et le schéma dans une base de données existante.

Le programme d’installation peut créer la base de données (sauf si le type de base de données est Oracle 12c) ou l’utilisateur et le schéma dans une base de données existante, si vous entrez le nom et le mot de passe de l’administrateur Oracle sur le serveur de base de données et si le compte est accessible via SSH. Sinon, l’administrateur de base de données peut créer la base de données ou l’utilisateur et le schéma pour vous. Lorsque vous créez la base de données ou l’utilisateur manuellement, vous pouvez utiliser les noms de base de données, les noms d’utilisateur et un mot de passe de votre choix. Notez que les minuscules dans les noms d’utilisateur Oracle peuvent générer des problèmes.

- Si vous ne disposez pas encore d’une base de données nommée ORCL, utilisez l’assistant de configuration de base de données Oracle (DBCA) et suivez les étapes qu’il présente afin de créer une base de données à usage général nommée ORCL:

- Utilisez un nom de base de données global de type ORCL_votre_domaine et l’identificateur système (SID) ORCL.

- Dans l’onglet Custom Scripts de l’étape Database Content, n’exécutez pas les scripts SQL car vous devez d’abord créer un compte utilisateur.

- Dans l’onglet Character Sets de l’étape Initialization Parameters, sélectionnez Use Unicode (AL32UTF8) character set and UTF8 - Unicode 3.0 UTF-8 national character set.

- Terminez la procédure en acceptant les valeurs par défaut.

- Créez un utilisateur de base de données en utilisant Oracle Database Control ou l’interpréteur de ligne de commande Oracle SQLPlu.

- Avec Oracle Database Control :

- Connectez-vous en tant que SYSDBA.

- Accédez à la page Users : cliquez sur Server, puis sur Users dans la section Security.

- Créez un utilisateur, par exemple APPCENTER. Si vous voulez que plusieurs instances d’IBM MobileFirst Server se connectent à la base de données à usage général que vous avez créée à l’étape 1, utilisez un nom d’utilisateur différent pour chaque connexion. Chaque utilisateur de base de données possède un schéma par défaut distinct.

- Affectez les attributs suivants :

- Profile: DEFAULT

- Authentication: password

- Default tablespace: USERS

- Temporary tablespace: TEMP

- Status: Unlocked

- Add system privilege: CREATE SESSION

- Add system privilege: CREATE SEQUENCE

- Add system privilege: CREATE TABLE

- Add quota: Unlimited for tablespace USERS

-

Avec l’interpréteur de ligne de commande Oracle SQLPlus :

Les commandes de l’exemple suivant créent un utilisateur nommé APPCENTER pour la base de données :CONNECT SYSTEM/<mot_de_passe_SYSTEM>@ORCL CREATE USER APPCENTER IDENTIFIED BY password DEFAULT TABLESPACE USERS QUOTA UNLIMITED ON USERS; GRANT CREATE SESSION, CREATE SEQUENCE, CREATE TABLE TO APPCENTER; DISCONNECT;

- Avec Oracle Database Control :

Installation d’Application Center dans WebSphere Application Server Network Deployment

Pour installer Application Center sur un ensemble de serveurs WebSphere Application Server Network Deployment, exécutez IBM Installation Manager sur la machine sur laquelle s’exécute le gestionnaire de déploiement.

- Lorsqu’IBM Installation Manager vous invite à spécifier le type de base de données, sélectionnez une option autre qu’Apache Derby. IBM MobileFirst Foundation prend en charge Apache Derby en mode imbriqué seulement et ce choix n’est pas compatible avec un déploiement via WebSphere Application Server Network Deployment.

-

Dans le panneau du programme d’installation dans lequel vous spécifiez le répertoire d’installation de WebSphere Application Server, sélectionnez le profil de gestionnaire de déploiement.

Attention : il ne faut pas sélectionner un profil de serveur d’applications, puis un serveur géré unique. Sinon, le gestionnaire de déploiement remplace la configuration du serveur, que vous procédiez à l’installation sur la machine sur laquelle s’exécute le gestionnaire de déploiement ou sur une autre machine.

-

Sélectionnez la portée requise selon l’emplacement auquel Application Center doit être installé. Le tableau suivant répertorie les portées disponibles :

Portée Explication Cellule Installe Application Center sur tous les serveurs d’applications de la cellule. Cluster Installe Application Center sur tous les serveurs d’applications du cluster spécifié. Noeud (sauf clusters) Installe Application Center sur tous les serveurs d’applications du noeud spécifié qui ne sont pas dans un cluster. Serveur Installe Application Center sur le serveur spécifié, qui n’est pas dans un cluster. - Redémarrez les serveurs cible en suivant la procédure décrite dans Finalisation de l’installation ci-dessous.

L’installation n’a pas d’effet hors de l’ensemble de serveurs qui se trouvent dans la portée spécifiée. Les fournisseurs JDBC et les sources de données JDBC sont définis avec la portée spécifiée. Le nom des entités dont la portée est la cellule (les applications et, pour DB2, l’alias d’authentification) comportent un suffixe qui les rend uniques. Par conséquent, vous pouvez installer Application Center dans différentes configurations, et même différentes versions d’Application Center, dans différents clusters de la même cellule.

Remarque : Etant donné que le pilote JDBC n’est installé que sur l’ensemble spécifié de serveurs d’applications, il se peut que le bouton Tester la connexion pour les sources de données JDBC dans la console d’administration WebSphere Application Server du gestionnaire de déploiement ne fonctionne pas.

Si vous utilisez un serveur HTTP frontal, vous devez aussi configurer l’adresse URL publique.

Finalisation de l’installation

Une fois l’installation terminée, dans certains cas, vous devez redémarrer le serveur d’applications Web.

Vous devez le redémarrer dans les circonstances suivantes :

- Lorsque vous utilisez WebSphere Application Server avec une base de données de type DB2.

- Lorsque vous utilisez WebSphere Application Server et que vous l’avez ouvert sans avoir activé la sécurité des applications avant d’installer IBM MobileFirst Application Center ou MobileFirst Server.

Le programme d’installation de MobileFirst doit activer la sécurité des applications de WebSphere Application Server (si elle ne l’est pas) pour l’installation d’Application Center. Ensuite, pour que cette activation soit prise en compte, vous devez redémarrer le serveur d’applications une fois l’installation de MobileFirst Server terminée.

- Lorsque vous utilisez WebSphere Application Server Liberty ou Apache Tomcat.

- Après avoir procédé à une mise à niveau depuis une version précédente de MobileFirst Server.

Si vous utilisez WebSphere Application Server Network Deployment et avez choisi une installation via le gestionnaire de déploiement :

- Vous devez redémarrer les serveurs qui s’exécutaient lors de l’installation et sur lesquels sont installées les applications Web de MobileFirst Server.

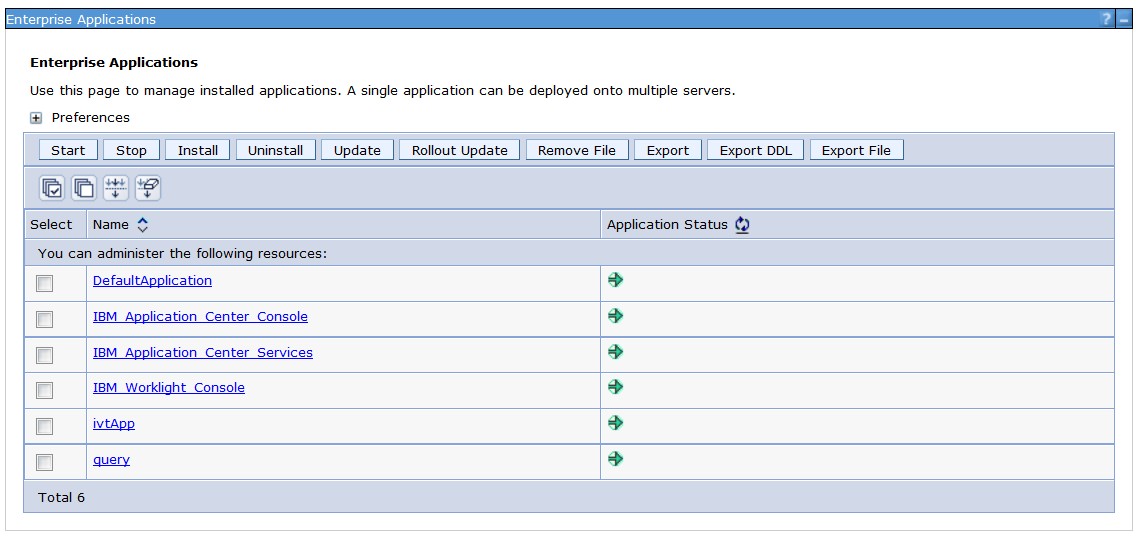

Pour redémarrer ces serveurs par le biais de la console du gestionnaire de déploiement, sélectionnez Applications → Types d’application → Applications d’entreprise WebSphere → IBM_Application_Center_Services → Etat de l’application spécifique à la cible.

- Il n’est pas nécessaire de redémarrer le gestionnaire de déploiement ni les agents de noeud.

Remarque : Application Center seulement est installé sur le serveur d’applications.

ID de connexion et mots de passe par défaut créés par IBM Installation Manager pour Application Center

IBM Installation Manager crée les ID de connexion par défaut pour Application Center selon votre serveur d’applications. Vous pouvez les utiliser afin de tester Application Center.

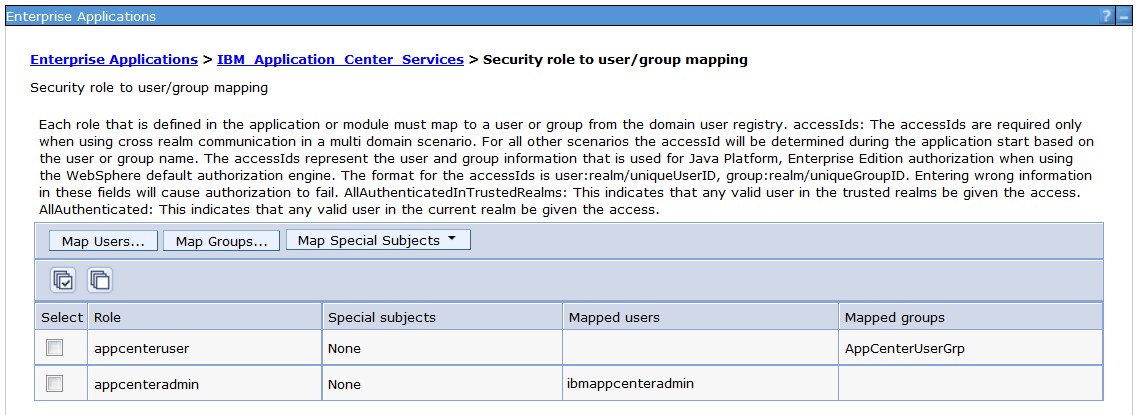

Profil complet de WebSphere Application Server

L’ID de connexion appcenteradmin est créé avec un mot de passe qui est généré et affiché au cours de l’installation.

Tous les utilisateurs authentifiés dans le superdomaine de l’application sont également autorisés à accéder au rôle appcenteradmin. Il n’est pas recommandé d’utiliser cet ID de connexion dans un environnement de production, notamment si WebSphere Application Server est configuré avec un domaine de sécurité unique.

Pour plus d’informations sur la modification de ces ID de connexion, voir Configuration des rôles de sécurité Java EE dans le profil complet de WebSphere Application Server.

Profil Liberty de WebSphere Application Server

- L’ID de connexion demo est créé dans l’élément basicRegistry avec le mot de passe demo.

- L’ID de connexion appcenteradmin est créé dans l’élémet basicRegistry avec le mot de passe admin.

Pour plus d’informations sur la modification de ces ID de connexion, voir Configuration des rôles de sécurité Java EE dans le profil Liberty de WebSphere Application Server.

Apache Tomcat

- L’ID de connexion demo est créé avec le mot de passe demo.

- L’ID de connexion guest est créé avec le mot de passe guest.

- L’ID de connexion appcenteradmin est créé avec le mot de passe admin.

Pour plus d’informations sur la modification de ces ID de connexion, voir Configuration des rôles de sécurité Java EE sur Apache Tomcat.

Installation d’Application Center à l’aide de tâches Ant

Découvrez les tâches Ant que vous pouvez utiliser pour installer Application Center.

Aller à

- Création et configuration de la base de données pour Application Center à l’aide de tâches Ant

- Déploiement des services et de la console Application Center à l’aide de tâches Ant

Création et configuration de la base de données pour Application Center à l’aide de tâches Ant

Si vous n’avez pas créé la base de données manuellement, vous pouvez utiliser des tâches Ant afin de créer et de configurer votre base de données pour Application Center. Si votre base de données existe déjà, il est possible de n’effectuer que les étapes de configuration à l’aide de tâches Ant.

Avant de commencer, vérifiez qu’un système de gestion de base de données (SGBD) est installé et exécuté sur un serveur de base de données, sur le même ordinateur ou un autre.

Les tâches Ant pour Application Center se trouvent dans le répertoire ApplicationCenter/configuration-samples de la distribution MobileFirst Server.

Si vous voulez lancer la tâche Ant depuis un ordinateur sur lequel MobileFirst Server n’est pas installé, vous devez copier les fichiers suivants sur cet ordinateur :

- La bibliothèque rép_install_serveur_mf/MobileFirstServer/mfp-ant-deployer.jar

- Le répertoire contenant les fichiers binaires du programme aapt depuis le package Android SDK platform-tools : rép_install_serveur_mf/ApplicationCenter/tools/android-sdk

- Les exemples de fichier Ant qui se trouvent dans rép_install_serveur_mf/ApplicationCenter/configuration-samples

Remarque : la marque de réservation rép_install_serveur_mf représente le répertoire dans lequel vous avez installé MobileFirst Server.

Si vous n’avez pas créé votre base de données manuellement comme décrit dans Création optionnelle des bases de données, suivez les étapes 1 à 3 ci-dessous. Si votre base de données existe déjà, il suffit de créer les tables de base de données. Suivez les étapes 4 à 7 ci-dessous.

-

Copiez l’exemple de fichier Ant correspondant à votre système de gestion de base de données. Le format de nom des fichiers permettant de créer une base de données est le suivant :

create-appcenter-database-<dbms>.xml - Editez le fichier Ant et remplacez les marques de réservation par les propriétés au début du fichier.

-

Exécutez les commandes suivantes pour créer la base de données d’Application Center :

ant -f create-appcenter-database-<dbms>.xml databasesLa commande Ant se trouve dans rép_install_serveur_mf/shortcuts.

Si la base de données existe déjà, il suffit de créer les tables de base de données en effectuant les étapes suivantes :

-

Copiez l’exemple de fichier Ant correspondant à votre serveur d’applications et à votre système de gestion de base de données. Le format de nom des fichiers permettant de configurer une base de données existante est le suivant :

configure-appcenter-<serveurApp>-<dbms>.xml - Editez le fichier Ant et remplacez les marques de réservation par les propriétés au début du fichier.

-

Exécutez les commandes suivantes pour configurer la base de données :

ant -f configure-appcenter-<serveurApp>-<dbms>.xml databasesLa commande Ant se trouve dans rép_install_serveur_mf/shortcuts.

- Sauvegardez le fichier Ant. Vous en aurez peut-être besoin plus tard pour appliquer un groupe de correctifs ou effectuer une mise à niveau.

Si vous ne voulez pas sauvegarder les mots de passe, vous pouvez les remplacer par “****” (12 astérisques) pour une invite interactive.

Déploiement des services et de la console Application Center à l’aide de tâches

Ant

Utilisez des tâches Ant pour déployer les services et la console Application Center sur un serveur d’applications et configurer les sources de données, les propriétés et les pilotes de base de données qui sont utilisés par Application Center.

Avant de commencer

- Suivez la procédure décrite à la section Création et configuration de la base de données pour Application Center à l’aide de tâches Ant.

-

Vous devez exécuter la tâche Ant sur l’ordinateur sur lequel est installé le serveur d’applications ou le gestionnaire de déploiement réseau pour WebSphere Application Server Network Deployment. Si vous voulez lancer la tâche Ant depuis un ordinateur sur lequel MobileFirst Server n’est pas installé, vous devez copier les fichiers et les répertoires suivants sur cet ordinateur :

- La bibliothèque rép_install_serveur_mf/MobileFirstServer/mfp-ant-deployer.jar

- Les applications Web (fichiers WAR et EAR) qui se trouvent dans rép_install_serveur_mf/ApplicationCenter/console

- Le répertoire contenant les fichiers binaires du programme aapt depuis le package Android SDK platform-tools : rép_install_serveur_mf/ApplicationCenter/tools/android-sdk

- Les exemples de fichier Ant qui se trouvent dans rép_install_serveur_mf/ApplicationCenter/configuration-samples

Remarque : la marque de réservation rép_install_serveur_mf** représente le répertoire dans lequel vous avez installé MobileFirst Server.

-

Copiez le fichier Ant correspondant à votre serveur d’applications et à votre système de gestion de base de données. Le format de nom des fichiers permettant de configurer Application Center est le suivant :

configure-appcenter-<serveurApp>-<dbms>.xml - Editez le fichier Ant et remplacez les marques de réservation par les propriétés au début du fichier.

-

Exécutez la commande suivante pour déployer les services et la console Application Center sur un serveur d’applications :

ant -f configure-appcenter-<serveurApp>-<dbms>.xml installLa commande Ant se trouve dans rép_install_serveur_mf/shortcuts.

Remarque : avec ces fichiers Ant, vous pouvez effectuer les actions présentées ci-dessous.

- Désinstaller Application Center, avec la cible uninstall.

- Mettre à jour Application Center, avec la cible minimal-update, afin d’appliquer un groupe de correctifs.

- Sauvegardez le fichier Ant. Vous en aurez peut-être besoin plus tard pour appliquer un groupe de correctifs ou effectuer une mise à niveau. Si vous ne voulez pas sauvegarder les mots de passe, vous pouvez les remplacer par “****” (12 astérisques) pour une invite interactive.

-

Si vous avez procédé à l’installation sur le profil Liberty de WebSphere Application Server ou sur Apache Tomcat, vérifiez que le programme aapt est exécutable pour tous les utilisateurs. Si nécessaire, vous devez définir les droits utilisateur appropriés. Par exemple, sur les systèmes UNIX et Linux :

chmod a+x mf_server_install_dir/ApplicationCenter/tools/android-sdk/*/aapt*

Installation manuelle d’Application Center

Une reconfiguration est nécessaire pour que MobileFirst Server puisse utiliser une base de données ou un schéma différent de celle ou de celui qui a été spécifié au cours de son installation. Elle dépend du type de base de données ainsi que du serveur d’applications.

Sur les serveurs d’applications autres qu’Apache Tomcat, vous pouvez déployer Application Center à partir de deux fichiers WAR ou d’un fichier EAR.

Restriction : que vous installiez Application Center avec IBM Installation Manager dans le cadre de l’installation de MobileFirst Server ou manuellement, gardez à l’esprit que la “distribution des mises à jour” d’Application Center n’est pas prise en charge. En d’autres termes, vous ne pouvez pas installer deux versions d’Application Center (par exemple la version 5.0.6 et la version 6.0.0) utilisant la même base de données.

Aller à

- Configuration manuelle de la base de données DB2 pour Application Center

- Configuration manuelle de la base de données Apache Derby pour Application Center

- Configuration manuelle de la base de données MySQL pour Application Center

- Configuration manuelle de la base de données Oracle pour Application Center

- Déploiement manuel des fichiers WAR d’Application Center et configuration manuelle du serveur d’applications

- Déploiement manuel du fichier EAR d’Application Center et configuration manuelle du serveur d’applications

Configuration manuelle de la base de données DB2 pour Application Center

Vous configurez la base de données DB2 manuellement en créant la base de données et les tables de base de données, puis en configurant le serveur d’applications approprié en vue de l’utilisation de cette configuration de base de données.

- Créez la base de données. Cette étape est décrite à la section Création de la base de données DB2 pour Application Center.

- Créez les tables dans la base de données. Cette étape est décrite à la section Configuration manuelle de votre base de données DB2 pour Application Center.

- Procédez à la configuration propre au serveur d’applications conformément à la liste ci-après.

Aller à

- Configuration manuelle de votre base de données DB2 pour Application Center

- Configuration manuelle du profil Liberty pour DB2 pour Application Center

- Configuration manuelle de WebSphere Application Server pour DB2 pour Application Center

- Configuration manuelle d’Apache Tomcat pour DB2 pour Application Center

Configuration manuelle de votre base de données DB2 pour Application Center

Configurez votre base de données DB2 pour Application Center en créant le schéma de base de données.

- Créez un utilisateur système, worklight, dans un groupe d’administrateurs DB2 tel que DB2USERS, à l’aide des commandes appropriées à votre système d’exploitation. Associez-lui le mot de passe worklight. Pour plus d’informations, voir la documentation DB2 ainsi que la documentation de votre système d’exploitation.

Important : vous pouvez nommer votre utilisateur différemment, ou définir un autre mot de passe ; toutefois, veillez à entrer le nom d’utilisateur et le mot de passe appropriés correctement au cours de la configuration de la base de données DB2. Les noms d’utilisateur DB2 ainsi que les mots de passe DB2 ne peuvent pas comporter plus de 8 caractères sur les systèmes UNIX et Linux, et 30 caractères sur les systèmes Windows.

- Ouvrez un processeur de ligne de commande DB2 en tant qu’utilisateur disposant des droits SYSADM ou SYSCTRL :

- Sur les systèmes Windows, cliquez sur Démarrer → IBM DB2 → Command Line Processor.

- Sur les systèmes Linux et UNIX, accédez à ~/sqllib/bin et entrez

./db2.

-

Entrez les instructions SQL et de gestionnaire de base de données suivantes afin de créer une base de données nommée APPCNTR :

CREATE DATABASE APPCNTR COLLATE USING SYSTEM PAGESIZE 32768 CONNECT TO APPCNTR GRANT CONNECT ON DATABASE TO USER worklight QUIT -

Exécutez DB2 à l’aide des commandes ci-dessous afin de créer les tables APPCNTR dans un schéma nommé APPSCHM (vous pouvez changer le nom du schéma). Vous pouvez exécuter cette commande sur une base de données existante dont la taille de page est compatible avec celle définie à l’étape 3.

db2 CONNECT TO APPCNTR db2 SET CURRENT SCHEMA = 'APPSCHM' db2 -vf rép_install_produit/ApplicationCenter/databases/create-appcenter-db2.sql -t

Configuration manuelle du profil Liberty pour DB2 pour Application Center

Vous pouvez configurer et définir manuellement votre base de données DB2 pour Application Center avec le profil Liberty de WebSphere Application Server.

Terminez la procédure de configuration de la base de données DB2 avant de continuer.

-

Ajoutez le fichier JAR du pilote JDBC DB2 dans le répertoire $LIBERTY_HOME/wlp/usr/shared/resources/db2.

Si ce répertoire n’existe pas, créez-le. Vous pouvez extraire le fichier de l’une des façons suivantes :

- Téléchargez-le depuis la page DB2 JDBC Driver Versions and Downloads.

- Procédez à son extraction depuis le répertoire rép_install_db2/java sur le serveur DB2.

-

Configurez la source de données dans le fichier $LIBERTY_HOME/wlp/usr/servers/serveurWorklight/server.xml comme suit :

Dans ce chemin, vous pouvez remplacer serveurWorklight par le nom de votre serveur.

<library id="DB2Lib"> <fileset dir="${shared.resource.dir}/db2" includes="*.jar"/> </library> <!-- Déclaration de la base de données IBM Application Center. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="DB2Lib"/> <properties.db2.jcc databaseName="APPCNTR" currentSchema="APPSCHM" serverName="serveurdb2" portNumber="50000" user="worklight" password="worklight"/> </dataSource>La marque de réservation worklight après user= correspond au nom de l’utilisateur système disposant de l’accès CONNECT à la base de données APPCNTR que vous avez créée précédemment.

La marque de réservation worklight après password= correspond au mot de passe de cet utilisateur. Si vous avez défini un autre nom d’utilisateur et/ou un autre mot de passe, remplacez worklight en conséquence. De plus, remplacez serveurdb2 par le nom d’hôte de votre serveur DB2 (par exemple localhost s’il se trouve sur le même ordinateur).

Les noms d’utilisateur DB2 ainsi que les mots de passe DB2 ne peuvent pas comporter plus de 8 caractères sur les systèmes UNIX et Linux, et 30 caractères sur les systèmes Windows.

-

Vous pouvez chiffrer le mot de passe de la base de données à l’aide du programme securityUtility qui se trouve dans rép_install_liberty/bin.

Configuration manuelle de WebSphere Application Server pour DB2 pour Application Center

Vous pouvez configurer et définir votre base de données DB2 manuellement pour Application Center avec WebSphere Application Server.

- Identifiez un répertoire adapté pour le fichier JAR du pilote JDBC dans le répertoire d’installation de WebSphere Application Server.

- Pour un serveur autonome, vous pouvez utiliser un répertoire tel que rép_install_was/optionalLibraries/IBM/Worklight/db2.

- Pour le déploiement dans une cellule WebSphere Application Server ND, utilisez rép_install_was/profiles/nom-profil/config/cells/nom-cellule/Worklight/db2.

- Pour le déploiement dans un cluster WebSphere Application Server ND, utilisez rép_install_was/profiles/nom-profil/config/cells/nom-cellule/clusters/nom-cluster/Worklight/db2.

- Pour le déploiement sur un noeud WebSphere Application Server ND, utilisez rép_install_was/profiles/nom-profil/config/cells/nom-cellule/nodes/nom-noeud/Worklight/db2.

- Pour le déploiement sur un serveur WebSphere Application Server ND, utilisez rép_install_was/profiles/nom-profil/config/cells/nom-cellule/nodes/nom-noeud/servers/nom-serveur/Worklight/db2.

Si ce répertoire n’existe pas, créez-le.

- Ajoutez le fichier JAR du pilote JDBC DB2 et ses fichiers de licence associés, le cas échéant, dans le répertoire que vous avez identifié à l’étape 1.

Vous pouvez extraire le fichier de pilote de l’une des façons suivantes :- Téléchargez-le depuis la page DB2 JDBC Driver Versions and Downloads.

- Procédez à son extraction depuis le répertoire rép_install_db2/java sur le serveur DB2.

- Dans la console WebSphere Application Server, sélectionnez Ressources → JDBC → Fournisseurs JDBC.

- Sélectionnez la portée appropriée dans la zone de liste déroulante Portée.

- Cliquez sur Nouveau.

- Dans la zone Type de base de données, définissez DB2.

- Dans la zone Type de fournisseur, définissez DB2 Using IBM JCC Driver (DB2 utilisant le pilote JCC IBM).

- Dans la zone Type d’implémentation, définissez Source de données du pool de connexions.

- Dans la zone Nom, définissez DB2 Using IBM JCC Driver (DB2 utilisant le pilote JCC IBM).

- Cliquez sur Suivant.

- Ajoutez au chemin d’accès aux classes l’ensemble de fichiers JAR qui se trouvent dans le répertoire que vous avez identifié à l’étape 1 en remplaçant rép_install_was/profiles/nom-profil par la référence de variable WebSphere Application Server

${USER_INSTALL_ROOT}. - Ne définissez pas Chemin d’accès aux bibliothèques natives.

- Cliquez sur Suivant.

- Cliquez sur Terminer.

- Le fournisseur JDBC est créé.

- Cliquez sur Sauvegarder.

- Créez une source de données pour la base de données d’Application Center :

- Sélectionnez Ressources → JDBC → Sources de données.

- Sélectionnez la portée appropriée dans la zone de liste déroulante Portée.

- Cliquez sur Nouveau pour créer une source de données.

- Dans la zone Nom de la source de données, indiquez Base de données d’Application Center.

- Dans la zone Nom JNDI, indiquez jdbc/AppCenterDS.

- Cliquez sur Suivant.

- Entrez des propriétés pour la source de données, par exemple :

- Type de pilote : 4

- Nom de la base de données : APPCNTR

- Nom du serveur : localhost

- Numéro de port : 50000 (valeur par défaut)

- Cliquez sur Suivant.

- Créez les données d’authentification JAAS-J2C en spécifiant le nom d’utilisateur et le mot de passe DB2 comme propriétés. Si nécessaire, revenez à l’assistant de création de source de données en répétant les étapes 4.a à 4.h.

- Sélectionnez l’alias d’authentification que vous avez créé dans la zone de liste déroulante Alias d’authentification géré par composant (et non dans la zone de liste déroulante Alias d’authentification géré par conteneur).

- Cliquez sur Suivant, puis sur Terminer.

- Cliquez sur Sauvegarder.

- Dans Ressources → JDBC → Sources de données, sélectionnez la nouvelle source de données.

- Cliquez sur Propriétés de la source de données WebSphere Application Server.

- Sélectionnez la case à cocher Source de données non transactionnelle.

- Cliquez sur OK.

- Cliquez sur Sauvegarder.

- Cliquez sur Propriétés personnalisées pour la source de données, sélectionnez la propriété currentSchema, puis définissez comme valeur le schéma utilisé pour créer les tables d’Application Center (APPSCHM dans cet exemple).

- Testez la connexion à la source de données en sélectionnant Source de données, puis en cliquant sur Tester la connexion.

Laissez la case à cocher Utiliser cette source de données dans la persistance CMP sélectionnée.

Configuration manuelle d’Apache Tomcat pour DB2 pour Application Center

Si vous voulez configurer et définir votre base de données DB2 manuellement pour Application Center avec un serveur Apache Tomcat, suivez la procédure ci-dessous.

Avant de continuer, terminez la procédure de configuration de la base de données DB2.

-

Ajoutez le fichier JAR du pilote JDBC DB2.

Vous pouvez extraire ce fichier JAR de plusieurs façons :

- Téléchargez-le depuis la page DB2 JDBC Driver Versions and Downloads.

- Procédez à son extraction depuis le répertoire rép_install_db2/java sur le serveur DB2 dans $TOMCAT_HOME/lib.

-

Préparez une instruction XML qui définit la source de données, conformément à l’exemple de code ci-dessous.

<Resource auth="Container" driverClassName="com.ibm.db2.jcc.DB2Driver" name="jdbc/AppCenterDS" username="worklight" password="password" type="javax.sql.DataSource" url="jdbc:db2://server:50000/APPCNTR:currentSchema=APPSCHM;"/>Le paramètre worklight après username= correspond au nom de l’utilisateur système disposant de l’accès “CONNECT” à la base de données APPCNTR que vous avez créée précédemment. Le paramètre mot_de_passe après password= correspond au mot de passe de cet utilisateur. Si vous avez défini un autre nom d’utilisateur et/ou un autre mot de passe, remplacez ces entrées en conséquence.

DB2 impose des limites relatives à la longueur des noms d’utilisateur et des mots de passe.

- Pour les systèmes UNIX et Linux : 8 caractères

- Pour les systèmes Windows : 30 caractères

-

Insérez cette instruction dans le fichier server.xml, comme indiqué à la section Configuration manuelle d’Apache Tomcat pour Application Center.

Configuration manuelle de la base de données Apache Derby pour Application Center

Vous configurez la base de données Apache Derby manuellement en créant la base de données et les tables de base de données, puis en configurant le serveur d’applications approprié en vue de l’utilisation de cette configuration de base de données.

- Créez la base de données et ses tables. Cette étape est décrite à la section Configuration manuelle de votre base de données Apache Derby pour Application Center.

- Configurez le serveur d’applications en vue de l’utilisation de cette configuration de base de données. Accédez à l’une des rubriques ci-après.

Aller à

- Configuration manuelle de votre base de données Apache Derby pour Application Center

- Configuration manuelle du profil Liberty pour Derby pour Application Center

- Configuration manuelle de WebSphere Application Server pour Derby pour Application Center

- Configuration manuelle d’Apache Tomcat pour Derby pour Application Center

Configuration manuelle de votre base de données Apache Derby pour Application Center

Configurez votre base de données Apache Derby pour Application Center en créant le schéma de base de données.

-

A l’emplacement auquel vous voulez créer la base de données, exécutez ij.bat sur les systèmes Windows et ij.sh sur les systèmes UNIX et Linux.

Remarque : le programme ij est intégré à Apache Derby. S’il n’est pas installé, vous pouvez le télécharger depuis la page Apache Derby: Downloads.

Pour prendre connaissance des versions prises en charge d’Apache Derby, voir Configuration requise.

Le script affiche le numéro de version d’ij. -

A l’invite de commande, entrez les commandes suivantes :

connect 'jdbc:derby:APPCNTR;user=APPCENTER;create=true'; run '<rép_install_produit>/ApplicationCenter/databases/create-appcenter-derby.sql'; quit;

Configuration manuelle du profil Liberty pour Derby pour Application Center

Si vous voulez configurer et définir votre base de données Apache Derby manuellement pour Application Center avec le profil Liberty de WebSphere Application Server, suivez la procédure ci-dessous. Terminez la procédure de configuration de la base de données Apache Derby avant de continuer.

Configurez la source de données dans le fichier $LIBERTY_HOME/usr/servers/serveurWorklight/server.xml (dans ce chemin, vous pouvez remplacer serveurWorklight par le nom de votre serveur) comme suit :

<!-- Déclaration des fichiers jar pour l'accès Derby via JDBC. -->

<library id="derbyLib">

<fileset dir="C:/Drivers/derby" includes="derby.jar" />

</library>

<!-- Déclaration de la base de données IBM Application Center. -->

<dataSource jndiName="jdbc/AppCenterDS" transactional="false" statementCacheSize="10">

<jdbcDriver libraryRef="derbyLib"

javax.sql.ConnectionPoolDataSource="org.apache.derby.jdbc.EmbeddedConnectionPoolDataSource40"/>

<properties.derby.embedded databaseName="DERBY_DATABASES_DIR/APPCNTR" user="APPCENTER"

shutdownDatabase="false" connectionAttributes="upgrade=true"/>

<connectionManager connectionTimeout="180"

maxPoolSize="10" minPoolSize="1"

reapTime="180" maxIdleTime="1800"

agedTimeout="7200" purgePolicy="EntirePool"/>

</dataSource>

Configuration manuelle de WebSphere Application Server pour Derby pour Application Center

Vous pouvez configurer et définir votre base de données Apache Derby manuellement pour Application Center avec WebSphere Application Server. Terminez la procédure de configuration de la base de données Apache Derby avant de continuer.

- Identifiez un répertoire adapté pour le fichier JAR du pilote JDBC dans le répertoire d’installation de WebSphere Application Server. Si ce répertoire n’existe pas, créez-le.

- Pour un serveur autonome, vous pouvez utiliser un répertoire tel que rép_install_was/optionalLibraries/IBM/Worklight/derby.

- Pour le déploiement dans une cellule WebSphere Application Server ND, utilisez rép_install_was/profiles/nom-profil/config/cells/nom-cellule/Worklight/derby.

- Pour le déploiement dans un cluster WebSphere Application Server ND, utilisez rép_install_was/profiles/nom-profil/config/cells/nom-cellule/clusters/nom-cluster/Worklight/derby.

- Pour le déploiement d’un noeud WebSphere Application Server ND, utilisez rép_install_was/profiles/nom-profil/config/cells/nom-cellule/nodes/nom-noeud/Worklight/derby.

- Pour le déploiement sur un serveur WebSphere Application Server ND, utilisez rép_install_was/profiles/nom-profil/config/cells/nom-cellule/nodes/nom-noeud/servers/nom-serveur/Worklight/derby.

- Ajoutez le fichier JAR Derby rép_install_produit/ApplicationCenter/tools/lib/derby.jar dans le répertoire identifié à l’étape 1.

- Configurez le fournisseur JDBC.

- Dans la console WebSphere Application Server, sélectionnez Ressources → JDBC → Fournisseurs JDBC.

- Sélectionnez la portée appropriée dans la zone de liste déroulante Portée.

- Cliquez sur Nouveau.

- Dans la zone Type de base de données, indiquez Défini par l’utilisateur.

- Comme nom d’implémentation de classe, indiquez org.apache.derby.jdbc.EmbeddedConnectionPoolDataSource40.

- Dans la zone Nom, indiquez Worklight - Fournisseur JDBC Derby.

- Dans la zone Description, indiquez Fournisseur JDBC Derby pour Worklight.

- Cliquez sur Suivant.

- Ajoutez au chemin d’accès aux classes le fichier JAR qui se trouve dans le répertoire identifié à l’étape 1 en remplaçant rép_install_was/profiles/nom-profil par la référence de variable WebSphere Application Server ${USER_INSTALL_ROOT}.

- Cliquez sur Terminer.

- Créez la source de données pour la base de données Worklight.

- Dans la console WebSphere Application Server, sélectionnez Ressources → JDBC → Sources de données.

- Sélectionnez la portée appropriée dans la zone de liste déroulante Portée.

- Cliquez sur Nouveau.

- Dans la zone Nom de la source de données, indiquez Base de données d’Application Center.

- Dans la zone Nom JNDI, indiquez jdbc/AppCenterDS.

- Cliquez sur Suivant.

- Sélectionnez le fournisseur JDBC existant nommé Worklight - Fournisseur JDBC Derby.

- Cliquez sur Suivant.

- Cliquez sur Suivant.

- Cliquez sur Terminer.

- Cliquez sur Sauvegarder.

- Dans la table, cliquez sur la source de données Base de données d’Application Center que vous avez créée.

- Sous Propriétés supplémentaires, cliquez sur Propriétés personnalisées.

- Cliquez sur nom_base_de_données.

- Dans la zone Valeur, indiquez le chemin d’accès à la base de données APPCNTR qui a été créée à l’étape Configuration manuelle de votre base de données Apache Derby pour Application Center.

- Cliquez sur OK.

- Cliquez sur Sauvegarder.

- En haut de la page, cliquez sur Base de données d’Application Center.

- Sous Propriétés supplémentaires, cliquez sur Propriétés de la source de données WebSphere Application Server.

- Sélectionnez Source de données non transactionnelle.

- Cliquez sur OK.

- Cliquez sur Sauvegarder.

- Dans la table, sélectionnez la source de données Base de données d’Application Center que vous avez créée.

- Facultatif : uniquement si vous ne vous trouvez pas dans une console WebSphere Application Server Deployment Manager, cliquez sur Tester la connexion.

Configuration manuelle d’Apache Tomcat pour Derby pour Application Center

Vous pouvez configurer et définir votre base de données Apache Derby manuellement pour Application Center avec le serveur d’applications Apache Tomcat. Terminez la procédure de configuration de la base de données Apache Derby avant de continuer.

- Ajoutez le fichier JAR Derby rép_install_produit/ApplicationCenter/tools/lib/derby.jar dans le répertoire $TOMCAT_HOME/lib.

-

Préparez une instruction XML qui définit la source de données, conformément à l’exemple de code ci-dessous.

<Resource auth="Container" driverClassName="org.apache.derby.jdbc.EmbeddedDriver" name="jdbc/AppCenterDS" username="APPCENTER" password="" type="javax.sql.DataSource" url="jdbc:derby:DERBY_DATABASES_DIR/APPCNTR"/> - Insérez cette instruction dans le fichier server.xml, comme indiqué à la section Configuration manuelle d’Apache Tomcat pour Application Center.

Configuration manuelle de la base de données MySQL pour Application Center

Vous configurez la base de données MySQL manuellement en créant la base de données et les tables de base de données, puis en configurant le serveur d’applications approprié en vue de l’utilisation de cette configuration de base de données.

- Créez la base de données. Cette étape est décrite à la section Création de la base de données MySQL pour Application Center.

- Créez les tables dans la base de données. Cette étape est décrite à la section Configuration manuelle de votre base de données MySQL pour Application Center.

- Procédez à la configuration propre au serveur d’applications conformément à la liste ci-après.

Aller à

- Configuration manuelle de votre base de données MySQL pour Application Center

- Configuration manuelle du profil Liberty pour MySQL pour Application Center

- Configuration manuelle de WebSphere Application Server pour MySQL pour Application Center

- Configuration manuelle d’Apache Tomcat pour MySQL pour Application Center

Configuration manuelle de votre base de données MySQL pour Application Center

Suivez la procédure ci-dessous pour configurer votre base de données MySQL.

- Créez le schéma de base de données.

- Exécutez un client de ligne de commande MySQL avec l’option

-u root. - Entrez les commandes suivantes :

CREATE DATABASE APPCNTR CHARACTER SET utf8 COLLATE utf8_general_ci; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'Worklight-host'IDENTIFIED BY 'worklight'; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'localhost' IDENTIFIED BY 'worklight'; FLUSH PRIVILEGES; USE APPCNTR; SOURCE rép_install_produit/ApplicationCenter/databases/create-appcenter-mysql.sql;Où worklight avant l’arobase (@) correspond au nom d’utilisateur, worklight après

IDENTIFIED BYcorrespond au mot de passe de cet utilisateur, et hôte-worklight correspond au nom de l’hôte sur lequel s’exécute IBM MobileFirst Foundation. - Exécutez un client de ligne de commande MySQL avec l’option

-

Ajoutez la propriété suivante à votre fichier d’options MySQL : max_allowed_packet=256M.

Pour plus d’informations sur les fichiers d’options, voir la documentation MySQL sur le site MySQL. - Ajoutez la propriété suivante à votre fichier d’options MySQL : innodb_log_file_size = 250M.

Pour plus d’informations sur la propriété innodb_log_file_size, voir la section innodb_log_file_size dans la documentation MySQL.

Configuration manuelle du profil Liberty pour MySQL pour Application Center

Si vous voulez configurer et définir votre base de données MySQL manuellement pour Application Center avec le profil Liberty de WebSphere Application Server, suivez la procédure ci-dessous. Terminez la procédure de configuration de la base de données MySQL avant de continuer.

Remarque : la base de données MySQL combinée au profil Liberty ou complet de WebSphere Application Server ne constitue pas une configuration prise en charge. Pour plus d’informations, voir WebSphere Application Server Support Statement. Vous pouvez utiliser IBM DB2 ou une autre base de données prise en charge par WebSphere Application Server pour bénéficier d’une configuration entièrement prise en charge par le support IBM.

- Ajoutez le fichier JAR du pilote JDBC MySQL à $LIBERTY_HOME/wlp/usr/shared/resources/mysql. Si ce répertoire n’existe pas, créez-le.

-

Configurez la source de données dans le fichier $LIBERTY_HOME/usr/servers/serveurWorklight/server.xml (dans ce chemin, vous pouvez remplacer serveurWorklight par le nom de votre serveur) comme suit :

<!-- Déclaration des fichiers jar pour l'accès MySQL via JDBC. --> <library id="MySQLLib"> <fileset dir="${shared.resource.dir}/mysql" includes="*.jar"/> </library> <!-- Déclaration de la base de données IBM Application Center. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="MySQLLib"/> <properties databaseName="APPCNTR" serverName="mysqlserver" portNumber="3306" user="worklight" password="worklight"/> </dataSource>Où worklight après user= correspond au nom d’utilisateur, worklight après password= correspond au mot de passe de cet utilisateur et monserveursql correspond au nom d’hôte de votre serveur MySQL (par exemple, localhost s’il se trouve sur la même machine).

- Vous pouvez chiffrer le mot de passe de la base de données à l’aide du programme securityUtility qui se trouve dans

<liberty_install_dir>/bin.

Configuration manuelle de WebSphere Application Server pour MySQL pour Application Center

Si vous voulez configurer et définir votre base de données MySQL manuellement pour Application Center avec WebSphere Application Server, suivez la procédure ci-dessous. Terminez la procédure de configuration de la base de données MySQL avant de continuer.

Remarque : la base de données MySQL combinée au profil Liberty ou complet de WebSphere Application Server ne constitue pas une configuration prise en charge. Pour plus d’informations, voir WebSphere Application Server Support Statement. Il est recommandé d’utiliser IBM DB2 ou une autre base de données prise en charge par WebSphere Application Server pour bénéficier d’une configuration entièrement prise en charge par le support IBM.

- Identifiez un répertoire adapté pour le fichier JAR du pilote JDBC dans le répertoire d’installation de WebSphere Application Server.

- Pour un serveur autonome, vous pouvez utiliser un répertoire tel que REP_INSTALL_WAS/optionalLibraries/IBM/Worklight/mysql.

- Pour le déploiement dans une cellule WebSphere Application Server ND, utilisez REP_INSTALL_WAS/profiles/nom-profil/config/cells/nom-cellule/Worklight/mysql.

- Pour le déploiement dans un cluster WebSphere Application Server ND, utilisez REP_INSTALL_WAS/profiles/nom-profil/config/cells/nom-cellule/clusters/nom-cluster/Worklight/mysql.

- Pour le déploiement sur un noeud WebSphere Application Server ND, utilisez REP_INSTALL_WAS/profiles/nom-profil/config/cells/nom-cellule/nodes/nom-noeud/Worklight/mysql.

- Pour le déploiement sur un serveur WebSphere Application Server ND, utilisez REP_INSTALL_WAS/profiles/nom-profil/config/cells/nom-cellule/nodes/nom-noeud/servers/nom-serveur/Worklight/mysql.

Si ce répertoire n’existe pas, créez-le.

- Ajoutez le fichier JAR du pilote JDBC MySQL depuis la page Download Connector/J dans le répertoire identifié à l’étape 1.

- Configurez le fournisseur JDBC :

- Dans la console WebSphere Application Server, sélectionnez Ressources → JDBC → Fournisseurs JDBC.

- Sélectionnez la portée appropriée dans la zone de liste déroulante Portée.

- Cliquez sur Nouveau.

- Créez un fournisseur JDBC nommé MySQL.

- Dans la zone Type de base de données, indiquez Défini par l’utilisateur.

- Dans la zone Portée, définissez Cellule.

- Dans la zone Classe d’implémentation, définissez com.mysql.jdbc.jdbc2.optional.MysqlConnectionPoolDataSource.

- Ajoutez au chemin d’accès aux classes de base de données le fichier JAR qui se trouve dans le répertoire identifié à l’étape 1 en remplaçant REP_INSTALL_WAS/profiles/nom-profil par la référence de variable WebSphere Application Server ${USER_INSTALL_ROOT}.

- Sauvegardez vos modifications.

- Créez une source de données pour la base de données d’IBM Application Center :

- Sélectionnez Ressources → JDBC → Sources de données.

- Sélectionnez la portée appropriée dans la zone de liste déroulante Portée.

- Cliquez sur Nouveau pour créer une source de données.

- Entrez le nom de votre choix (par exemple, Base de données d’Application Center).

- Dans la zone Nom JNDI, indiquez jdbc/AppCenterDS.

- Utilisez le fournisseur JDBC MySQL existant défini à l’étape précédente.

- Dans la zone Portée, définissez Nouveau.

- Dans l’onglet Configuration, sélectionnez Source de données non transactionnelle.

- Cliquez sur Suivant plusieurs fois en conservant tous les autres paramètres par défaut.

- Sauvegardez vos modifications.

- Définissez les propriétés personnalisées de la nouvelle source de données.

- Sélectionnez la nouvelle source de données.

- Cliquez sur Propriétés personnalisées. Définissez les propriétés suivantes :

portNumber = 3306 relaxAutoCommit=true databaseName = APPCNTR serverName = nom d'hôte du serveur MySQL user = nom d'utilisateur du serveur MySQL password = mot de passe associé au nom d'utilisateur - Définissez les propriétés personnalisées de WebSphere Application Server pour la nouvelle source de données.

- Dans Ressources → JDBC → Sources de données, sélectionnez la nouvelle source de données.

- Cliquez sur Propriétés de la source de données WebSphere Application Server.

- Sélectionnez Source de données non transactionnelle.

- Cliquez sur OK.

- Cliquez sur Sauvegarder.

Configuration manuelle d’Apache Tomcat pour MySQL pour Application Center

Si vous voulez configurer et définir votre base de données MySQL manuellement pour Application Center avec le serveur Apache Tomcat, suivez la procédure ci-dessous. Terminez la procédure de configuration de la base de données MySQL avant de continuer.

- Ajoutez le fichier JAR MySQL Connector/J dans le répertoire $TOMCAT_HOME/lib.

- Préparez une instruction XML qui définit la source de données, conformément à l’exemple de code ci-dessous. Insérez cette instruction dans le fichier server.xml, comme indiqué à la section Configuration manuelle d’Apache Tomcat pour Application Center.

<Resource name="jdbc/AppCenterDS"

auth="Container"

type="javax.sql.DataSource"

maxActive="100"

maxIdle="30"

maxWait="10000"

username="worklight"

password="worklight"

driverClassName="com.mysql.jdbc.Driver"

url="jdbc:mysql://server:3306/APPCNTR"/>

Configuration manuelle de la base de données Oracle pour Application Center

Vous configurez la base de données Oracle manuellement en créant la base de données et les tables de base de données, puis en configurant le serveur d’applications approprié en vue de l’utilisation de cette configuration de base de données.

- Créez la base de données. Cette étape est décrite à la section Création de la base de données Oracle pour Application Center.

- Créez les tables dans la base de données. Cette étape est décrite à la section Configuration manuelle de votre base de données Oracle pour Application Center.

- Procédez à la configuration propre au serveur d’applications conformément à la liste ci-après.

Aller à

- Configuration manuelle de votre base de données Oracle pour Application Center

- Configuration manuelle du profil Liberty pour Oracle pour Application Center

- Configuration manuelle de WebSphere Application Server pour Oracle pour Application Center

- Configuration manuelle d’Apache Tomcat pour Oracle pour Application Center

Configuration manuelle de votre base de données Oracle pour Application Center

Suivez la procédure ci-dessous pour configurer votre base de données Oracle.

-

Assurez-vous de disposer d’au moins une base de données Oracle.

Dans la plupart des installations Oracle, la base de données par défaut possède l’identificateur système (SID ou nom) ORCL. Pour de meilleurs résultats, spécifiez Unicode (AL32UTF8) comme jeu de caractères pour la base de données.

Si l’installation Oracle se trouve sur un ordinateur UNIX ou Linux, assurez-vous que la base de données est démarrée au redémarrage de l’installation Oracle. A cette fin, veillez à ce que la ligne dans /etc/oratab qui correspond à la base de données se termine par la lettre Y, et non la lettre N.

- Créez l’utilisateur APPCENTER à l’aide d’Oracle Database Control ou de l’interpréteur de ligne de commande Oracle SQLPlus.

- Afin de créer l’utilisateur pour la base de données/le schéma d’Application Center, avec Oracle Database Control, procédez comme suit :

- Connectez-vous en tant que SYSDBA.

- Accédez à la page Users.

- Cliquez sur Server, puis sur Users dans la section Security.

- Créez un utilisateur nommé APPCENTER avec les attributs suivants :

Profile: DEFAULT Authentication: password Default tablespace: USERS Temporary tablespace: TEMP Status: Unlocked Add system privilege: CREATE SESSION Add system privilege: CREATE SEQUENCE Add system privilege: CREATE TABLE Add quota: Unlimited for tablespace USERS -

Pour créer l’utilisateur à l’aide d’Oracle SQLPlus, entrez les commandes suivantes :

CONNECT SYSTEM/<mot_de_passe_SYSTEM>@ORCL CREATE USER APPCENTER IDENTIFIED BY password DEFAULT TABLESPACE USERS QUOTA UNLIMITED ON USERS; GRANT CREATE SESSION, CREATE SEQUENCE, CREATE TABLE TO APPCENTER; DISCONNECT;

- Afin de créer l’utilisateur pour la base de données/le schéma d’Application Center, avec Oracle Database Control, procédez comme suit :

- Créez les tables pour la base de données d’Application Center :

- A l’aide de l’interpréteur de ligne de commande Oracle SQLPlus, créez les tables pour la base de données d’Application Center en exécutant le fichier create-appcenter-oracle.sql :

CONNECT APPCENTER/mot_de_passe_APPCENTER@ORCL @rép_install_produit/ApplicationCenter/databases/create-appcenter-oracle.sql DISCONNECT; - Téléchargez et configurez le pilote JDBC Oracle :

- Téléchargez le pilote JDBC depuis la page du site Web d’Oracle Oracle: JDBC, SQLJ, Oracle JPublisher and Universal Connection Pool (UCP).

- Assurez-vous que le pilote JDBC Oracle se trouve dans le chemin de système. Le fichier de pilote est ojdbc6.jar.

Configuration manuelle du profil Liberty pour Oracle pour Application Center

Vous pouvez configurer et définir manuellement votre base de données Oracle pour Application Center avec le profil Liberty de WebSphere Application Server en ajoutant le fichier JAR du pilote JDBC Oracle. Avant de continuer, configurez la base de données Oracle.

- Ajoutez le fichier JAR du pilote JDBC Oracle dans le répertoire $LIBERTY_HOME/wlp/usr/shared/resources/oracle. Si ce répertoire n’existe pas, créez-le.

-

Si vous utilisez l’interface JNDI, configurez les sources de données dans le fichier $LIBERTY_HOME/wlp/usr/servers/serveurMobileFirst/server.xml conformément à l’exemple de code JNDI suivant :

Remarque : dans ce chemin, vous pouvez remplacer serveurMobileFirst par le nom de votre serveur.

<!-- Déclaration des fichiers jar pour l'accès Oracle via JDBC. --> <library id="OracleLib"> <fileset dir="${shared.resource.dir}/oracle" includes="*.jar"/> </library> <!-- Déclaration de la base de données IBM Application Center. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="OracleLib"/> <properties.oracle driverType="thin" serverName="serveuro" portNumber="1521" databaseName="ORCL" user="APPCENTER" password="mot_de_passe_APPCENTER"/> </dataSource>Où :

- APPCENTER après user= est le nom d’utilisateur,

- mot_de_passe_APPCENTER après password= est le mot de passe de cet utilisateur et

- serveuro est le nom d’hôte de votre serveur Oracle (par exemple localhost s’il se trouve sur la même machine).

Remarque : pour plus d’informations sur la connexion du serveur Liberty à la base de données Oracle avec un nom de service ou avec une adresse URL, voir la section properties.oracle dans la documentation de WebSphere Application Server Liberty Core 8.5.5.

- Vous pouvez chiffrer le mot de passe de la base de données à l’aide du programme securityUtility qui se trouve dans rép_install_liberty/bin.

Configuration manuelle de WebSphere Application Server pour Oracle pour Application Center

Si vous voulez configurer et définir votre base de données Oracle manuellement pour Application Center avec WebSphere Application Server, suivez la procédure ci-dessous. Terminez la procédure de configuration de la base de données Oracle avant de continuer.

- Identifiez un répertoire adapté pour le fichier JAR du pilote JDBC dans le répertoire d’installation de WebSphere Application Server.

- Pour un serveur autonome, vous pouvez utiliser un répertoire tel que REP_INSTALL_WAS/optionalLibraries/IBM/Worklight/oracle.

- Pour le déploiement dans une cellule WebSphere Application Server ND, utilisez REP_INSTALL_WAS/profiles/nom-profil/config/cells/nom-cellule/Worklight/oracle.

- Pour le déploiement dans un cluster WebSphere Application Server ND, utilisez REP_INSTALL_WAS/profiles/nom-profil/config/cells/nom-cellule/clusters/nom-cluster/Worklight/oracle.

- Pour le déploiement sur un noeud WebSphere Application Server ND, utilisez REP_INSTALL_WAS/profiles/nom-profil/config/cells/nom-cellule/nodes/nom-noeud/Worklight/oracle.

- Pour le déploiement sur un serveur WebSphere Application Server ND, utilisez REP_INSTALL_WAS/profiles/nom-profil/config/cells/nom-cellule/nodes/nom-noeud/servers/nom-serveur/Worklight/oracle.

Si ce répertoire n’existe pas, créez-le.

- Ajoutez le fichierojdbc6.jar téléchargé depuis la page JDBC and Universal Connection Pool (UCP) dans le répertoire identifié à l’étape 1.

- Configurez le fournisseur JDBC :

- Dans la console WebSphere Application Server, sélectionnez Ressources → JDBC → Fournisseurs JDBC.

- Sélectionnez la portée appropriée dans la zone de liste déroulante Portée.

- Cliquez sur Nouveau.

-

Renseignez les zones Fournisseur JDBC conformément au tableau suivant :

Zone Valeur Type de base de données Oracle Type de fournisseur Pilote JDBC Oracle Type d’implémentation Source de données du pool de connexions Nom Pilote JDBC Oracle - Cliquez sur Suivant.

- Ajoutez au chemin d’accès aux classes le fichier JAR qui se trouve dans le répertoire identifié à l’étape 1 en remplaçant REP_INSTALL_WAS/profiles/nom-profil par la référence de variable WebSphere Application Server ${USER_INSTALL_ROOT}.

- Cliquez sur Suivant.

Le fournisseur JDBC est créé.

- Créez une source de données pour la base de données Worklight :

- Sélectionnez Ressources → JDBC → Sources de données.

- Sélectionnez la portée appropriée dans la zone de liste déroulante Portée.

- Cliquez sur Nouveau.

- Dans la zone Nom de la source de données, indiquez Source de données du pilote JDBC Oracle.

- Dans la zone Nom JNDI, indiquez jdbc/AppCenterDS.

- Cliquez sur Suivant.

- Cliquez sur Sélectionner un fournisseur JDBC existant et sélectionnez Pilote JDBC Oracle dans la liste.

- Cliquez sur Suivant.

- Dans la zone de valeur URL, indiquez jdbc:oracle:thin:@serveuro:1521:ORCL, où serveuro correspond au nom d’hôte de votre serveur Oracle (par exemple localhost s’il se trouve sur la même machine).

- Cliquez sur Suivant deux fois.

- Sélectionnez Ressources → JDBC → Sources de données → Source de données du pilote JDBC Oracle → Propriétés personnalisées.

- Associez oracleLogPackageName à la valeur oracle.jdbc.driver.

- Définissez user = APPCENTER.

- Définissez password = mot_de_passe_APPCENTER.

- Cliquez sur OK et sauvegardez les modifications.

- Dans Ressources → JDBC → Sources de données, sélectionnez la nouvelle source de données.

- Cliquez sur Propriétés de la source de données WebSphere Application Server.

- Sélectionnez la case à cocher Source de données non transactionnelle.

- Cliquez sur OK.

- Cliquez sur Sauvegarder.

Configuration manuelle d’Apache Tomcat pour Oracle pour Application Center

Si vous voulez configurer et définir votre base de données Oracle manuellement pour Application Center avec le serveur Apache Tomcat, suivez la procédure ci-dessous. Terminez la procédure de configuration de la base de données Oracle avant de continuer.

- Ajoutez le fichier JAR du pilote JDBC Oracle dans le répertoire $TOMCAT_HOME/lib.

- Préparez une instruction XML qui définit la source de données, conformément à l’exemple de code ci-dessous. Insérez cette instruction dans le fichier server.xml, comme indiqué à la section Configuration manuelle d’Apache Tomcat pour Application Center.

<Resource name="jdbc/AppCenterDS"

auth="Container"

type="javax.sql.DataSource"

driverClassName="oracle.jdbc.driver.OracleDriver"

url="jdbc:oracle:thin:@oserver:1521:ORCL"

username="APPCENTER"

password="mot_de_passe_APPCENTER"/>

Où APPCENTER après username= correspond au nom de l’utilisateur système disposant de l’accès “CONNECT” à la base de données APPCNTR que vous avez créée précédemment et mot_de_passe_APPCENTER après password= correspond au mot de passe de cet utilisateur. Si vous avez défini un autre nom d’utilisateur et/ou un autre mot de passe, remplacez ces valeurs en conséquence.

Déploiement manuel des fichiers WAR d’Application Center et configuration manuelle du serveur d’applications

La procédure permettant de déployer manuellement les fichiers WAR d’Application Center sur un serveur d’applications dépend du type de serveur d’applications configuré.

Ces instructions de déploiement manuel supposent que

vous connaissez bien votre serveur d’applications.

Remarque : il est recommandé d’utiliser le programme d’installation de MobileFirst Server pour installer Application Center plutôt que de procéder à une installation manuelle, à éviter autant que possible.

Si vous préférez procéder à une installation manuelle, suivez les étapes ci-dessous afin de configurer votre serveur d’applications pour Application Center. Vous devez déployer les fichiers appcenterconsole.war et applicationcenter.war dans Application Center. Ils se trouvent dans le répertoire rép_install_produit/ApplicationCenter/console.

Aller à

- Configuration manuelle du profil Liberty pour Application Center

- Configuration manuelle de WebSphere Application Server pour Application Center

- Configuration manuelle d’Apache Tomcat pour Application Center

Configuration manuelle du profil Liberty pour Application Center

Afin de pouvoir configurer le profil Liberty de WebSphere Application Server manuellement pour Application Center, vous devez modifier le fichier server.xml.

En plus des modifications à apporter aux bases de données décrites à la section Installation manuelle d’Application Center, vous devez apporter les modifications ci-après dans le fichier server.xml.

-

Assurez-vous que l’élément

<featureManager>contient au moins les éléments<feature>suivants :<feature>jdbc-4.0</feature> <feature>appSecurity-2.0</feature> <feature>servlet-3.0</feature> <feature>usr:MFPDecoderFeature-1.0</feature> -

Ajoutez les déclarations suivantes pour Application Center :

<!-- Répertoire incluant les fichiers binaires du programme 'aapt', provenant du package d'outils de plateforme du kit SDK Android. --> <jndiEntry jndiName="android.aapt.dir" value="rép_install_produit/ApplicationCenter/tools/android-sdk"/> <!-- Déclaration de l'application Application Center Console. --> <application id="appcenterconsole" name="appcenterconsole" location="appcenterconsole.war" type="war"> <application-bnd> <security-role name="appcenteradmin"> <group name="appcentergroup"/> </security-role> </application-bnd> <classloader delegation="parentLast"> </classloader> </application> <!-- Déclaration de l'application IBM Application Center Services. --> <application id="applicationcenter" name="applicationcenter" location="applicationcenter.war" type="war"> <application-bnd> <security-role name="appcenteradmin"> <group name="appcentergroup"/> </security-role> </application-bnd> <classloader delegation="parentLast"> </classloader> </application> <!-- Déclaration du registre d'utilisateurs pour IBM Application Center. --> <basicRegistry id="applicationcenter-registry" realm="ApplicationCenter"> <!-- Les utilisateurs définis ici sont membres du groupe "appcentergroup", ont donc le rôle "appcenteradmin" et peuvent par conséquent effectuer des tâches d'administration via la console Application Center Console. --> <user name="appcenteradmin" password="admin"/> <user name="demo" password="demo"/> <group name="appcentergroup"> <member name="appcenteradmin"/> <member name="demo"/> </group> </basicRegistry>Les groupes et les utilisateurs qui sont définis dans

basicRegistrysont des exemples d’ID de connexion que vous pouvez utiliser pour tester Application Center. De même, les groupes qui sont définis dans<security-role name="appcenteradmin">pour la console Application Center et le service Application Center sont des exemples. Pour plus d’informations sur la modification de ces groupes, voir Configuration des rôles de sécurité Java EE dans le profil Liberty de WebSphere Application Server. -

Si la base de données est une base de données Oracle, ajoutez l’attribut commonLibraryRef au chargeur de classe de l’application de service Application Center.

... <classloader delegation="parentLast" commonLibraryRef="OracleLib"> ...Le nom de la référence de bibliothèque (

OracleLibdans cet exemple) doit être l’ID de la bibliothèque contenant le fichier JAR JDBC. Cet ID est déclaré dans la procédure décrite dans Configuration manuelle du profil Liberty pour Oracle pour Application Center. - Copiez les fichiers WAR d’Application Center sur votre serveur Liberty.

-

Sur les systèmes UNIX et Linux :

mkdir -p LIBERTY_HOME/wlp/usr/servers/nom_serveur/apps cp rép_install_produit/ApplicationCenter/console/*.war LIBERTY_HOME/wlp/usr/servers/nom_serveur/apps/ -

Sur les systèmes Windows :

mmkdir LIBERTY_HOME\wlp\usr\servers\nom_serveur\apps copy /B rép_install_produit\ApplicationCenter\console\appcenterconsole.war LIBERTY_HOME\wlp\usr\servers\nom_serveur\apps\appcenterconsole.war copy /B rép_install_produit\ApplicationCenter\console\applicationcenter.war LIBERTY_HOME\wlp\usr\servers\nom_serveur\apps\applicationcenter.war

-

- Copiez la fonction utilisateur de décodage de mot de passe.

-

Sur les systèmes UNIX et Linux :

mkdir -p LIBERTY_HOME/wlp/usr/extension/lib/features cp product_install_dir/features/com.ibm.websphere.crypto_1.0.0.jar LIBERTY_HOME/wlp/usr/extension/lib/ cp product_install_dir/features/MFPDecoderFeature-1.0.mf LIBERTY_HOME/wlp/usr/extension/lib/features/ -

Sur les systèmes Windows :

mkdir LIBERTY_HOME\wlp\usr\extension\lib copy /B product_install_dir\features\com.ibm.websphere.crypto_1.0.0.jar LIBERTY_HOME\wlp\usr\extension\lib\com.ibm.websphere.crypto_1.0.0.jar mkdir LIBERTY_HOME\wlp\usr\extension\lib\features copy /B rép_install_produit\features\MFPDecoderFeature-1.0.mf LIBERTY_HOME\wlp\usr\extension\lib\features\MFPDecoderFeature-1.0.mf

-

- Démarrez le serveur Liberty.

Configuration manuelle de WebSphere Application Server pour Application Center

Afin de configurer WebSphere Application Server pour Application Center manuellement, vous devez configurer des variables, des propriétés personnalisées et des règles de chargement de classe. Vérifiez qu’un profil WebSphere Application Server existe.

- Connectez-vous à la console d’administration WebSphere Application Server pour votre serveur IBM MobileFirst Server.

- Activez la sécurité des applications.

- Sélectionnez Sécurité → Sécurité globale.

- Assurez-vous que l’option Activer la sécurité administrative est sélectionnée. La sécurité des applications ne peut être activée que si la sécurité administrative est activée.

- Assurez-vous que l’option Activer la sécurité des applications est sélectionnée.

- Cliquez sur OK.

- Sauvegardez les modifications.

Pour plus d’informations, voir Activation de la sécurité.

- Créez le fournisseur et la source de données JDBC pour Application Center. Voir la section appropriée dans Installation manuelle d’Application Center.

- Installez le fichier WAR de la console Application Center.

- Selon votre version de WebSphere Application Server, sélectionnez l’une des options suivantes :

- Applications → Nouveau → Nouvelle application d’entreprise

- Applications → Nouvelle application → Nouvelle application d’entreprise

- Accédez au répertoire d’installation de MobileFirst Server rép_install_serveur_mf/ApplicationCenter/console.

- Sélectionnez appcenterconsole.war et cliquez sur Suivant.

- Dans la page Comment voulez-vous installer l’application ?, cliquez sur Détaillé, puis cliquez sur Suivant.

- Dans la page Avertissements concernant la sécurité de l’application, cliquez sur Continuer.

- Cliquez sur Suivant jusqu’à ce que vous parveniez à la page “Mappage des racines de contexte des modules Web”.

- Dans la zone Racine du contexte, entrez /appcenterconsole.

- Cliquez sur Suivant jusqu’à ce que vous parveniez à la page “Mappage des rôles de sécurité vers les utilisateurs ou groupes”.

- Sélectionnez tous les rôles, cliquez sur Mapper des objets spéciaux et sélectionnez Tous authentifiés dans le superdomaine de l’application.

- Cliquez sur Suivant jusqu’à ce que vous parveniez à la page Récapitulatif.

- Cliquez sur Terminer et sauvegardez la configuration.

- Selon votre version de WebSphere Application Server, sélectionnez l’une des options suivantes :

- Configurez les règles de chargeur de classe, puis démarrez l’application :

- Sélectionnez Applications → Types d’application → Applications d’entreprise WebSphere.

- Dans la liste des applications, cliquez sur appcenterconsole_war.

- Dans la section Propriétés du détail, cliquez sur le lien Chargement de classes et détection de mise à jour.

- Dans la sous-fenêtre Ordre du chargeur de classes, cliquez sur Classes chargées en premier avec un chargeur de classe local (dernier parent).

- Cliquez sur OK.

- Dans la section Modules, cliquez sur Gestion des modules.

- Dans la liste des modules, cliquez sur ApplicationCenterConsole.

- Dans la sous-fenêtre Ordre du chargeur de classes, cliquez sur Classes chargées en premier avec un chargeur de classe local (dernier parent).

- Cliquez sur OK deux fois.

- Cliquez sur Sauvegarder.

- Sélectionnez appcenterconsole_war et cliquez sur Démarrer.

- Installez le fichier WAR pour les services Application Center.

- Selon votre version de WebSphere Application Server, sélectionnez l’une des options suivantes :

- Applications → Nouveau → Nouvelle application d’entreprise

- Applications → Nouvelle application → Nouvelle application d’entreprise

- Accédez au répertoire d’installation de MobileFirst Server rép_install_serveur_mf/ApplicationCenter/console.

- Sélectionnez applicationcenter.war et cliquez sur Suivant.

- Dans la page Comment voulez-vous installer l’application ?, cliquez sur Détaillé, puis cliquez sur Suivant.

- Dans la page Avertissements concernant la sécurité de l’application, cliquez sur Continuer.

- Cliquez sur Suivant jusqu’à ce que vous parveniez à la page “Mappage des références de ressources vers les ressources”.

- Cliquez sur Navigateur et sélectionnez la source de données dont le nom JNDI est jdbc/AppCenterDS.

- Cliquez sur Appliquer.

- Dans la zone Racine du contexte, entrez /applicationcenter.

- Cliquez sur Suivant jusqu’à ce que vous parveniez à la page “Mappage des rôles de sécurité vers les utilisateurs ou groupes”.

- Sélectionnez tous les rôles, cliquez sur Mapper des objets spéciaux et sélectionnez Tous authentifiés dans le superdomaine de l’application.

- Cliquez sur Suivant jusqu’à ce que vous parveniez à la page Récapitulatif.

- Cliquez sur Terminer et sauvegardez la configuration.

- Selon votre version de WebSphere Application Server, sélectionnez l’une des options suivantes :

- Répétez l’étape 5.

- Sélectionnez applicationcenter.war dans la liste des applications aux sous-étapes b et k.

- Sélectionnez ApplicationCenterServices à la sous-étape g.

- Prenez connaissance de la règle de chargeur de classe du serveur : selon votre version de WebSphere Application Server, sélectionnez Serveurs Types de serveurs Serveurs d’applications ou Serveurs Types de serveurs Serveur d’applications WebSphere, puis sélectionnez le serveur.

- Si la règle de chargeur de classe est Plusieurs, ne faites rien.

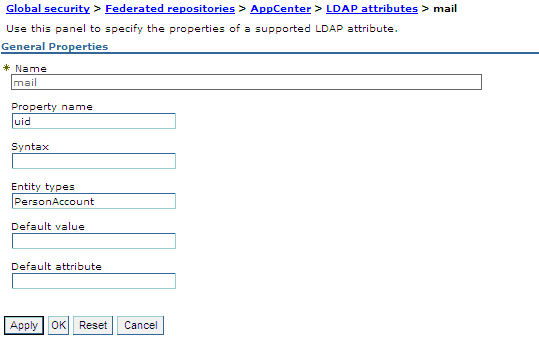

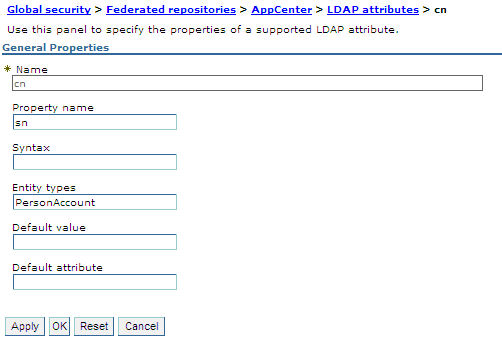

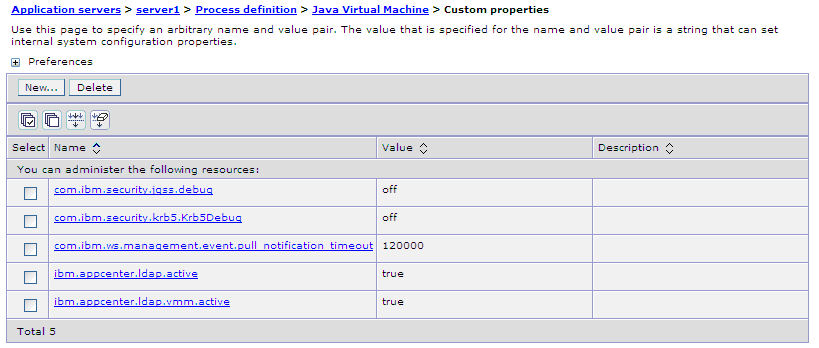

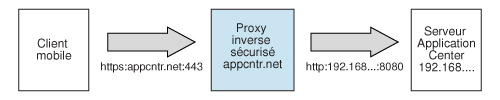

- Si la règle de chargeur de classe est Un seul et si Mode de chargement des classes a pour valeur Classes chargées en premier avec un chargeur de classe local (dernier parent), ne faites rien.