Instalando e configurando o IBM MobileFirst Foundation Application Center

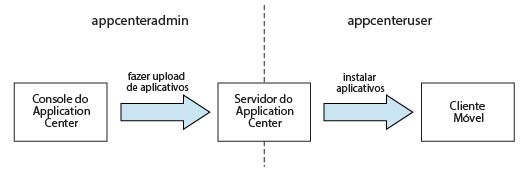

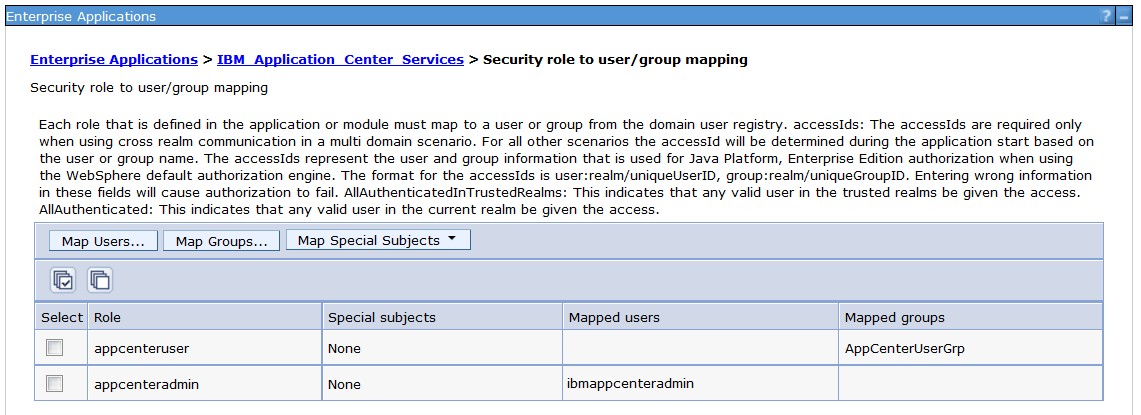

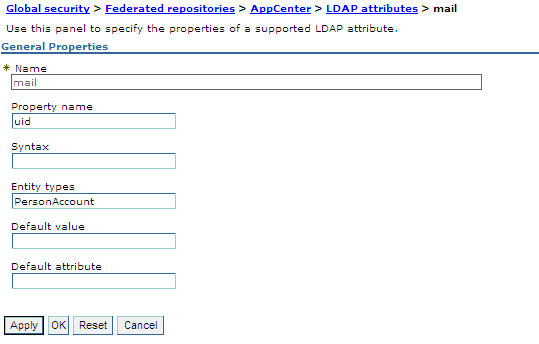

improve this page | report issueVisão Geral

Você instalará o Application Center como parte da MobileFirst Server instalação do. É possível instalá-lo com um dos seguintes métodos:

- Instalação com o IBM Installation Manager

- Instalação com tarefas Ant

- Manual de Instalação

Opcionalmente, é possível criar o banco de dados de sua escolha antes de instalar o MobileFirst Server com o Application Center.

Depois de ter instalado o Application Center no servidor de aplicativos da web de sua escolha, há configuração adicional a ser executada. Para obter informações adicionais, consulte Configurando o Application Center após a instalação abaixo. Se você escolheu uma configuração manual no instalador, consulte a documentação do servidor de sua preferência.

Nota: Se você pretende instalar aplicativos em dispositivos iOS por meio do Application Center, primeiro deve configurar o servidor Application Center com SSL.

Para obter uma lista de arquivos e ferramentas instalados, consulte Estrutura de distribuição do MobileFirst Server.

Ir para

- Instalando o Application Center com o IBM Installation Manager

- Instalando o Application Center com tarefas Ant

- Instalando Manualmente o Application Center

- Configurando o Application Center após a instalação

Instalando o Application Center com o IBM Installation Manager

Com o IBM Installation Manager, é possível instalar o Application Center, criar seu banco de dados e implementá-lo em um Application Server.

Antes de iniciar, verifique se o usuário que executa o IBM Installation Manager tem os privilégios que estão descritos em Pré-requisitos do sistema de arquivos.

Para instalar o IBM Application Center com o IBM Installation Manager, conclua as seguintes etapas.

- Opcional: É possível criar manualmente bancos de dados para Application Center, conforme descrito em Criação opcional de bancos de dados abaixo. O IBM Installation Manager pode criar os bancos de dados do Application Center para você com as configurações padrão.

- Execute o IBM Installation Manager, conforme descrito em Executando o IBM Installation Manager.

- Selecione Sim para a questão Instalar IBM Application Center.

Ir para

- Criação Opcional de Bancos de Dados

- Instalando o Application Center no WebSphere Application Server Network Deployment

- Concluindo a instalação

- Logins e senhas padrão criados pelo IBM Installation Manager para o Application Center

Criação Opcional de Bancos de Dados

Para ativar a opção de instalação do Application Center ao executar o instalador do MobileFirst Server, é necessário ter determinados direitos de acesso ao banco de dados que o autorizam para a criação de tabelas necessárias para o Application Center.

Se você tiver credenciais de administração de banco de dados suficientes, e se inserir o nome do usuário e a senha de administrador no instalador quando solicitados, o instalador poderá criar os bancos de dados para você. Caso contrário, precisará solicitar ao administrador de banco de dados para criar o banco de dados necessário para você. O banco de dados precisa ser criado antes do início do instalador do MobileFirst Server.

Os tópicos a seguir descrevem o procedimento para os sistemas de gerenciamento de banco de dados suportados.

Ir para

- Criando o banco de dados DB2 para Application Center

- Criando o Banco de Dados MySQL para o Application Center

- Criando o Banco de Dados Oracle para o Application Center

Criando o banco de dados DB2 para Application Center

Durante a instalação do IBM MobileFirst Foundation, o instalador pode criar o banco de dados do Application Center para você.

O instalador pode criar o banco de dados do Application Center se você inserir o nome e a senha de uma conta do usuário no servidor de banco de dados que tem o privilégio DB2 SYSADM ou SYSCTRL, e a conta pode ser acessada por meio de SSH. Caso contrário, o administrador de banco de dados poderá criar o banco de dados do Application Center para você. Para obter informações adicionais, consulte a documentação do usuário DB2 Solution.

Quando você cria o banco de dados manualmente, pode substituir o nome do banco de dados (aqui APPCNTR) e a senha pelo nome do banco de dados e senha de sua escolha.

Importante: É possível nomear seu banco de dados e usuário de forma diferente, ou configurar uma senha diferente, mas certifique-se de inserir corretamente o nome do banco de dados, nome do usuário e senha apropriados na configuração do banco de dados DB2. O DB2 tem um limite de nome do banco de dados de 8 caracteres em todas as plataformas, e tem um limite de comprimento de nome do usuário e senha de 8 caracteres para sistemas UNIX e Linux, e de 30 caracteres para Windows.

-

Crie um usuário do sistema, por exemplo, chamado wluser em um grupo de administradores do DB2, como DB2USERS, usando os comandos apropriados para seu sistema operacional. Forneça uma senha, por exemplo, wluser, a ele. Se desejar que várias instâncias do IBM MobileFirst Server se conectem ao mesmo banco de dados, use um nome do usuário diferente para cada conexão. Cada usuário do banco de dados possui um esquema padrão separado. Para obter informações adicionais sobre usuários do banco de dados, consulte a documentação do DB2 e a documentação para seu sistema operacional.

-

Abra um processador de linha de comandos do DB2 com um usuário que tenha permissões SYSADM ou SYSCTRL:

- Em sistemas Windows, clique em Iniciar → IBM DB2 → Processador de Linha de Comandos

- Em sistemas Linux ou UNIX, navegue para ~/sqllib/bin e insira

./db2. -

Insira o gerenciador de banco de dados e instruções SQL semelhantes ao seguinte exemplo para criar o banco de dados do Application Center, substituindo o nome de usuário wluser pelos nomes de usuário escolhidos:

CREATE DATABASE APPCNTR COLLATE USING SYSTEM PAGESIZE 32768 CONNECT TO APPCNTR GRANT CONNECT ON DATABASE TO USER wluser DISCONNECT APPCNTR QUIT

-

O instalador pode criar as tabelas de banco de dados e objetos para o Application Center em um esquema específico. Isso permite usar o mesmo banco de dados para o Application Center e para um projeto MobileFirst. Se a autoridade IMPLICIT_SCHEMA for concedida ao usuário criado na etapa 1 (o padrão no script de criação de banco de dados na etapa 2), nenhuma ação adicional será necessária. Se o usuário não tiver a autoridade IMPLICIT_SCHEMA, é preciso criar um SCHEMA para as tabelas e objetos do banco de dados do Application Center.

Criando o Banco de Dados MySQL para o Application Center

Durante a instalação do MobileFirst, o instalador pode criar o banco de dados do Application Center para você.

O instalador pode criar o banco de dados para você se você inserir o nome e a senha da conta de superusuário. Para obter mais informações, consulte Protegendo as Contas Iniciais do MySQL no servidor de banco de dados MySQL. O administrador do banco de dados também pode criar os bancos de dados para você. Ao criar manualmente o banco de dados, é possível substituir o nome do banco de dados (aqui, APPCNTR) e a senha por um nome e uma senha de banco de dados de sua preferência. Observe que os nomes de banco de dados MySQL fazem distinção entre maiúsculas e minúsculas no UNIX.

- Inicie a ferramenta de linha de comandos de MySQL.

-

Insira os comandos a seguir:

CREATE DATABASE APPCNTR CHARACTER SET utf8 COLLATE utf8_general_ci; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'Worklight-host' IDENTIFIED BY 'password'; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'localhost' IDENTIFIED BY 'password'; FLUSH PRIVILEGES;Aqui é necessário substituir Worklight-host pelo nome do host no qual o IBM MobileFirst Foundation é executado.

Criando o Banco de Dados Oracle para o Application Center

Durante a instalação, o instalador pode criar para você o banco de dados do Application Center, exceto para o tipo de banco de dados Oracle 12c, ou o usuário e o esquema dentro de um banco de dados existente.

O instalador pode criar o banco de dados, exceto para o tipo de banco de dados Oracle 12c, ou o usuário e o esquema dentro de um banco de dados existente, se você inserir o nome e a senha do administrador do Oracle no servidor de banco de dados, e a conta pode ser acessada por meio de SSH. Caso contrário, o administrador de banco de dados poderá criar o banco de dados ou o usuário e o esquema para você. Ao criar manualmente o banco de dados ou o usuário, é possível usar nomes de banco de dados, nomes de usuário e uma senha de sua preferência. Observe que caracteres minúsculos em nomes de usuário do Oracle pode levar a problemas.

- Se você ainda não tiver um banco de dados chamado ORCL, use o Oracle Database Configuration Assistant (DBCA) e siga as etapas no assistente para criar um novo banco de dados de propósitos chamado ORCL:

- Use o nome do banco de dados global ORCL_your_domain, e o identificador do sistema (SID) ORCL.

- Na guia Scripts Customizados da etapa Conteúdo do Banco de Dados, não execute os scripts SQL, porque você deve primeiro criar uma conta do usuário.

- Na guia Conjuntos de Caracteres da etapa Parâmetros de Inicialização, selecione Usar o conjunto de caracteres Unicode (AL32UTF8) e o conjunto de caracteres nacional UTF8 – Unicode 3.0 UTF-8.

- Conclua o procedimento, aceitando os valores padrão.

- Crie um usuário do banco de dados usando Oracle Database Control ou usando o interpretador de linha de comandos Oracle SQLPlus.

- Usando o Oracle Database Control:

- Conecte-se como SYSDBA.

- Acesse a página Usuários: clique em Servidor e, em seguida, em Usuários, na seção Segurança.

- Crie um usuário, por exemplo, com o nome APPCENTER. Se desejar que várias instâncias do IBM MobileFirst Server se conectem ao mesmo banco de dados de propósito geral criado na etapa 1, use um nome do usuário diferente para cada conexão. Cada usuário do banco de dados possui um esquema padrão separado.

- Designe os seguintes atributos:

- Perfil: DEFAULT

- Autenticação: password

- Espaço de tabela padrão: USERS

- Espaço de tabela temporário: TEMP

- Status: Unlocked

- Incluir privilégio no sistema : CREATE SESSION

- Incluir privilégio no sistema : CREATE SEQUENCE

- Incluir privilégio no sistema : CREATE TABLE

- Incluir cota: Unlimited for tablespace USERS

-

Usando o interpretador da linha de comandos Oracle SQLPlus:

Os comandos no exemplo a seguir criam um usuário chamado APPCENTER para o banco de dados:CONNECT SYSTEM/<SYSTEM_password>@ORCL CREATE USER APPCENTER IDENTIFIED BY password DEFAULT TABLESPACE USERS QUOTA UNLIMITED ON USERS; GRANT CREATE SESSION, CREATE SEQUENCE, CREATE TABLE TO APPCENTER; DISCONNECT;

- Usando o Oracle Database Control:

Instalando o Application Center no WebSphere Application Server Network Deployment

Para instalar o Application Center em um conjunto de servidores WebSphere Application Server Network Deployment, execute o IBM Installation Manager na máquina em que o gerenciador de implementação está em execução.

- Quando o IBM Installation Manager solicitar que seja especificado o tipo de banco de dados, selecione qualquer opção diferente de Apache Derby. O IBM MobileFirst Foundation suporta o Apache Derby somente no modo integrado, e essa opção é incompatível com a implementação por meio do WebSphere Application Server Network Deployment.

-

No painel do instalador no qual é especificado o diretório de instalação do WebSphere Application Server, selecione o perfil de gerenciador de implementação.

Atenção: Não selecione um perfil do servidor de aplicativos e, em seguida, um único servidor gerenciado: isso faz o gerenciador de implementação sobrescrever a configuração do servidor, independentemente de você instalar na máquina em que o gerenciador de implementação está em execução ou em uma máquina diferente.

-

Selecione o escopo necessário dependendo de onde você deseja que o Application Center seja instalado. A seguinte tabela lista os escopos disponíveis:

Escopo Explanação Célula Instala o Application Center em todos os servidores de aplicativos da célula. Cluster Instala o Application Center em todos os servidores de aplicativos do cluster especificado, Nó (excluindo clusters) Instala o Application Center em todos os servidores de aplicativos do nó especificado que não estão em um cluster. Servidor Instala o Application Center no servidor especificado, que não está em um cluster. - Reinicie os servidores de destino seguindo o procedimento em Concluindo a instalação abaixo.

A instalação não tem efeito fora do conjunto de servidores no escopo especificado. Os provedores JDBC e as origens de dados JDBC são definidos com o escopo especificado. As entidades que possuem um escopo da célula (os aplicativos e, para DB2, o alias de autenticação) possuem um sufixo em seu nome que as tornam exclusivas. Portanto, é possível instalar o Application Center em diferentes configurações ou mesmo em diferentes versões do Application Center, em diferentes clusters da mesma célula.

Nota: Como o driver JDBC é instalado somente no conjunto especificado de servidores de aplicativos, o botão Testar conexão para as origens de dados JDBC no console de administração do WebSphere Application Server do gerenciador de implementação pode não funcionar.

Se você usar um servidor HTTP front-end, também será preciso configurar a URL pública.

Concluindo a Instalação

Quando a instalação estiver concluída, você deverá reiniciar o servidor de aplicativos da web em determinados casos.

O servidor de aplicativos da web deve ser reiniciado nas seguintes circunstâncias:

- Quando estiver usando o WebSphere Application Server com o DB2 como o tipo de banco de dados.

- Quando estiver usando o WebSphere Application Server e o tiver aberto sem a segurança do aplicativo ativada antes de ter instalado o IBM MobileFirst Application Center ou o MobileFirst Server.

O instalador do MobileFirst deve ativar a segurança do aplicativo do WebSphere Application Server (se ainda não estiver ativa) para instalar o Application Center. Em seguida, para que esta ativação ocorra, reiniciar o servidor de aplicativos após a instalação do MobileFirst Server concluído.

- Quando estiver usando o WebSphere Application Server Liberty ou o Apache Tomcat.

- Após o upgrade a partir de uma versão anterior do MobileFirst Server.

Se estiver usando o WebSphere Application Server Network Deployment e escolher uma instalação por meio do gerenciador de implementação:

- Você deve reiniciar os servidores que estavam em execução durante a instalação e nos quais os aplicativos da web do MobileFirst Server estão instalados.

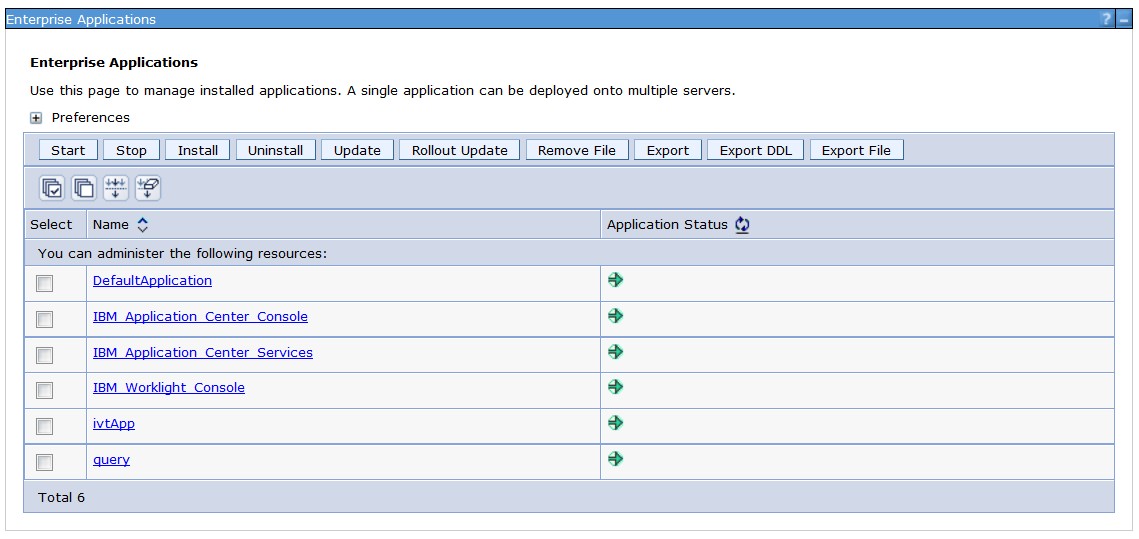

Para reiniciar esses servidores com o console do gerenciador de implementação, selecione Aplicativos → Tipos de aplicativos → Aplicativos corporativos WebSphere → IBM_Application_Center_Services → Status do aplicativo específico do destino.

- Não é necessário reiniciar o gerenciador de implementação ou os agentes do nó.

Nota: Somente o Application Center é instalado no servidor de aplicativos.

Logins e senhas padrão criados pelo IBM Installation Manager para o Application Center

Por padrão, o IBM Installation Manager cria os logins para o Application Center, de acordo com seu servidor de aplicativos. É possível usar esses logins para testar o Application Center.

WebSphere Application Server Full Profile

O login appcenteradmin é criado com uma senha que é gerada e exibida durante a instalação.

Todos os usuários autenticados no domínio do aplicativo também estão autorizados a acessar a função appcenteradmin. Isso não é destinado a um ambiente de produção, especialmente se o WebSphere Application Server estiver configurado com um único domínio de segurança.

Para obter informações adicionais sobre como modificar esses logins, consulte Configurando as funções de segurança Java EE no perfil completo do WebSphere Application Server.

perfil Liberty do WebSphere Application Server

- O login demo é criado no basicRegistry com a senha demo.

- O login appcenteradmin é criado no basicRegistry com a senha admin.

Para obter informações adicionais sobre como modificar esses logins, consulte Configurando as funções de segurança Java EE no perfil Liberty do WebSphere Application Server.

Apache Tomcat

- O login demo é criado com a senha demo.

- O login guest é criado com a senha guest.

- O login appcenteradmin é criado com a senha admin.

Para obter informações adicionais sobre como modificar esses logins, consulte Configurando as funções de segurança Java EE no Apache Tomcat.

Instalando o Application Center com tarefas Ant

Saiba sobre as tarefas Ant que podem ser usadas para instalar o Application Center.

Ir para

- Criando e configurando o banco de dados para o Application Center com tarefas Ant

- Implementando o Application Center Console and Services com tarefas Ant

Criando e configurando o banco de dados para Application Center com tarefas Ant

Se você não criou manualmente o banco de dados, é possível usar tarefas Ant para criar e configurar seu banco de dados para o Application Center. Se seu banco de dados já existir, será possível executar somente as etapas de configuração com tarefas Ant.

Antes de iniciar, certifique-se de que um sistema de gerenciamento de banco de dados (DBMS) esteja instalado e em execução em um servidor de banco de dados, que pode estar no mesmo computador, ou em um computador diferente.

As tarefas Ant para o Application Center estão no diretório ApplicationCenter/configuration-samples da distribuição do MobileFirst Server.

Se você desejar iniciar a tarefa Ant a partir de um computador no qual o MobileFirst Server não estiver instalado, deverá copiar os arquivos a seguir em tal computador:

- A biblioteca mf_server_install_dir/MobileFirstServer/mfp-ant-deployer.jar

- O diretório que contém os arquivos binários do programa aapt, do pacote platform-tools do Android SDK: mf_server_install_dir/ApplicationCenter/tools/android-sdk

- Os arquivos de amostra Ant que estão em mf_server_install_dir/ApplicationCenter/configuration-samples

Nota: O item temporário mf_server_install_dir representa o diretório onde foi instalado o MobileFirst Server.

Se você não criou seu banco de dados manualmente, conforme descrito em Criação opcional de bancos de dados, siga as etapas 1 a 3 abaixo. Se o seu banco de dados já existe, você deve criar somente as tabelas de banco de dados. Siga as etapas 4 a 7 abaixo.

-

Copie o arquivo Ant de amostra que corresponde ao seu DBMS. Os arquivos para criar um banco de dados são nomeados após o padrão a seguir:

create-appcenter-database-<dbms>.xml - Edite o arquivo Ant e substitua os valores de item temporário pelas propriedades no início do arquivo.

-

Execute os seguintes comandos para criar o banco de dados do Application Center:

ant -f create-appcenter-database-<dbms>.xml databasesÉ possível localizar o comando Ant em mf_server_install_dir/shortcuts.

Se o banco de dados já existe, então, você deve criar somente as tabelas de banco de dados concluindo as seguintes etapas:

-

Copie o arquivo Ant de amostra que corresponde a ambos, ao seu servidor de aplicativos e ao seu DBMS. Os arquivos para configurar um banco de dados existente são nomeados após este padrão:

configure-appcenter-<appServer>-<dbms>.xml - Edite o arquivo Ant e substitua os valores de item temporário pelas propriedades no início do arquivo.

-

Execute os comandos a seguir para configurar o banco de dados:

ant -f configure-appcenter-<appServer>-<dbms>.xml databasesÉ possível localizar o comando Ant em mf_server_install_dir/shortcuts.

- Salve o arquivo Ant. Você pode precisar dele posteriormente para aplicar um fix pack ou executar um upgrade.

Se não desejar salvar as senhas, é possível substituí-las por “****” (12 estrelas) para prompt interativo.

Implementando o Application Center Console and Services com tarefas Ant

Use tarefas Ant para implementar o Application Center Console and Services em um servidor de aplicativos, e configure origens de dados, propriedades e drivers de banco de dados que são usados pelo Application Center.

Antes de iniciar,

- Conclua o procedimento em Criando e configurando o banco de dados para Application Center com tarefas Ant.

-

Deve-se executar a tarefa Ant no computador em que o servidor de aplicativos está instalado, ou o Network Deployment Manager para WebSphere Application Server Network Deployment. Se você deseja iniciar a tarefa Ant a partir de um computador no qual o MobileFirst Server não estiver instalado, deverá copiar os arquivos e diretórios a seguir em tal computador:

- A biblioteca mf_server_install_dir/MobileFirstServer/mfp-ant-deployer.jar

- Os aplicativos da web (arquivos WAR e EAR) em mf_server_install_dir/ApplicationCenter/console

- O diretório que contém os arquivos binários do programa aapt, do pacote platform-tools do Android SDK: mf_server_install_dir/ApplicationCenter/tools/android-sdk

- Os arquivos de amostra Ant que estão em mf_server_install_dir/ApplicationCenter/configuration-samples

Nota: O item temporário mf_server_install_dir representa o diretório onde foi instalado o MobileFirst Server.

-

Copie o arquivo Ant que corresponde a ambos, ao seu servidor de aplicativos e ao seu DBMS. Os arquivos para configurar o Application Center têm o nome do seguinte padrão:

configure-appcenter-<appserver>-<dbms>.xml - Edite o arquivo Ant e substitua os valores de item temporário pelas propriedades no início do arquivo.

-

Execute o seguinte comando para implementar o Application Center Console and Services em um servidor de aplicativos:

ant -f configure-appcenter-<appserver>-<dbms>.xml installÉ possível localizar o comando Ant em mf_server_install_dir/shortcuts.

Observação: com esses arquivos Ant, também será possível executar as ações a seguir:

- Desinstalar o Application Center com a desinstalação de destino.

- Atualizar o Application Center com a atualização mínima de destino para aplicar um fix pack.

- Salve o arquivo Ant. Você pode precisar dele posteriormente para aplicar um fix pack ou executar um upgrade. Se não desejar salvar as senhas, é possível substituí-las por “****” (12 estrelas) para prompt interativo.

-

Se você instalou no perfil Liberty do WebSphere Application Server, ou Apache Tomcat, verifique se o programa aapt é executável para todos os usuários. Se necessário, deve-se configurar os direitos de usuário adequados. Por exemplo, em sistemas UNIX/Linux:

chmod a+x mf_server_install_dir/ApplicationCenter/tools/android-sdk/*/aapt*

Instalando Manualmente o Application Center

É necessária uma reconfiguração para que o MobileFirst Server use um banco de dados ou um esquema diferente daquele especificado durante a instalação. Essa reconfiguração depende do tipo de banco de dados e do tipo de servidor de aplicativos.

Em servidores de aplicativos diferentes do Apache Tomcat, é possível implementar o Application Center a partir de dois arquivos WAR ou um arquivo EAR.

Restrição: Se você instalar o Application Center com o IBM Installation Manager como parte da instalação do MobileFirst Server ou manualmente, lembre-se de que “atualizações contínuas” do Application Center não são suportadas. Ou seja, não é possível instalar duas versões do Application Center (por exemplo, V5.0.6 e V6.0.0) que operem no mesmo banco de dados.

Ir para

- Configurando o banco de dados DB2 manualmente para o Application Center

- Configurando o Banco de Dados Apache Derby Manualmente para o Application Center

- Configurando o Banco de Dados MySQL Manualmente para o Application Center

- Configurando o Banco de Dados Oracle Manualmente para o Application Center

- Implementando os Arquivos WAR do Application Center e Configurando o Servidor de Aplicativos Manualmente

- Implementando o arquivo EAR do Application Center e configurando o servidor de aplicativos manualmente

Configurando o banco de dados DB2 manualmente para o Application Center

Configure o banco de dados DB2 manualmente, criando o banco de dados, criando as tabelas de banco de dados e, em seguida, configurando o servidor de aplicativos relevante para usar essa configuração de banco de dados.

- Crie o banco de dados. Essa etapa é descrita em Criando o banco de dados DB2 para Application Center.

- Crie as tabelas no banco de dados. Essa etapa é descrita em Configurando o banco de dados DB2 manualmente para Application Center.

- Execute a configuração específica do servidor de aplicativos como mostra a lista a seguir.

Ir para

- Configurando seu banco de dados DB2 manualmente para o Application Center

- Configurando o perfil Liberty para DB2 manualmente para Application Center

- Configurando o WebSphere Application Server para DB2 manualmente para Application Center

- Configurando o Apache Tomcat para DB2 manualmente para Application Center

Configurando seu banco de dados DB2 manualmente para o Application Center

Configure seu banco de dados DB2 para Application Center criando o esquema do banco de dados.

- Crie um usuário do sistema, worklight, em um grupo de administradores do DB2, como DB2USERS, usando os comandos apropriados para seu sistema operacional. Forneça a senha worklight a ele. Para obter informações adicionais, consulte a documentação do DB2 e a documentação para seu sistema operacional.

Importante: É possível nomear seu usuário de forma diferente, ou configurar uma senha diferente, mas certifique-se de inserir corretamente o nome do usuário e senha apropriados na configuração do banco de dados DB2. O DB2 tem um limite de comprimento de nome do usuário e senha de 8 caracteres para sistemas UNIX e Linux, e de 30 caracteres para Windows.

- Abra um processador de linha de comandos do DB2 com um usuário que tenha permissões SYSADM ou SYSCTRL:

- Em sistemas Windows, clique em Iniciar → IBM DB2 → Processador de Linha de Comandos.

- Em sistemas Linux ou UNIX, acesse ~/sqllib/bin e insira

./db2.

-

Insira o seguinte gerenciador de banco de dados e instruções SQL para criar um banco de dados chamado APPCNTR:

CREATE DATABASE APPCNTR COLLATE USING SYSTEM PAGESIZE 32768 CONNECT TO APPCNTR GRANT CONNECT ON DATABASE TO USER worklight QUIT -

Execute o DB2 com os seguintes comandos para criar as tabelas APPCNTR, em um esquema chamado APPSCHM (o nome do esquema pode ser mudado). Esse comando pode ser executado em um banco de dados existente que tenha um tamanho de página compatível com aquele definido na etapa 3.

db2 CONNECT TO APPCNTR db2 SET CURRENT SCHEMA = 'APPSCHM' db2 -vf product_install_dir/ApplicationCenter/databases/create-appcenter-db2.sql -t

Configurando o perfil Liberty para DB2 manualmente para Application Center

É possível instalar e configurar seu banco de dados DB2 manualmente para Application Center com o perfil Liberty do WebSphere Application Server.

Conclua o procedimento de Configuração do banco de dados DB2 antes de continuar.

-

Inclua o arquivo JAR do driver JDBC DB2 em $LIBERTY_HOME/wlp/usr/shared/resources/db2.

Se esse diretório não existir, crie-o. É possível recuperar o arquivo de uma de duas maneiras:

- Faça download dele a partir de DB2 JDBC Driver Versions.

- Busque-o em db2_install_dir/java no diretório do servidor DB2.

-

Configure a origem de dados no arquivo $LIBERTY_HOME/wlp/usr/servers/worklightServer/server.xml, conforme a seguir:

Nesse caminho, é possível substituir worklightServer pelo nome de seu servidor.

<library id="DB2Lib"> <fileset dir="${shared.resource.dir}/db2" includes="*.jar"/> </library> <!-- Declare o banco de dados IBM Application Center. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="DB2Lib"/> <properties.db2.jcc databaseName="APPCNTR" currentSchema="APPSCHM" serverName="db2server" portNumber="50000" user="worklight" password="worklight"/> </dataSource>O item temporário worklight após user= é o nome do usuário do sistema com acesso CONNECT ao banco de dados APPCNTR criado anteriormente.

O espaço reservado worklight depois de password= é a senha desse usuário. Se tiver definido um nome de usuário diferente ou uma senha diferente, ou ambos, substitua worklight de acordo. Além disso, substitua db2server pelo nome do host do servidor DB2 (por exemplo, localhost, se ele estiver no mesmo computador).

O DB2 tem um limite de comprimento de nome do usuário e senha de 8 caracteres para sistemas UNIX e Linux, e de 30 caracteres para Windows.

-

É possível criptografar a senha do banco de dados com o programa securityUtility em liberty_install_dir/bin.

Configurando o WebSphere Application Server para DB2 manualmente para Application Center

É possível instalar e configurar seu banco de dados DB2 manualmente para Application Center com o WebSphere Application Server.

- Determine um diretório adequado para o arquivo JAR do driver JDBC no diretório de instalação do WebSphere Application Server.

- Para um servidor independente, é possível usar um diretório, como was_install_dir/optionalLibraries/IBM/Worklight/db2.

- Para uma implementação em uma célula do WebSphere Application Server ND, use was_install_dir/profiles/profile-name/config/cells/cell-name/Worklight/db2.

- Para implementação em um cluster do WebSphere Application Server ND, use was_install_dir/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/db2.

- Para implementação em um nó do WebSphere Application Server ND, use was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/db2.

- Para implementação em um servidor WebSphere Application Server ND, use was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/db2.

Se esse diretório não existir, crie-o.

- Inclua o arquivo JAR do driver JDBC DB2 e seus arquivos de licença associados, se houver, no diretório determinado na etapa 1.

É possível recuperar o arquivo do driver em uma de duas maneiras:- Faça download dele a partir de DB2 JDBC Driver Versions.

- Busque-o no diretório db2_install_dir/java no servidor DB2.

- No console do WebSphere Application Server, clique em Recursos → JDBC → Provedores JDBC.

- Selecione o escopo apropriado na caixa de combinação Escopo.

- Clique em Novo(a).

- Configure Tipo de banco de dados como DB2.

- Configure Tipo de provedor como DB2 Usando o IBM JCC Driver.

- Configure Tipo de Implementação como Origem de dados do conjunto de conexões.

- Configure Nome como DB2 Usando o IBM JCC Driver.

- Clique em Avançar.

- Configure o caminho da classe para o conjunto de arquivos JAR no diretório determinado na etapa 1, substituindo was_install_dir/profiles/profile-name pela referência de variável do WebSphere Application Server

${USER_INSTALL_ROOT}. - Não configure Caminho de biblioteca nativa.

- Clique em Avançar.

- Clique em Término

- O provedor JDBC é criado.

- Clique em Salvar.

- Crie uma origem de dados para o banco de dados do Application Center:

- Clique em Recursos → JDBC → Origens de dados.

- Selecione o escopo apropriado na caixa de combinação Escopo.

- Clique em Novo para criar uma origem de dados.

- Configure o Nome da origem de dados como Banco de Dados do Application Center.

- Configure Nome JNDI como jdbc/AppCenterDS.

- Clique em Avançar.

- Insira propriedades para a origem de dados, por exemplo:

- Tipo de Driver: 4

- Nome do banco de dados: aPPCNTR

- Nome do servidor: localhost

- Número da porta: 50000 (padrão)

- Clique em Avançar.

- Crie dados de autenticação JAAS-J2C, especificando o nome do usuário e senha do DB2 como suas propriedades. Se necessário, retorne ao assistente de criação de origem de dados, repetindo as etapas 4.a a 4.h.

- Selecione o alias de autenticação criado na caixa de combinação Alias de autenticação gerenciado por componente (não na caixa de combinação Alias de autenticação gerenciado por contêiner).

- Clique em Avançar e em Concluir.

- Clique em Salvar.

- Em Recursos → JDBC → Origens de dados, selecione a nova origem de dados.

- Clique em Propriedades da Origem de Dados do WebSphere Application Server.

- Selecione a caixa de seleção Origem de dados não transacional.

- Clique em ** OK **.

- Clique em Salvar.

- Clique em Propriedades customizadas para a origem de dados, selecione a propriedade currentSchema, e configure o valor como o esquema usado para criar as tabelas do Application Center (APPSCHM nesse exemplo).

- Teste a conexão da origem de dados selecionando Origem de Dados e clicando em Testar Conexão.

Deixe Usar esta origem de dados no (CMP) selecionada.

Configurando o Apache Tomcat para DB2 manualmente para Application Center

Se desejar instalar e configurar manualmente seu banco de dados DB2 para Application Center com o servidor Apache Tomcat, use o seguinte procedimento.

Antes de continuar, conclua o procedimento de configuração do banco de dados DB2.

-

Inclua o arquivo JAR do driver JDBC DB2.

É possível recuperar esse arquivo JAR de uma das seguintes maneiras:

- Faça download dele a partir de DB2 JDBC Driver Versions.

- Ou busque-o no diretório db2_install_dir/java no servidor DB2) em $TOMCAT_HOME/lib.

-

Prepare uma instrução XML que defina a origem de dados, conforme mostrado no exemplo de código a seguir.

<Resource auth="Container" driverClassName="com.ibm.db2.jcc.DB2Driver" name="jdbc/AppCenterDS" username="worklight" password="password" type="javax.sql.DataSource" url="jdbc:db2://server:50000/APPCNTR:currentSchema=APPSCHM;"/>O parâmetro worklight depois de username= é o nome do usuário do sistema com acesso “CONNECT” ao banco de dados APPCNTR que você tenha criado anteriormente. O parâmetro password depois de password= é a senha desse usuário. Se você tiver definido um nome de usuário diferente, ou uma senha diferente, ou ambos, substitua essas entradas adequadamente.

O DB2 impõe limites no comprimento de nomes de usuários e senhas.

- Para sistemas UNIX e Linux: 8 caracteres

- Para Windows: 30 caracteres

-

Insira esta instrução no arquivo server.xml, conforme indicado em Configurando o Apache Tomcat para Application Center manualmente.

Configurando o Banco de Dados Apache Derby Manualmente para o Application Center

Configure o banco de dados Apache Derby manualmente criando o banco de dados e as tabelas de banco de dados e, em seguida, configurando o servidor de aplicativos relevante para usar essa configuração de banco de dados.

- Crie o banco de dados e suas tabelas. Essa etapa é descrita em Configurando o banco de dados Apache Derby manualmente para Application Center.

- Configure o servidor de aplicativos para usar essa configuração de banco de dados. Acesse um dos seguintes tópicos.

Ir para

- Configurando o Banco de Dados Apache Derby Manualmente para o Application Center

- Configurando o Liberty profile for Derby manualmente para o Application Center

- Configurando o WebSphere Application Server para Derby manualmente para Application Center

- Configurando o Apache Tomcat para Derby Manualmente para o Application Center

Configurando o Banco de Dados Apache Derby Manualmente para o Application Center

Configure seu banco de dados Apache Derby para Application Center criando o esquema do banco de dados.

-

No local onde você deseja criar o banco de dados, execute ij.bat em sistemas Windows ou ij.sh em sistemas UNIX e Linux.

Nota: O programa ij faz parte do Apache Derby. Se ele ainda não estiver instalado, é possível fazer o download dele a partir de Apache Derby: Downloads.

Para versões suportadas do Apache Derby, consulte Requisitos do sistema.

O script exibe o número da versão de ij. -

No prompt de comandos, insira os seguintes comandos:

connect 'jdbc:derby:APPCNTR;user=APPCENTER;create=true'; run '<product_install_dir>/ApplicationCenter/databases/create-appcenter-derby.sql'; quit;

Configurando o Liberty profile for Derby manualmente para o Application Center

Se desejar instalar e configurar manualmente seu banco de dados Apache Derby para Application Center com o perfil Liberty do WebSphere Application Server, use o seguinte procedimento. Conclua o procedimento de configuração do banco de dados Apache Derby antes de continuar.

Configure a origem de dados no arquivo $LIBERTY_HOME/usr/servers/worklightServer/server.xml (worklightServer pode ser substituído nesse caminho pelo nome de seu servidor), conforme a seguir:

<!-- Declare os arquivos jar para acesso Derby por meio de JDBC. -->

<library id="derbyLib">

<fileset dir="C:/Drivers/derby" includes="derby.jar" />

</library>

<!-- Declare o banco de dados do IBM Application Center. -->

<dataSource jndiName="jdbc/AppCenterDS" transactional="false" statementCacheSize="10">

<jdbcDriver libraryRef="derbyLib"

javax.sql.ConnectionPoolDataSource="org.apache.derby.jdbc.EmbeddedConnectionPoolDataSource40"/>

<properties.derby.embedded databaseName="DERBY_DATABASES_DIR/APPCNTR" user="APPCENTER"

shutdownDatabase="false" connectionAttributes="upgrade=true"/>

<connectionManager connectionTimeout="180"

maxPoolSize="10" minPoolSize="1"

reapTime="180" maxIdleTime="1800"

agedTimeout="7200" purgePolicy="EntirePool"/>

</dataSource>

Configurando o WebSphere Application Server para Derby manualmente para Application Center

É possível instalar e configurar seu banco de dados Apache Derby manualmente para Application Center com o WebSphere Application Server. Conclua o procedimento de configuração do banco de dados Apache Derby antes de continuar.

- Determine um diretório adequado para o arquivo JAR do driver JDBC no diretório de instalação do WebSphere Application Server. Se esse diretório não existir, crie-o.

- Para um servidor independente, é possível usar um diretório, como was_install_dir/optionalLibraries/IBM/Worklight/derby.

- Para implementação em uma célula do WebSphere Application Server ND, use was_install_dir/profiles/profile-name/config/cells/cell-name/Worklight/derby.

- Para implementação em um cluster do WebSphere Application Server ND, use was_install_dir/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/derby.

- Para implementação em um nó do WebSphere Application Server ND, use was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/derby.

- Para implementação em um servidor WebSphere Application Server ND, use was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/derby.

- Inclua o arquivo JAR do Derby de product_install_dir/ApplicationCenter/tools/lib/derby.jar no diretório determinado na etapa 1.

- Configure o provedor JDBC.

- No console do WebSphere Application Server, clique em Recursos → JDBC → Provedores JDBC.

- Selecione o escopo apropriado na caixa de combinação Escopo.

- Clique em Novo(a).

- Configure Tipo de banco de dados como Definido pelo usuário.

- Configure Nome de implementação de classe para org.apache.derby.jdbc.EmbeddedConnectionPoolDataSource40.

- Configure Nome para Worklight – Provedor JDBC do Derby.

- Configure Descrição para Provedor JDBC do Derby para Worklight.

- Clique em Avançar.

- Configure o Caminho da classe para o arquivo JAR no diretório determinado na etapa 1, substituindo was_install_dir/profiles/profile-name pela referência de variável do WebSphere Application Server ${USER_INSTALL_ROOT}.

- Clique em Término

- Crie a origem de dados para o Worklight do banco de dados.

- No console do WebSphere Application Server, clique em Recursos → JDBC → Origens de dados.

- Selecione o escopo apropriado na caixa de combinação Escopo.

- Clique em Novo(a).

- Configure Nome da origem de dados como Banco de dados do Application Center.

- Configure o nome JNDI como jdbc/AppCenterDS.

- Clique em Avançar.

- Selecione o Provedor JDBC existente que seja chamado Worklight – Provedor JDBC do Derby.

- Clique em Avançar.

- Clique em Avançar.

- Clique em Término

- Clique em Salvar.

- Na tabela, clique na origem de dados do Application Center Database criada.

- Em Propriedades Adicionais, clique em Propriedades Customizadas.

- Clique em databaseName.

- Configure o Valor para o caminho para o banco de dados APPCNTR criado em Configurando seu banco de dados Apache Derby manualmente para Application Center.

- Clique em ** OK **.

- Clique em Salvar.

- Na parte superior da página, clique em Banco de dados do Application Center.

- Sob Propriedades Adicionais, clique em Propriedades da origem de dados do WebSphere Application Server.

- Selecione Origem de dados não transacional.

- Clique em ** OK **.

- Clique em Salvar.

- Na tabela, selecione a origem de dados do Application Center Database criada.

- Opcional: somente se você não estiver no console de um WebSphere Application Server Deployment Manager, clique em testar conexão.

Configurando o Apache Tomcat para Derby Manualmente para o Application Center

É possível instalar e configurar seu banco de dados Apache Derby manualmente para Application Center com o servidor de aplicativos Apache Tomcat. Conclua o procedimento de configuração do banco de dados Apache Derby antes de continuar.

- Inclua o arquivo JAR Derby de product_install_dir/ApplicationCenter/tools/lib/derby.jar no diretório $TOMCAT_HOME/lib.

-

Prepare uma instrução XML que defina a origem de dados, conforme mostrado no exemplo de código a seguir.

<Resource auth="Container" driverClassName="org.apache.derby.jdbc.EmbeddedDriver" name="jdbc/AppCenterDS" username="APPCENTER" password="" type="javax.sql.DataSource" url="jdbc:derby:DERBY_DATABASES_DIR/APPCNTR"/> - Insira essa instrução no arquivo server.xml, conforme indicado em Configurando o Apache Tomcat para Application Center manualmente.

Configurando o Banco de Dados MySQL Manualmente para o Application Center

Configure o banco de dados MySQL manualmente criando o banco de dados, criando as tabelas de banco de dados e, em seguida, configurando o servidor de aplicativos relevante para usar essa configuração de banco de dados.

- Crie o banco de dados. Essa etapa é descrita em Criando o banco de dados MySQL para Application Center.

- Crie as tabelas no banco de dados. Essa etapa é descrita em Configurando seu banco de dados MySQL manualmente para Application Center.

- Execute a configuração específica do servidor de aplicativos como mostra a lista a seguir.

Ir para

- Configurando o Banco de Dados MySQL Manualmente para o Application Center

- Configurando o Liberty profile for MySQL manualmente para o Application Center

- Configurando o WebSphere Application Server para MySQL manualmente para Application Center

- Configurando o Apache Tomcat para MySQL Manualmente para o Application Center

Configurando o Banco de Dados MySQL Manualmente para o Application Center

Conclua o procedimento a seguir para configurar o banco de dados MySQL.

- Crie o esquema do banco de dados.

- Execute um cliente da linha de comando MySQL com a opção

-u root. - Insira os comandos a seguir:

CREATE DATABASE APPCNTR CHARACTER SET utf8 COLLATE utf8_general_ci; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'Worklight-host'IDENTIFIED BY 'worklight'; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'localhost' IDENTIFIED BY 'worklight'; FLUSH PRIVILEGES; USE APPCNTR; SOURCE product_install_dir/ApplicationCenter/databases/create-appcenter-mysql.sql;Em que worklight antes do sinal de “arroba” (@) é o nome do usuário, worklight após

IDENTIFIED BYé sua senha e Worklight-host é o nome do host no qual o IBM MobileFirst Foundation é executado. - Execute um cliente da linha de comando MySQL com a opção

-

Inclua a seguinte propriedade no arquivo de opções do MySQL: max_allowed_packet=256M.

Para obter informações adicionais sobre arquivos de opções, consulte a documentação do MySQL em MySQL. - Inclua a seguinte propriedade no arquivo de opções do MySQL: innodb_log_file_size = 250M

Para obter informações adicionais sobre a propriedade innodb_log_file_size, consulte a documentação do MySQL, seção innodb_log_file_size.

Configurando o Liberty profile for MySQL manualmente para o Application Center

Se desejar definir e configurar manualmente seu banco de dados MySQL para Application Center com o perfil Liberty do WebSphere Application Server, use o seguinte procedimento. Conclua o procedimento de configuração do banco de dados MySQL antes de continuar.

Nota: O MySQL, em conjunto com o perfil Liberty do WebSphere Application Server ou o perfil completo do WebSphere Application Server, não é classificado como uma configuração suportada. Para obter informações adicionais, consulte WebSphere Application Server Support Statement. É possível usar o IBM DB2 ou outro banco de dados suportado pelo WebSphere Application Server para beneficiar-se de uma configuração que é totalmente suportada pelo Suporte IBM.

- Inclua o arquivo JAR do driver JDBC MySQL em $LIBERTY_HOME/wlp/usr/shared/resources/mysql. Se esse diretório não existir, crie-o.

-

Configure a origem de dados no arquivo $LIBERTY_HOME/usr/servers/worklightServer/server.xml (worklightServer pode ser substituído nesse caminho pelo nome de seu servidor) da seguinte forma:

<!-- Declare os arquivos jar para acesso MySQL por meio de JDBC. --> <library id="MySQLLib"> <fileset dir="${shared.resource.dir}/mysql" includes="*.jar"/> </library> <!-- Declare o banco de dados IBM Application Center. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="MySQLLib"/> <properties databaseName="APPCNTR" serverName="mysqlserver" portNumber="3306" user="worklight" password="worklight"/> </dataSource>Em que worklight após user= é o nome do usuário, worklight após password= é a senha desse usuário e mysqlserver é o nome do host do servidor MySQL (por exemplo, localhost, se estiver na mesma máquina).

- É possível criptografar a senha do banco de dados com o programa securityUtility em

<liberty_install_dir>/bin.

Configurando o WebSphere Application Server para MySQL manualmente para Application Center

Se desejar definir e configurar manualmente seu banco de dados MySQL para Application Center com o WebSphere Application Server, use o seguinte procedimento. Conclua o procedimento de configuração do banco de dados MySQL antes de continuar.

Nota: O MySQL, em conjunto com o perfil Liberty do WebSphere Application Server ou o perfil completo do WebSphere Application Server, não é classificado como uma configuração suportada. Para obter informações adicionais, consulte WebSphere Application Server Support Statement. Sugerimos que você use o IBM DB2 ou outro banco de dados suportado pelo WebSphere Application Server para beneficiar-se de uma configuração que é totalmente suportada pelo Suporte IBM.

- Determine um diretório adequado para o arquivo JAR do driver JDBC no diretório de instalação do WebSphere Application Server.

- Para um servidor independente, é possível usar um diretório, como WAS_INSTALL_DIR/optionalLibraries/IBM/Worklight/mysql.

- Para implementação em uma célula do WebSphere Application Server ND, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/Worklight/mysql.

- Para implementação em um cluster do WebSphere Application Server ND, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/mysql.

- Para implementação em um nó do WebSphere Application Server ND, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/mysql.

- Para implementação em um servidor WebSphere Application Server ND, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/mysql.

Se esse diretório não existir, crie-o.

- Inclua o arquivo JAR do driver JDBC de bMySQL transferido por download a partir de Download Connector/J para o diretório determinado na etapa 1.

- Configure o provedor JDBC:

- No console do WebSphere Application Server, clique em Recursos → JDBC → Provedores JDBC.

- Selecione o escopo apropriado na caixa de combinação Escopo.

- Clique em Novo(a).

- Crie um provedor JDBC denominado MySQL.

- Configure o Tipo de banco de dados para Definido pelo usuário.

- Configure Escopo para Célula.

- Configure Classe de implementação para com.mysql.jdbc.jdbc2.optional.MysqlConnectionPoolDataSource.

- Configure o Caminho de classe do banco de dados para o arquivo JAR no diretório determinado na etapa 1, substituindo WAS_INSTALL_DIR/profiles/profile-name pela referência de variável do WebSphere Application Server ${USER_INSTALL_ROOT}.

- Salve as alterações.

- Crie uma origem de dados para o banco de dados do IBM Application Center:

- Clique em Recursos → JDBC → Origens de dados.

- Selecione o escopo apropriado na caixa de combinação Escopo.

- Clique em Novo para criar uma origem de dados.

- Digite qualquer nome (por exemplo, Application Center Database).

- Configure Nome JNDI como jdbc/AppCenterDS.

- Use o Provedor JDBC MySQL existente, definido na etapa anterior.

- Configure Escopo como Novo.

- Na guia Configuração, selecione Origem de dados não transacional.

- Clique em Avançar várias vezes, deixando todas as outras configurações como padrões.

- Salve as alterações.

- Configure as propriedades customizadas da nova origem de dados.

- Selecione a nova origem de dados.

- Clique em Propriedades Personalizadas. Defina as seguintes propriedades:

portNumber = 3306 relaxAutoCommit=true databaseName = APPCNTR serverName = the host name of the MySQL server user = the user name of the MySQL server password = the password associated with the user name - Configure as propriedades customizadas do WebSphere Application Server da nova origem de dados.

- Em Recursos → JDBC → Origens de dados, selecione a nova origem de dados.

- Clique em Propriedades da Origem de Dados do WebSphere Application Server.

- Selecione Origem de Dados Não Transacional.

- Clique em ** OK **.

- Clique em Salvar.

Configurando o Apache Tomcat para MySQL Manualmente para o Application Center

Para instalar e configurar manualmente o banco de dados MySQL para o Application Center com o servidor Apache Tomcat, use o procedimento a seguir. Conclua o procedimento de configuração do banco de dados MySQL antes de continuar.

- Inclua o arquivo JAR Connector/J MySQL no diretório $TOMCAT_HOME/lib.

- Prepare uma instrução XML que defina a origem de dados, conforme mostrado no exemplo de código a seguir. Insira esta instrução no arquivo server.xml, conforme indicado em Configurando o Apache Tomcat para Application Center manualmente.

<Resource name="jdbc/AppCenterDS"

auth="Container"

type="javax.sql.DataSource"

maxActive="100"

maxIdle="30"

maxWait="10000"

username="worklight"

password="worklight"

driverClassName="com.mysql.jdbc.Driver"

url="jdbc:mysql://server:3306/APPCNTR"/>

Configurando o Banco de Dados Oracle Manualmente para o Application Center

Configure o banco de dados Oracle manualmente criando o banco de dados, criando as tabelas de banco de dados e, em seguida, configurando o servidor de aplicativos relevante para usar essa configuração de banco de dados.

- Crie o banco de dados. Essa etapa é descrita em Criando o banco de dados Oracle para Application Center.

- Crie as tabelas no banco de dados. Essa etapa é descrita em Configurando seu banco de dados Oracle manualmente para Application Center.

- Execute a configuração específica do servidor de aplicativos como mostra a lista a seguir.

Ir para

- Configurando o Banco de Dados Oracle Manualmente para o Application Center

- Configurando o Liberty profile for Oracle manualmente para o Application Center

- Configurando o WebSphere Application Server para Oracle manualmente para Application Center

- Configurando o Apache Tomcat para Oracle Manualmente para o Application Center

Configurando o Banco de Dados Oracle Manualmente para o Application Center

Conclua o procedimento a seguir para configurar o banco de dados Oracle.

-

Assegure-se de que tenha pelo menos um banco de dados Oracle.

Em muitas instalações do Oracle, o banco de dados padrão tem o SID (nome) ORCL. Para melhores resultados, especifique Unicode (AL32UTF8) como o conjunto de caracteres do banco de dados.

Se a instalação do Oracle estiver em um computador UNIX ou Linux, certifique-se de que o banco de dados seja iniciado na próxima vez em que a instalação do Oracle for reiniciada. Para esse efeito, certifique-se de que a linha em /etc/oratab que corresponde ao banco de dados termine com um Y, não com um N.

- Crie o usuário APPCENTER, usando o Oracle Database Control, ou usando o interpretador da linha de comandos Oracle SQLPlus.

- Para criar o usuário para o banco de dados/esquema do Application Center usando o Oracle Database Control, proceda da seguinte forma:

- Conecte-se como SYSDBA.

- Acesse a página Usuários.

- Clique em Servidor, em seguida, em Usuários na seção Segurança.

- Crie um usuário chamado APPCENTER com os atributos a seguir:

Profile: DEFAULT Authentication: password Default tablespace: USERS Temporary tablespace: TEMP Status: Unlocked Add system privilege: CREATE SESSION Add system privilege: CREATE SEQUENCE Add system privilege: CREATE TABLE Add quota: Unlimited for tablespace USERS -

Para criar o usuário usando o Oracle SQLPlus, insira os seguintes comandos:

CONNECT SYSTEM/<SYSTEM_password>@ORCL CREATE USER APPCENTER IDENTIFIED BY password DEFAULT TABLESPACE USERS QUOTA UNLIMITED ON USERS; GRANT CREATE SESSION, CREATE SEQUENCE, CREATE TABLE TO APPCENTER; DISCONNECT;

- Para criar o usuário para o banco de dados/esquema do Application Center usando o Oracle Database Control, proceda da seguinte forma:

- Crie as tabelas para o banco de dados do Application Center:

- Usando o interpretador da linha de comandos Oracle SQLPlus, crie as tabelas para o banco de dados do Application Center executando o arquivo create-appcenter-oracle.sql:

CONNECT APPCENTER/APPCENTER_password@ORCL @product_install_dir/ApplicationCenter/databases/create-appcenter-oracle.sql DISCONNECT; - Faça o download e configure o driver JDBC da Oracle:

- Faça download do driver JDBC no website da Oracle em Oracle: JDBC, SQLJ, Oracle JPublisher e Universal Connection Pool (UCP).

- Assegure-se de que o driver JDBC da Oracle esteja no caminho do sistema. O arquivo do driver é ojdbc6.jar.

Configurando o Liberty profile for Oracle manualmente para o Application Center

É possível instalar e configurar seu banco de dados Oracle manualmente para Application Center com o perfil Liberty do WebSphere Application Server, incluindo o arquivo JAR do driver JDBC Oracle. Antes de continuar, configure o banco de dados Oracle.

- Inclua o arquivo JAR do driver JDBC Oracle em $LIBERTY_HOME/wlp/usr/shared/resources/oracle. Se esse diretório não existir, crie-o.

-

Se você estiver usando o JNDI, configure as origens de dados no arquivo $LIBERTY_HOME/wlp/usr/servers/mobileFirstServer/server.xml conforme mostrado no exemplo de código JNDI a seguir:

Nota: Nesse caminho, é possível substituir mobileFirstServer pelo nome de seu servidor.

<!-- Declare os arquivos jar para acesso Oracle por meio de JDBC. --> <library id="OracleLib"> <fileset dir="${shared.resource.dir}/oracle" includes="*.jar"/> </library> <!-- Declare o banco de dados IBM Application Center. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="OracleLib"/> <properties.oracle driverType="thin" serverName="oserver" portNumber="1521" databaseName="ORCL" user="APPCENTER" password="APPCENTER_password"/> </dataSource>Em que:

- APPCENTER após user= é o nome do usuário,

- APPCENTER_password após password= é a senha desse usuário e

- oserver é o nome do host de seu servidor Oracle (por exemplo, localhost se ele estiver na mesma máquina).

Nota: Para obter informações adicionais sobre como conectar o servidor Liberty ao banco de dados Oracle com um nome de serviço, ou com uma URL, consulte a documentação do WebSphere Application Server Liberty Core 8.5.5, seção properties.oracle.

- É possível criptografar a senha do banco de dados com o programa securityUtility em liberty_install_dir/bin.

Configurando o WebSphere Application Server para Oracle manualmente para Application Center

Se desejar instalar e configurar manualmente seu banco de dados Oracle para Application Center com o WebSphere Application Server, use o seguinte procedimento. Conclua o procedimento de configuração do banco de dados Oracle antes de continuar.

- Determine um diretório adequado para o arquivo JAR do driver JDBC no diretório de instalação do WebSphere Application Server.

- Para um servidor independente, é possível usar um diretório, como WAS_INSTALL_DIR/optionalLibraries/IBM/Worklight/oracle.

- Para implementação em uma célula do WebSphere Application Server ND, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/Worklight/oracle.

- Para implementação em um cluster do WebSphere Application Server ND, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/oracle.

- Para implementação em um nó do WebSphere Application Server ND, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/oracle.

- Para implementação em um servidor WebSphere Application Server ND, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/oracle.

Se esse diretório não existir, crie-o.

- Inclua o arquivo ojdbc6.jar Oracle transferido por download de JDBC e Universal Connection Pool (UCP) no diretório determinado na etapa 1.

- Configure o provedor JDBC:

- No console do WebSphere Application Server, clique em Recursos → JDBC → Provedores JDBC.

- Selecione o escopo apropriado na caixa de combinação Escopo.

- Clique em Novo(a).

-

Preencha os campos Provedor JDBC conforme indicado na tabela a seguir:

Campo Value Databasetype Oracle Tipo de Provedor Driver Oracle JDBC Tipo de implementação Origem de dados do conjunto de conexões Name Driver Oracle JDBC - Clique em Avançar.

- Configure o caminho da classe para o arquivo JAR no diretório determinado na etapa 1, substituindo WAS_INSTALL_DIR/profiles/profile-name pela referência de variável do WebSphere Application Server ${USER_INSTALL_ROOT}

- Clique em Avançar.

O provedor JDBC é criado.

- Crie uma origem de dados para o banco de dados Worklight:

- Clique em Recursos → JDBC → Origens de dados.

- Selecione o escopo apropriado na caixa de combinação Escopo.

- Clique em Novo(a).

- Configure Nome da origem de dados como Origem de Dados do Driver JDBC Oracle.

- Configure o Nome JNDI como jdbc/AppCenterDS.

- Clique em Avançar.

- Clique em Selecionar um provedor JDBC existente e selecione Driver JDBC Oracle na lista.

- Clique em Avançar.

- Configure o valor da URL como jdbc:oracle:thin:@oserver:1521:ORCL, em que oserver é o nome do host do servidor Oracle (por exemplo, localhost, se ele estiver na mesma máquina).

- Clicar em Avançar.

- Clique em Recursos → JDBC → Origens de dados → DataSource do Driver JDBC Oracle → Propriedades customizadas.

- Configure oracleLogPackageName como oracle.jdbc.driver.

- Configure user = APPCENTER.

- Configure password = APPCENTER_password.

- Clique em OK e salve as alterações.

- Em Recursos → JDBC → Origens de dados, selecione a nova origem de dados.

- Clique em Propriedades da Origem de Dados do WebSphere Application Server.

- Selecione a caixa de seleção Origem de dados não transacional.

- Clique em ** OK **.

- Clique em Salvar.

Configurando o Apache Tomcat para Oracle Manualmente para o Application Center

Para instalar e configurar manualmente o banco de dados Oracle para o Application Center com o servidor Apache Tomcat, use o procedimento a seguir. Conclua o procedimento de configuração do banco de dados Oracle antes de continuar.

- Inclua o arquivo JAR do driver JDBC Oracle no diretório $TOMCAT_HOME/lib.

- Prepare uma instrução XML que defina a origem de dados, conforme mostrado no exemplo de código a seguir. Insira essa instrução no arquivo server.xml, conforme indicado em Configurando o Apache Tomcat para Application Center manualmente

<Resource name="jdbc/AppCenterDS"

auth="Container"

type="javax.sql.DataSource"

driverClassName="oracle.jdbc.driver.OracleDriver"

url="jdbc:oracle:thin:@oserver:1521:ORCL"

username="APPCENTER"

password="APPCENTER_password"/>

Em que APPCENTER após username= é o nome do usuário do sistema com acesso “CONNECT” ao banco de dados APPCNTR criado anteriormente, e APPCENTER_password após password= é a senha desse usuário. Se você tiver definido um nome de usuário diferente, ou uma senha diferente, ou ambos, substitua esses valores adequadamente.

Implementando os Arquivos WAR do Application Center e Configurando o Servidor de Aplicativos Manualmente

O procedimento para implementar manualmente os arquivos WAR do Application Center em um servidor de aplicativos depende do tipo de servidor de aplicativos que está sendo configurado.

As instruções deste manual presumem que você esteja familiarizado com seu servidor de aplicativos.

Nota: Usar o instalador do MobileFirst Server para instalar o Application Center é mais confiável do que instalar manualmente, e deve ser usado sempre que possível.

Se você preferir usar o processo manual, siga estas etapas para configurar o servidor de aplicativos para o Application Center. Deve-se implementar os arquivos appcenterconsole.war e applicationcenter.war no Application Center. Os arquivos estão localizados em product_install_dir/ApplicationCenter/console.

Ir para

- Configurando o perfil Liberty para Application Center manualmente

- Configurando o WebSphere Application Server para Application Center manualmente

- Configurando o Apache Tomcat para o Application Center Manualmente

Configurando o perfil Liberty para Application Center manualmente

Para configurar o perfil Liberty do WebSphere Application Server manualmente para Application Center, deve-se modificar o arquivo server.xml.

Além das modificações para os bancos de dados descritos em Instalando manualmente o Application Center, é preciso fazer as seguintes modificações no arquivo server.xml.

-

Assegure-se de que o elemento

<featureManager>contenha pelo menos os seguintes elementos<feature>:<feature>jdbc-4.0</feature> <feature>appSecurity-2.0</feature> <feature>servlet-3.0</feature> <feature>usr:MFPDecoderFeature-1.0</feature> -

Inclua as seguintes declarações para o Application Center:

<!-- O diretório com binários do programa 'aapt' do pacote de ferramentas da plataforma Android SDK. --> <jndiEntry jndiName="android.aapt.dir" value="product_install_dir/ApplicationCenter/tools/android-sdk"/> <!-- Declare o aplicativo Application Center Console. --> <application id="appcenterconsole" name="appcenterconsole" location="appcenterconsole.war" type="war"> <application-bnd> <security-role name="appcenteradmin"> <group name="appcentergroup"/> </security-role> </application-bnd> <classloader delegation="parentLast"> </classloader> </application> <!-- Declare o aplicativo IBM Application Center Services. --> <application id="applicationcenter" name="applicationcenter" location="applicationcenter.war" type="war"> <application-bnd> <security-role name="appcenteradmin"> <group name="appcentergroup"/> </security-role> </application-bnd> <classloader delegation="parentLast"> </classloader> </application> <!-- Declare o registro do usuário para o IBM Application Center. --> <basicRegistry id="applicationcenter-registry" realm="ApplicationCenter"> <!-- Os usuários definidos aqui são membros do grupo "appcentergroup", portanto, têm a função "appcenteradmin" e podem executar tarefas administrativas por meio do Application Center Console. --> <user name="appcenteradmin" password="admin"/> <user name="demo" password="demo"/> <group name="appcentergroup"> <member name="appcenteradmin"/> <member name="demo"/> </group> </basicRegistry>Os grupos e usuários definidos em

basicRegistrysão logins de exemplo que podem ser usados para testar o Application Center. Da mesma forma, os grupos que são definidos no<security-role name="appcenteradmin">para o console do Application Center e o serviço do Application Center são exemplos. Para obter informações adicionais sobre como modificar esses grupos, consulte Configurando as funções de segurança Java EE no perfil Liberty do WebSphere Application Server. -

Se o banco de dados for Oracle, inclua o atributo commonLibraryRef no carregador de classes do aplicativo de serviço do Application Center.

... <classloader delegation="parentLast" commonLibraryRef="OracleLib"> ...O nome da referência de biblioteca (

OracleLibneste exemplo) deve ser o ID da biblioteca que contém o arquivo JDBC JAR. Esse ID é declarado no procedimento documentado em Configurando o perfil Liberty para Oracle manualmente para Application Center. - Copie os arquivos WAR do Application Center para o servidor Liberty.

-

Nos sistemas UNIX e Linux:

mkdir -p LIBERTY_HOME/wlp/usr/servers/server_name/apps cp product_install_dir/ApplicationCenter/console/*.war LIBERTY_HOME/wlp/usr/servers/server_name/apps/ -

Nos sistemas do Windows:

mmkdir LIBERTY_HOME\wlp\usr\servers\server_name\apps copy /B product_install_dir\ApplicationCenter\console\appcenterconsole.war LIBERTY_HOME\wlp\usr\servers\server_name\apps\appcenterconsole.war copy /B product_install_dir\ApplicationCenter\console\applicationcenter.war LIBERTY_HOME\wlp\usr\servers\server_name\apps\applicationcenter.war

-

- Copie o recurso de usuário decodificador de senha.

-

Nos sistemas UNIX e Linux:

mkdir -p LIBERTY_HOME/wlp/usr/extension/lib/features cp product_install_dir/features/com.ibm.websphere.crypto_1.0.0.jar LIBERTY_HOME/wlp/usr/extension/lib/ cp product_install_dir/features/MFPDecoderFeature-1.0.mf LIBERTY_HOME/wlp/usr/extension/lib/features/ -

Nos sistemas do Windows:

mkdir LIBERTY_HOME\wlp\usr\extension\lib copy /B product_install_dir\features\com.ibm.websphere.crypto_1.0.0.jar LIBERTY_HOME\wlp\usr\extension\lib\com.ibm.websphere.crypto_1.0.0.jar mkdir LIBERTY_HOME\wlp\usr\extension\lib\features copy /B product_install_dir\features\MFPDecoderFeature-1.0.mf LIBERTY_HOME\wlp\usr\extension\lib\features\MFPDecoderFeature-1.0.mf

-

- Inicie o servidor Liberty.

Configurando o WebSphere Application Server para Application Center manualmente

Para configurar o WebSphere Application Server para Application Center manualmente, é preciso configurar variáveis, propriedades customizadas e políticas de carregamento de classe. Certifique-se de que exista um perfil do WebSphere Application Server.

- Efetue logon no console de administração do WebSphere Application Server para o IBM MobileFirst Server.

- Ative a segurança do aplicativo.

- Clique em Segurança → Segurança Global.

- Certifique-se de que Ativar segurança administrativa esteja selecionado. segurança do aplicativo pode ser ativada apenas se a segurança administrativa estiver ativada.

- Certifique-se de que Ativar segurança do aplicativo esteja selecionado.

- Clique em ** OK **.

- Salve as alterações.

Para obter informações adicionais, consulte Ativando a Segurança.

- Crie a origem de dados e o provedor JDBC do Application Center. Consulte a seção apropriada em Instalando manualmente o Application Center.

- Instale o arquivo WAR do console do Application Center.

- Dependendo da versão do WebSphere Application Server, clique em uma das seguintes opções:

- Aplicativos → Novo → Novo aplicativo corporativo

- Aplicativos → Novo aplicativo → Novo aplicativo corporativo

- Navegue para o diretório de instalação do MobileFirst Server mfserver_install_dir/ApplicationCenter/console.

- Selecione appcenterconsole.war e clique em Avançar.

- Na página Como você deseja instalar o aplicativo? , clique em Detalhadoe, em seguida, clique em Avançar.

- Na página Application Security Warnings, clique em Continuar.

- Clique em Avançar até acessar a página “Mapear raízes de contexto para módulos da web”.

- No campo Raiz de Contexto, digite /appcenterconsole.

- Clique em Avançar até acessar a página “Mapear funções de segurança para usuários ou grupos”.

- Selecione todas as funções, clique em Mapear assuntos especiais e selecione Todos autenticados no domínio do aplicativo.

- Clique em Next até chegar à página Summary.

- Clique em Concluir para salvar a configuração.

- Dependendo da versão do WebSphere Application Server, clique em uma das seguintes opções:

- Configure as políticas do carregador de classes e, em seguida, inicie o aplicativo:

- Clique em Aplicativos → Tipos de aplicativos → Aplicativos corporativos do WebSphere.

- Na lista de aplicativos, clique em appcenterconsole_war.

- Na seção Detalhar Propriedades, clique no link Carregamento de classe e detecção de atualização.

- Na área de janela Ordem do Carregador de Classes, clique em Classes carregadas com carregador de classes local primeiro (pai por último).

- Clique em ** OK **.

- Na seção Módulos, clique em Gerenciar módulos.

- Na lista de módulos, clique em ApplicationCenterConsole.

- Na área de janela Ordem do Carregador de Classes, clique em Classes carregadas com carregador de classes local primeiro (pai por último).

- Clique duas vezes em OK.

- Clique em Salvar.

- Selecione appcenterconsole_war e clique em (Iniciar).

- Instale o arquivo WAR para os serviços do Application Center.

- Dependendo da versão do WebSphere Application Server, clique em uma das seguintes opções:

- Aplicativos → Novo → Novo aplicativo corporativo

- Aplicativos → Novo aplicativo → Novo aplicativo corporativo

- Navegue para o diretório de instalação do MobileFirst Server mfserver_install_dir/ApplicationCenter/console.

- Selecione applicationcenter.war e clique em Avançar.

- Na página Como você deseja instalar o aplicativo? , clique em Detalhadoe, em seguida, clique em Avançar.

- Na página Application Security Warnings, clique em Continuar.

- Clique em Avançar até acessar a página “Mapear referências de recursos para recursos”.

- Clique em Navegador e selecione a origem de dados com o nome de JNDI jdbc/AppCenterDS.

- Dê um clique em Aplicar.

- No campo Raiz de Contexto, digite /applicationcenter.

- Clique em Avançar até acessar a página “Mapear funções de segurança para usuários ou grupos”.

- Selecione todas as funções, clique em Mapear assuntos especiais e selecione Todos autenticados no domínio do aplicativo.

- Clique em Avançar até você atingir a página Resumo.

- Clique em Concluir para salvar a configuração.

- Dependendo da versão do WebSphere Application Server, clique em uma das seguintes opções:

- Repita a etapa 5.

- Selecione applicationcenter.war na lista de aplicativos nas subetapas b e k.

- Selecione ApplicationCenterServices na subetapa g.

- Revise a política do carregador de classes do servidor: dependendo da versão do WebSphere Application Server, clique em Servidores → Tipos de servidores → Servidores de Aplicativos ou Servidores → Tipos de servidores → Servidores de aplicativos WebSphere e, em seguida, selecione o servidor.

- Se a política do carregador de classes estiver configurada como Múltipla, não faça nada.

- Se a política do carregador de classes estiver configurada como Única e o Modo de carregamento de classe estiver configurado como Classes carregadas com o carregador de classes local primeiro (pai por último), não faça nada.

- Se a Política do carregador de classes estiver configurada como Único e Modo de carregamento de classes estiver configurado como Classes carregadas com o carregador de classes-pai primeiro, configure a Política do carregador de classes como Múltiplo e configure a política do carregador de classes de todos os aplicativos que não são aplicativos MobileFirst como Classes carregadas com o carregador de classes-pai primeiro.

-

Salve a configuração.

- Configure uma entrada de ambiente JNDI para indicar o diretório com arquivos binários do programa aapt, do pacote platform-tools do Android SDK.

- Determine um diretório adequado para os arquivos binários de aapt no diretório de instalação do WebSphere Application Server.

- Para um servidor independente, é possível usar um diretório, como WAS_INSTALL_DIR/optionalLibraries/IBM/mobilefirst/android-sdk.

- Para implementação em uma célula do WebSphere Application Server Network Deployment, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/mobilefirst/android-sdk.

- Para implementação em um cluster do WebSphere Application Server Network Deployment, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/mobilefirst/android-sdk.

- Para implementação em um nó do WebSphere Application Server Network Deployment, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/mobilefirst/android-sdk.

- Para implementação em um servidor WebSphere Application Server Network Deployment, use WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/mobilefirst/android-sdk.

- Copie o diretório product_install_dir/ApplicationCenter/tools/android-sdk para o diretório determinado na Subetapa a.

- Para o WebSphere Application Server Network Deployment, clique em Administração do sistema → Nós, selecione os nós e clique em Sincronizar totalmente.

- Configure a entrada de ambiente (propriedade JNDI) android.aapt.dir, e configure como seu valor o diretório determinado na Subetapa a. O perfil WAS_INSTALL_DIR/profiles/profile-name é substituído pela referência de variável do WebSphere Application Server ${USER_INSTALL_ROOT}.

- Determine um diretório adequado para os arquivos binários de aapt no diretório de instalação do WebSphere Application Server.

Agora é possível acessar o Application Center em http://<server>:<port>/appcenterconsole, em que server é o nome do host do servidor e port é o número da porta (por padrão, 9080).

Configurando o Apache Tomcat para o Application Center Manualmente

Para configurar o Apache Tomcat para o Application Center manualmente, você deve copiar os arquivos JAR e WAR para o Tomcat, incluir drivers de banco de dados, editar o arquivo server.xml e, em seguida, iniciar o Tomcat.

- Inclua os drivers de banco de dados no diretório lib do Tomcat. Consulte as instruções para o DBMS apropriado em Instalando manualmente o Application Center.

- Edite tomcat_install_dir/conf/server.xml.

- Remova o comentário do elemento a seguir, que, inicialmente, é comentado:

<Valve className="org.apache.catalina.authenticator.SingleSignOn" />. -

Declare o console do Application Center e aplicativos de serviços e um registro do usuário:

<!-- Declare the IBM Application Center Console application. --> <Context path="/appcenterconsole" docBase="appcenterconsole"> <!-- Define the AppCenter services endpoint in order for the AppCenter console to be able to invoke the REST service. You need to enable this property if the server is behind a reverse proxy or if the context root of the Application Center Services application is different from '/applicationcenter'. --> <!-- <Environment name="ibm.appcenter.services.endpoint" value="http://proxy-host:proxy-port/applicationcenter" type="java.lang.String" override="false"/> --> </Context> <!-- Declare the IBM Application Center Services application. --> <Context path="/applicationcenter" docBase="applicationcenter"> <!-- The directory with binaries of the 'aapt' program, from the Android SDK's platform-tools package. --> <Environment name="android.aapt.dir" value="product_install_dir/ApplicationCenter/tools/android-sdk" type="java.lang.String" override="false"/> <!-- The protocol of the application resources URI. This property is optional. It is only needed if the protocol of the external and internal URI are different. --> <!-- <Environment name="ibm.appcenter.proxy.protocol" value="http" type="java.lang.String" override="false"/> --> <!-- The host name of the application resources URI. --> <!-- <Environment name="ibm.appcenter.proxy.host" value="proxy-host" type="java.lang.String" override="false"/> --> <!-- The port of the application resources URI. This property is optional. --> <!-- <Environment name="ibm.appcenter.proxy.port" value="proxy-port" type="java.lang.Integer" override="false"/> --> <!-- Declare the IBM Application Center Services database. --> <!-- <Resource name="jdbc/AppCenterDS" type="javax.sql.DataSource" ... --> </Context> <!-- Declare the user registry for the IBM Application Center. The MemoryRealm recognizes the users defined in conf/tomcat-users.xml. For other choices, see Apache Tomcat's "Realm Configuration HOW-TO" http://tomcat.apache.org/tomcat-7.0-doc/realm-howto.html . --> <Realm className="org.apache.catalina.realm.MemoryRealm"/>

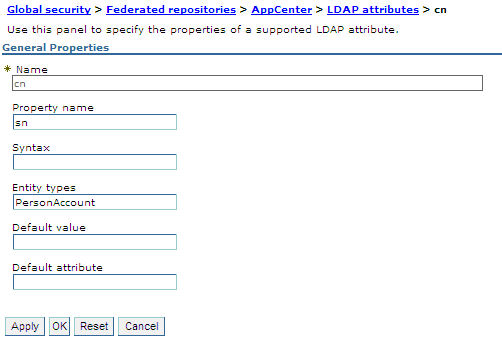

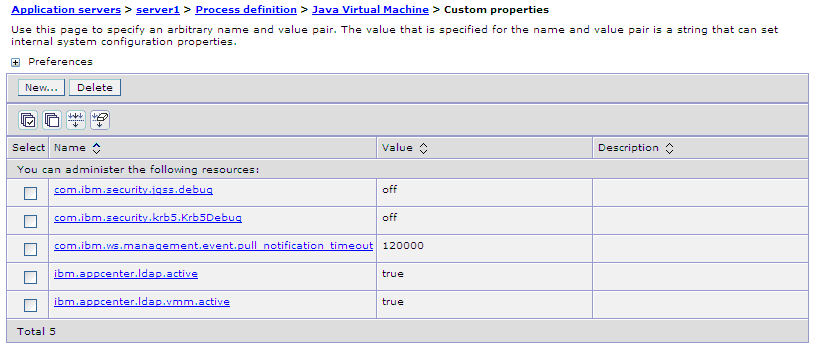

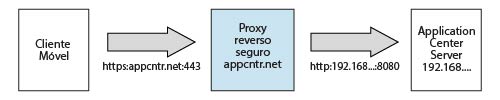

Em que o elemento