デバイス・シングル・サインオン (SSO) の構成

improve this page | report issue概説

IBM Mobile Foundation は、同じデバイス上にある複数のアプリケーション間で、任意のカスタム・セキュリティー検査の状態を共有可能にするシングル・サインオン (SSO) 機能を提供します。 例えば、デバイス SSO を使用すると、ユーザーはデバイス上の、あるアプリケーションに正常にサインオンできるとともに、同じ実装を使用する同じデバイス上のその他のアプリケーションでも認証されます。

前提条件: 認証およびセキュリティーのチュートリアルをお読みください。

SSO の構成

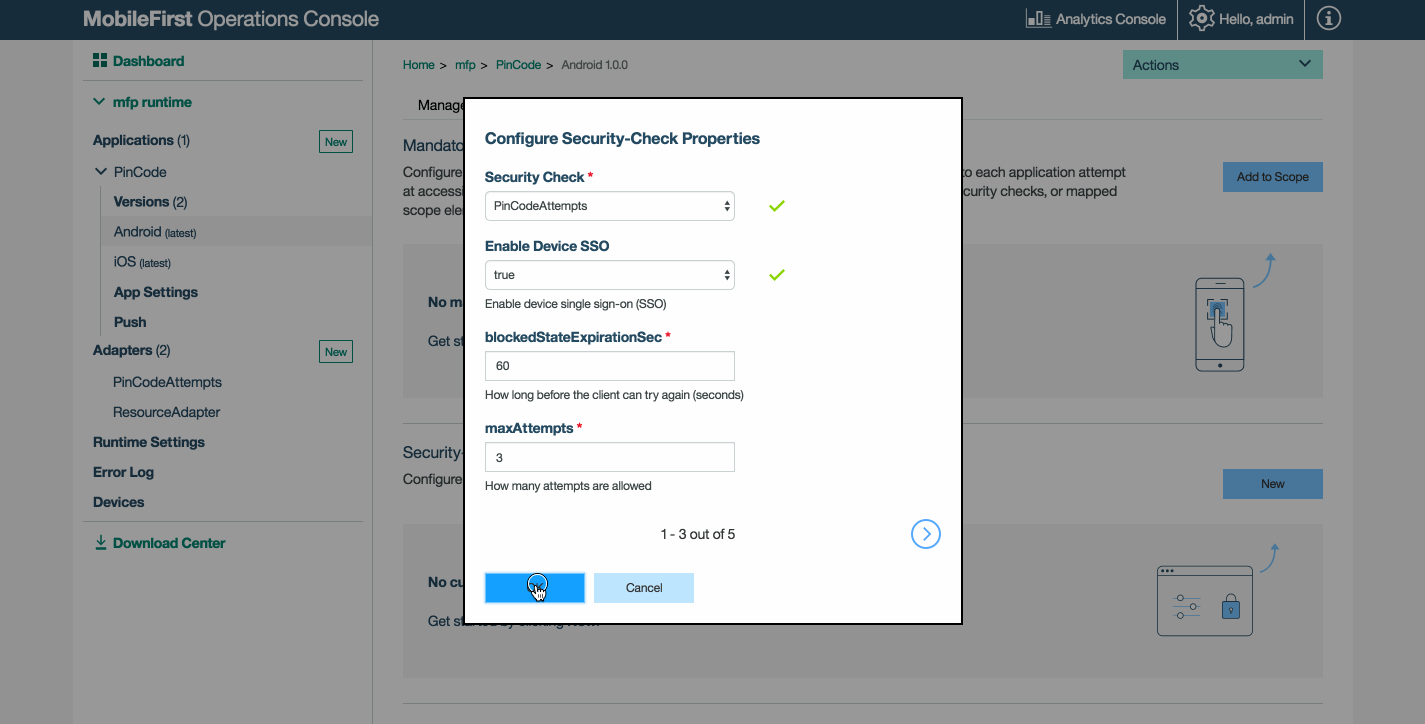

MobileFirst Operations Console で、次のようにします。

- 「 [ご使用のアプリケーション] 」→「セキュリティー」タブ→「セキュリティー検査の構成」セクションにナビゲートします。

- 「新規」ボタンをクリックして、新しいセキュリティー検査構成を作成するか、セキュリティー検査構成が既に存在する場合は、「編集」アイコンをクリックします。

- 「セキュリティー検査プロパティーの構成」ダイアログで、「デバイス SSO を有効にする (Enable Device SSO)」設定を true に設定し、

「OK」を押します。

デバイス SSO を有効にするアプリケーションごとに、上記のステップを繰り返します。

必要な構成を指定してアプリケーションの構成 JSON ファイルを手動で編集し、変更を MobileFirst Server にプッシュして戻すこともできます。

- コマンド・ライン・ウィンドウから、プロジェクトのルート・フォルダーにナビゲートし、

mfpdev app pullを実行します。 - [project-folder]\mobilefirst フォルダーにある構成ファイルを開きます。

-

ファイルを編集して、選択したカスタム・セキュリティー検査のデバイス SSO を有効にします。デバイス SSO を有効にするには、カスタム・セキュリティー検査の

enableSSOプロパティーをtrueに設定します。 このプロパティー構成は、securityCheckConfigurationsオブジェクト内にネストされているセキュリティー検査オブジェクトに含まれています。 これらのオブジェクトをアプリケーション記述子ファイル内で見つけるか、欠落している場合は作成します。 例えば、次のとおりです。"securityCheckConfigurations": { "UserAuthentication": { ... ... "enableSSO": true } } - コマンド

mfpdev app pushを実行することで、更新済み構成 JSON ファイルをデプロイします。

既存サンプルでのデバイス SSO の使用

資格情報の検証チュートリアルのサンプルを使用してデバイス SSO を構成するので、このチュートリアルをお読みください。

このデモンストレーションでは Cordova サンプル・アプリケーションを使用しますが、iOS、Android、または Windows サンプル・アプリケーションでも同じことを実行できます。

- サンプルの使用法に関する指示に従います。

- 別のサンプル名とアプリケーション ID を使用してステップを繰り返します。

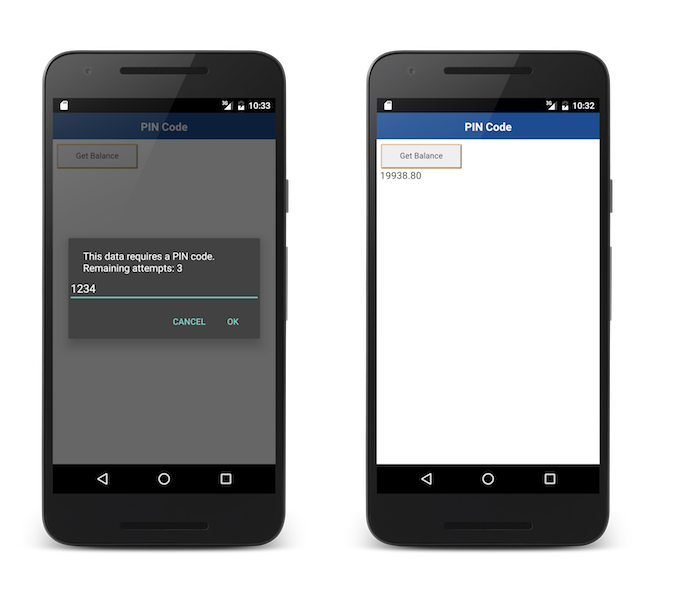

- 同じデバイス上で両方のアプリケーションを実行します。 各アプリケーションで PIN コード (1234) の入力を求めるプロンプトが出される点に注目してください。

- MobileFirst Operations Console で、上記の説明に従い、各アプリケーションの

「デバイス SSO を有効にする (Enable Device SSO)」をtrueに設定します。 - 両方のアプリケーションを終了し、やり直します。 最初に開くアプリケーションでは、「残高照会 (Get Balance)」ボタンをタップすると、PIN コードの入力を求めるプロンプトが 1 回出されます。 2 番目のアプリケーションを開いて、「残高照会 (Get Balance)」ボタンをタップしたとき、残高を照会するために再度 PIN コードを入力する必要はありません。 ` PinCodeAttempts` セキュリティー検査には、60 秒の有効期限トークンが設定されています。 したがって、60 秒経過後にもう 1 回試行すると、2 番目のアプリケーションでも PIN コードを要求されます。

Inclusive terminology note: The Mobile First Platform team is making changes to support the IBM® initiative to replace racially biased and other discriminatory language in our code and content with more inclusive language. While IBM values the use of inclusive language, terms that are outside of IBM's direct influence are sometimes required for the sake of maintaining user understanding. As other industry leaders join IBM in embracing the use of inclusive language, IBM will continue to update the documentation to reflect those changes.