Configuración del inicio de sesión único (SSO) del dispositivo

improve this page | report issueVisión general

IBM Mobile Foundation ofrece una característica de inicio de sesión único que habilita la compartición del estado de cualquier comprobación de seguridad personalizada entre varias aplicaciones en el mismo dispositivo. Por ejemplo, al utilizar el inicio de sesión único de dispositivo, los usuarios pueden iniciar sesión correctamente en una aplicación en su dispositivo y también autenticarse en otras aplicaciones del mismo dispositivo que utilizan la misma implementación.

Requisitos previos: Asegúrese de leer los tutoriales Autenticación y seguridad.

Configuración del inicio de sesión único

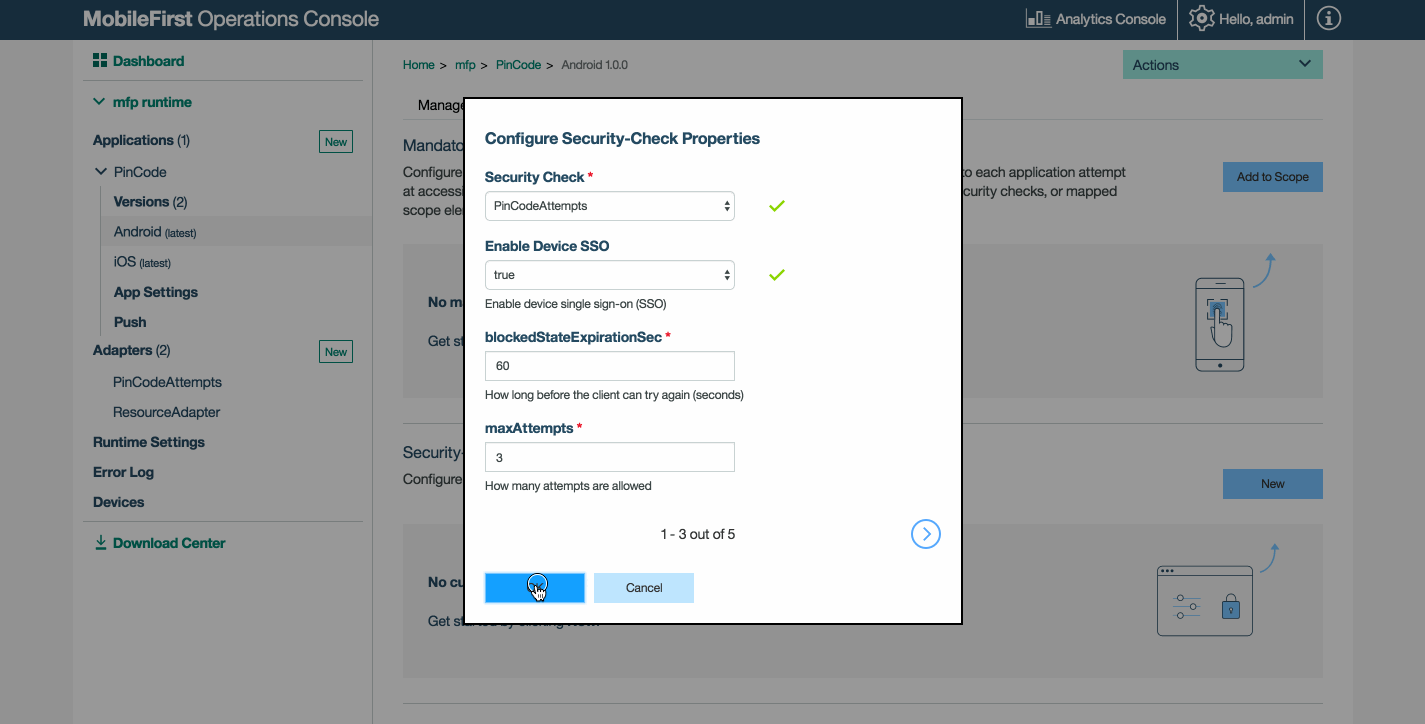

En MobileFirst Operations Console:

- Navegue a [su aplicación] → Separador de seguridad → Sección Configuraciones de comprobación de seguridad.

- Pulse el botón Nuevo para crear una comprobación de seguridad nueva, o el icono Editar si ya existe una configuración de comprobación de seguridad.

- En el diálogo Configurar propiedades de comprobación de seguridad, establezca el valor Habilitar inicio de sesión único de dispositivo en verdadero y pulse

Aceptar.

Repita estos pasos para cada una de las aplicaciones para las que desea habilitar el inicio de sesión único de dispositivo.

También puede editar el archivo JSON de configuración de la aplicación de forma manual con la configuración necesaria y enviar los cambios a MobileFirst Server.

- Desde una ventana de línea de mandatos, navegue a la carpeta de raíz de proyecto y ejecute

mfpdev app pull. - Abra el archivo de configuración ubicado en la carpeta [project-folder]\mobilefirst.

-

Edite el archivo para habilitar el inicio de sesión único de dispositivo de la comprobación de seguridad personalizada que ha seleccionado: inicio de sesión único de dispositivo se habilita estableciendo la propiedad

enableSSOde una comprobación de seguridad personalizada entrue. La configuración de propiedad se contiene en el objeto de comprobación de seguridad que se anida en un objeto desecurityCheckConfigurations. Ubique estos objetos en el archivo descriptor de la aplicación o créelos si no los encuentra. Por ejemplo:"securityCheckConfigurations": { "UserAuthentication": { ... ... "enableSSO": true } } - Despliegue el archivo JSON de configuración actualizando ejecutando el mandato:

mfpdev app push.

Utilización de un inicio de sesión único de dispositivo con un ejemplo preexistente

Lea el tutorial Validación de credenciales ya que el ejemplo se utiliza para configurar el inicio de sesión único de dispositivo.

Para esta demostración, se utiliza la aplicación de ejemplo de Cordova, aunque también puede hacerlo con las aplicaciones de ejemplo de iOS, Android y Windows.

- Siga las instrucciones de uso de ejemplo.

- Repita los pasos con un nombre de ejemplo y un identificador de aplicación diferentes.

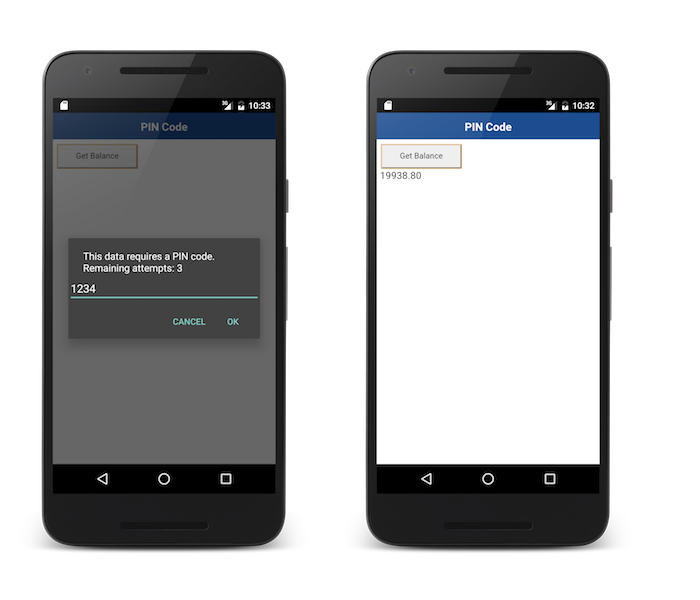

- Ejecute las dos aplicaciones en el mismo dispositivo. Tenga en cuenta que en cada aplicación se le solicitará el código PIN (“1234”).

- En MobileFirst Operations Console, establezca

Enable Device SSOentruepara cada una de las aplicaciones, tal y como se ha indicado anteriormente. - Salga de las aplicaciones y vuelva a intentarlo. En la primera aplicación que abra, se le solicitará que introduzca el código PIN pulsando el botón Obtener saldo. Cuando haya abierto la segunda aplicación y haya pulsado el botón Obtener saldo, no será necesario volver a introducir el código PIN para obtener el saldo.

Tenga en cuenta que la comprobación de seguridad

PinCodeAttemptstiene una señal de vencimiento de 60 segundos. Por lo tanto, después de más de un intento pasados 60 segundos, la segunda aplicación le pedirá el código PIN.

Inclusive terminology note: The Mobile First Platform team is making changes to support the IBM® initiative to replace racially biased and other discriminatory language in our code and content with more inclusive language. While IBM values the use of inclusive language, terms that are outside of IBM's direct influence are sometimes required for the sake of maintaining user understanding. As other industry leaders join IBM in embracing the use of inclusive language, IBM will continue to update the documentation to reflect those changes.