Instalación y configuración de IBM MobileFirst Foundation Application Center

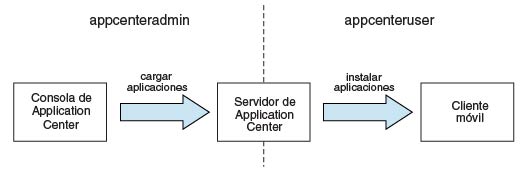

improve this page | report issueVisión general

Instale Application Center como parte de la instalación de MobileFirst Server. Puede instalarlo con uno de los métodos siguientes:

- Instalación con IBM Installation Manager

- Instalación con tareas Ant

- Instalación manual

Opcionalmente, puede crear la base de datos de su elección antes de instalar MobileFirst Server con Application Center.

Una vez que haya instalado Application Center en el servidor de aplicaciones web de su elección, tiene una configuración adicional que realizar. Para obtener más información, consulte Configuración de Application Center tras la instalación que aparece a continuación. Si elige una configuración manual en el instalador, consulte la documentación del servidor de su elección.

Nota: Si va a realizar la instalación de aplicaciones en dispositivos iOS a través de Application Center, debe configurar en primer lugar el servidor de Application Center con SSL.

Para obtener una lista de archivos y herramientas instalados, consulte Estructura de distribución de MobileFirst Server.

Ir a

- Instalación de Application Center con IBM Installation Manager

- Instalación de Application Center con tareas Ant

- Instalación manual de Application Center

- Configuración de Application Center tras la instalación

Instalación de Application Center con IBM Installation Manager

Con IBM Installation Manager, puede instalar Application Center, crear su base de datos y desplegarlo en un Application Server.

Antes de empezar, verifique que el usuario que ejecuta IBM Installation Manager tiene los privilegios descritos en Requisitos previos del sistema de archivos.

Para instalar IBM Application Center con IBM Installation Manager, siga estos pasos:

- Opcional: Puede crear manualmente bases de datos para Application Center, tal como se describe en Creación opcional de bases de datos a continuación. IBM Installation Manager puede crear las bases de datos de Application Center con valores predeterminados.

- Ejecute IBM Installation Manager, tal como se describe en Ejecución de IBM Installation Manager.

- Seleccione Sí en la pregunta Instalar IBM Application Center.

Ir a

- Creación opcional de bases de datos

- Instalación de Application Center en WebSphere Application Server Network Deployment

- Finalización de la instalación

- Inicios de sesión predeterminados y contraseñas creadas por IBM Installation Manager para Application Center

Creación opcional de bases de datos

Si desea activar la opción para instalar Application Center cuando ejecute el instalador de MobileFirst Server, debe tener determinados derechos de acceso de base de datos que le autoricen para crear las tablas necesarias por el Application Center.

Si tiene suficientes credenciales de administración de bases de datos, y si especifica el nombre de usuario y la contraseña del administrador en el instalador cuando se le solicite, el instalador puede crear las bases de datos. De lo contrario, debe solicitar a su administrador de bases de datos que cree la base de datos necesaria. La base de datos debe crearse antes de iniciar el instalador de MobileFirst Server.

En los temas siguientes se describe el procedimiento para los sistemas de gestión de bases de datos soportadas.

Ir a

- Creación de la base de datos de DB2 para Application Center

- Creación de la base de datos de MySQL para Application Center

- Creación de la base de datos de Oracle para Application Center

Creación de la base de datos de DB2 para Application Center

Durante la instalación de IBM MobileFirst Foundation, el instalador puede crear la base de datos de Application Center.

El instalador puede crear la base de datos de Application Center si especifica el nombre y la contraseña de una cuenta de usuario en el servidor de base de datos que tiene el privilegio DB2 SYSADM o SYSCTRL, y se puede acceder a la cuenta a través de SSH. De lo contrario, el administrador de base de datos puede crear la base de datos de Application Center. Para obtener más información, consulte la documentación de usuario de DB2 Solution.

Cuando cree manualmente la base de datos, puede sustituir el nombre de la base de datos (aquí APPCNTR) y la contraseña por un nombre y contraseña de base de datos de su elección.

Importante: Puede poner un nombre distinto a su base de datos y usuario, o establecer una contraseña distinta, pero asegúrese de que especifica el nombre de base de datos adecuado, el nombre de usuario y la contraseña correctamente en la configuración de la base de datos de DB2. DB2 tiene un límite de nombre de base de datos de 8 caracteres en todas las plataformas, y tiene un límite de longitud de nombre de usuario y de contraseña de 8 caracteres para sistemas UNIX y Linux, y de 30 caracteres para Windows.

-

Cree un usuario del sistema, por ejemplo, con el nombre wluser en un grupo de administración de DB2 como por ejemplo DB2USERS, utilizando los mandatos adecuados para su sistema operativo. Otórguele una contraseña, por ejemplo, wluser. Si desea que varias instancias de IBM MobileFirst Server se conecten a la misma base de datos, utilice un nombre de usuario distinto para cada conexión. Cada usuario de base de datos tiene un esquema predeterminado independiente. Para obtener más información acerca de los usuarios de base de datos, consulte la documentación de DB2 y la documentación para su sistema operativo.

-

Abra un procesador de línea de mandatos de DB2, con un usuario que tenga permisos SYSADM o SYSCTRL:

- En sistemas Windows, pulse Inicio → IBM DB2 → Procesador de línea de mandatos

- En sistemas Linux o UNIX, vaya a ~/sqllib/bin y especifique

./db2. -

Especifique el gestor de bases de datos y las sentencias SQL similares al siguiente ejemplo para crear la base de datos de Application Center, sustituyendo el nombre de usuario wluser por sus nombres de usuario elegidos:

CREATE DATABASE APPCNTR COLLATE USING SYSTEM PAGESIZE 32768 CONNECT TO APPCNTR GRANT CONNECT ON DATABASE TO USER wluser DISCONNECT APPCNTR QUIT

-

El instalador puede crear las tablas y los objetos de la base de datos para Application Center en un esquema específico. Esto le permite utilizar la misma base de datos para Application Center y para un proyecto de MobileFirst. Si se otorga la autoridad de IMPLICIT_SCHEMA al usuario creado en el paso 1 (el valor predeterminado en el script de creación de bases de datos en el paso 2), no es necesaria ninguna otra acción. Si el usuario no tiene la autoridad IMPLICIT_SCHEMA, debe crear un SCHEMA para las tablas y los objetos de bases de datos de Application Center.

Creación de la base de datos de MySQL para Application Center

Durante la instalación de MobileFirst, el instalador puede crear la base de datos de Application Center.

El instalador puede crear la base de datos automáticamente si especifica el nombre y la contraseña de la cuenta de superusuario. Para obtener más información, consulte Protección de cuentas iniciales de MySQL en el servidor de bases de datos MySQL. El administrador de bases de datos también puede crear las bases de datos automáticamente. Cuando cree manualmente la base de datos, puede sustituir el nombre de la base de datos (aquí APPCNTR) y la contraseña por un nombre de base de datos y una contraseña de su elección. Tenga en cuenta que los nombres de bases de datos de MySQL distinguen entre mayúsculas y minúsculas en UNIX.

- Inicie la herramienta de línea de mandatos de MySQL.

-

Especifique los mandatos siguientes:

CREATE DATABASE APPCNTR CHARACTER SET utf8 COLLATE utf8_general_ci; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'Worklight-host' IDENTIFIED BY 'password'; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'localhost' IDENTIFIED BY 'password'; FLUSH PRIVILEGES;Aquí, tendrá que sustituir Worklight-host por el nombre del host en el que se ejecuta IBM MobileFirst Foundation.

Creación de la base de datos de Oracle para Application Center

Durante la instalación, el instalador puede crear la base de datos de Application Center, excepto para el tipo de base de datos Oracle 12c, o el usuario y el esquema que hay en una base de datos existente.

El instalador puede crear la base de datos, excepto para el tipo de base de datos Oracle 12c, o el usuario y el esquema que hay dentro de una base de datos existente si especifica el nombre y la contraseña del administrador de Oracle en el servidor de bases de datos, y la cuenta a la que se puede acceder mediante SSH. De lo contrario, el administrador de bases de datos puede crear la base de datos o el usuario y el esquema automáticamente. Cuando cree manualmente la base de datos o el usuario, puede utilizar los nombres de la base de datos, los nombres de usuario y una contraseña de su elección. Tenga en cuenta que los caracteres en minúscula en los nombres de usuario de Oracle pueden llevar a problemas.

- Si todavía no tiene una base de datos con nombre ORCL, utilice Oracle Database Configuration Assistant (DBCA) y siga los pasos del asistente para crear una nueva base de datos de finalidad general denominada ORCL:

- Utilice el nombre de base de datos global ORCL_su_dominio, y el identificador de sistema (SID) ORCL.

- En el separador Scripts personalizados del paso Contenido de base de datos, no ejecute los scripts de SQL, porque primero debe crear una cuenta de usuario.

- En el separador Juegos de caracteres del paso Parámetros de inicialización, seleccione Utilizar juego de caracteres Unicode (AL32UTF8) y UTF8 - Juego de caracteres nacional Unicode 3.0 UTF-8.

- Complete el procedimiento, aceptando los valores predeterminados.

- Cree un usuario de base de datos mediante Oracle Database Control, o mediante el intérprete de línea de mandatos Oracle SQLPlu.

- Utilización de Oracle Database Control:

- Conéctese como SYSDBA.

- Vaya a la página Usuarios: pulse Servidor, luego Usuarios en la sección Seguridad.

- Cree un usuario, por ejemplo, denominado APPCENTER. Si desea que varias instancias de IBM MobileFirst Server se conecten a la misma base de datos de finalidad general que ha creado en el paso 1, utilice un nombre de usuario distinto para cada conexión. Cada usuario de base de datos tiene un esquema predeterminado independiente.

- Asigne los atributos siguientes:

- Perfil: DEFAULT

- Autenticación: password

- Espacio de tabla predeterminado: USERS

- Espacio de tabla temporal: TEMP

- Estado: Unlocked

- Añadir privilegio de sistema: CREATE SESSION

- Añadir privilegio de sistema: CREATE SEQUENCE

- Añadir privilegio de sistema: CREATE TABLE

- Añadir cuota: Unlimited for tablespace USERS

-

Utilización del intérprete de línea de mandatos Oracle SQLPlus:

Los mandatos del ejemplo siguiente crean un usuario denominado APPCENTER para la base de datos:CONNECT SYSTEM/<SYSTEM_password>@ORCL CREATE USER APPCENTER IDENTIFIED BY password DEFAULT TABLESPACE USERS QUOTA UNLIMITED ON USERS; GRANT CREATE SESSION, CREATE SEQUENCE, CREATE TABLE TO APPCENTER; DISCONNECT;

- Utilización de Oracle Database Control:

Instalación de Application Center en WebSphere Application Server Network Deployment

Para instalar Application Center en una granja de servidores de WebSphere Application Server Network Deployment, ejecute IBM Installation Manager en la máquina donde se está ejecutando el gestor de despliegue.

- Cuando IBM Installation Manager le solicita que especifique el tipo de base de datos, seleccione cualquier opción distinta de Apache Derby. IBM MobileFirst Foundation sólo da soporte a Apache Derby en modo incrustado, y esta elección es incompatible con el despliegue a través de WebSphere Application Server Network Deployment.

-

En el panel de instalador en el que especifique el directorio de instalación de WebSphere Application Server, seleccione el perfil de gestor de despliegue.

Atención: No seleccione un perfil de servidor de aplicaciones y a continuación un único servidor gestionado: hacerlo hace que el gestor de despliegue sobrescriba la configuración del servidor independientemente de si se instala en la máquina en la que el gestor de despliegue se está ejecutando o en una máquina distinta.

-

Seleccione el ámbito necesario dependiendo de dónde desee que se instale Application Center. En la tabla siguiente se listan los ámbitos disponibles:

Ámbito Explicación Celda Instala Application Center en todos los servidores de aplicaciones de la célula. Clúster Instala Application Center en todos los servidores de aplicaciones del clúster especificado. Nodo (excluidos los clústers) Instala Application Center en todos los servidores de aplicaciones del nodo especificado que no están en un clúster. Servidor Instala Application Center en el servidor especificado, que no está en un clúster. - Reinicie los servidores de destino siguiendo el procedimiento que se describe en Finalización de la instalación más abajo.

La instalación no tiene ningún efecto fuera de la granja de servidores en el ámbito especificado. Los proveedores de JDBC y los orígenes de datos JDBC están definidos con el ámbito especificado. Las entidades que tienen un ámbito de toda la célula (las aplicaciones y, para DB2, el alias de autenticación) tienen un sufijo en su nombre que los hace exclusivos. Por lo tanto, puede instalar Application Center en distintas configuraciones o incluso en versiones distintas de Application Center, en clústeres distintos de la misma célula.

Nota: Puesto que el controlador de JDBC sólo está instalado en el conjunto especificado de servidores de aplicaciones, es posible que no funcione el botón Probar conexión para los orígenes de datos de JDBC en la consola de administración de WebSphere Application Server del gestor de despliegue.

Si utiliza un servidor HTTP frontal, también debe configurar el URL público.

Finalización de la instalación

Cuando se complete la instalación, debe reiniciar el servidor de aplicaciones web en determinados casos.

Debe reiniciar el servidor de aplicaciones web en las siguientes circunstancias:

- Cuando esté utilizando WebSphere Application Server con DB2 como tipo de base de datos.

- Cuando esté utilizando WebSphere Application Server y lo haya abierto sin la seguridad de aplicación habilitada antes de que haya instalado IBM MobileFirst Application Center o MobileFirst Server.

El instalador de MobileFirst debe activar la seguridad de aplicación de WebSphere Application Server (si todavía no está activo) para instalar Application Center. A continuación, para que tenga lugar esta activación, reinicie el servidor de aplicaciones una vez que haya finalizado la instalación de MobileFirst Server.

- Cuando esté utilizando WebSphere Application Server Liberty o Apache Tomcat.

- Una vez que haya actualizado desde una versión anterior de MobileFirst Server.

Si está utilizando WebSphere Application Server Network Deployment y elige una instalación a través del gestor de despliegue:

- Debe reiniciar los servidores que se estaban ejecutando durante la instalación y en los que están instaladas las aplicaciones web de MobileFirst Server.

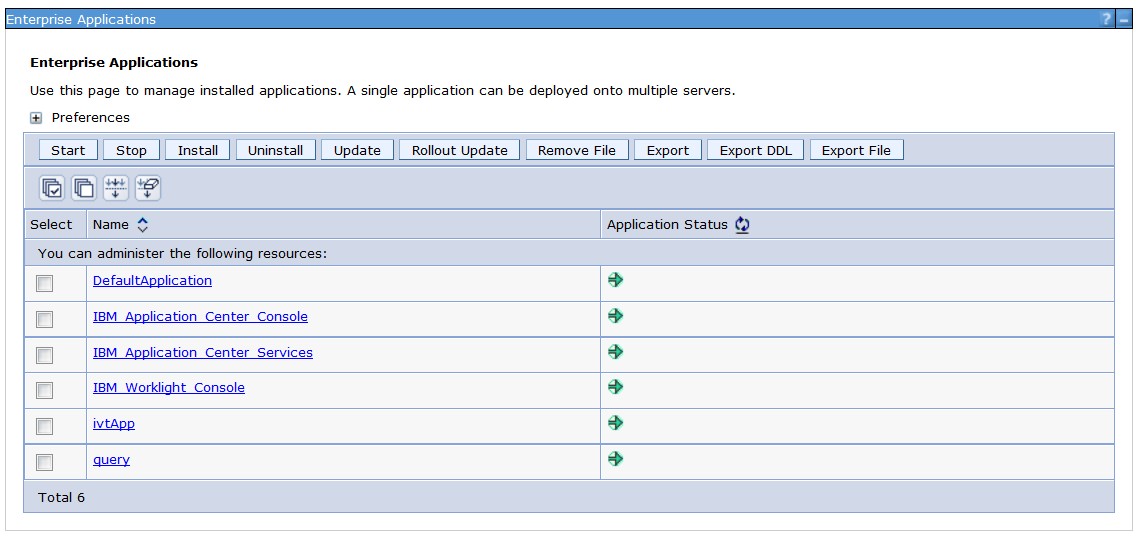

Para reiniciar estos servidores con la consola del gestor de despliegue, seleccione Aplicaciones → Tipos de aplicaciones → Aplicaciones empresariales de WebSphere → IBM_Application_Center_Services → Estado de aplicaciones específico del destino.

- No es necesario reiniciar el gestor de despliegue ni los agentes de nodo.

Nota: Sólo está instalado Application Center en el servidor de aplicaciones.

Inicios de sesión y contraseñas predeterminados creados por IBM Installation Manager para el Application Center

IBM Installation Manager crea los inicios de sesión de forma predeterminada para el Application Center, de acuerdo con el servidor de aplicaciones. Puede utilizar estos inicios de sesión para probar el Application Center.

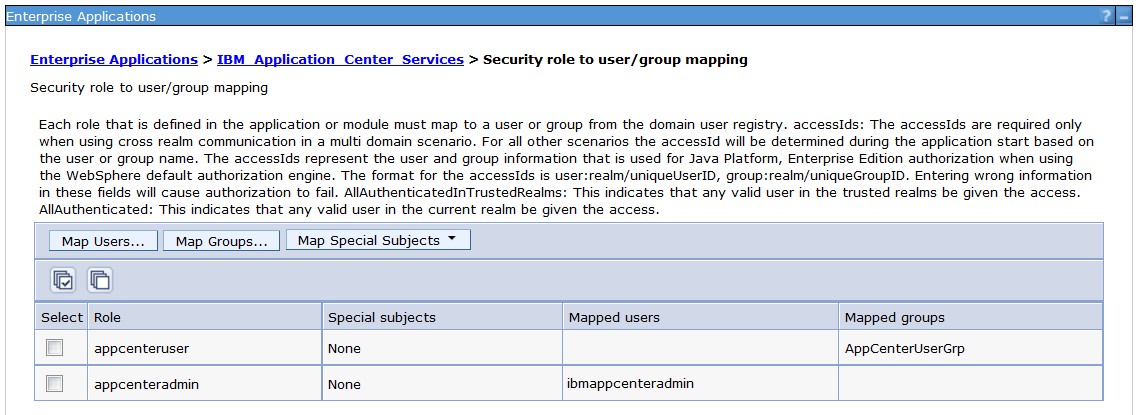

Perfil completo de WebSphere Application Server

El inicio de sesión appcenteradmin se crea con una contraseña generada y mostrada durante la instalación.

Todos los usuarios autenticados en el dominio de la aplicación también tienen autorización para acceder al rol appcenteradmin. Esto no está pensado para un entorno de producción, especialmente si WebSphere Application Server está configurado con un único dominio de seguridad.

Para obtener más información sobre cómo modificar estos inicios de sesión, consulte Configuración de los roles de seguridad de Java EE en el perfil completo de WebSphere Application Server.

Perfil de Liberty de WebSphere Application Server

- El inicio de sesión demo está creado en el basicRegistry con la contraseña demo.

- El inicio de sesión appcenteradmin está creado en el basicRegistry con la contraseña admin.

Para obtener más información sobre cómo modificar estos inicios de sesión, consulte Configuración de los roles de seguridad de Java EE en el perfil de Liberty de WebSphere Application Server.

Apache Tomcat

- El inicio de sesión demo está creado con la contraseña demo.

- El inicio de sesión guest está creado con la contraseña guest.

- El inicio de sesión appcenteradmin está creado con la contraseña admin.

Para obtener más información sobre cómo modificar estos inicios de sesión, consulte Configuración de los roles de seguridad de Java EE en Apache Tomcat.

Instalación del Application Center con tareas Ant

Obtenga más información acerca de las tareas Ant que puede utilizar para instalar Application Center.

Ir a

- Creación y configuración de la base de datos para Application Center con tareas Ant

- Despliegue de la Application Center Console and Services con tareas Ant

Creación y configuración de la base de datos para Application Center con tareas Ant

Si no ha creado manualmente la base de datos, puede utilizar tareas Ant para crear y configurar la base de datos para Application Center. Si su base de datos ya existe, sólo podrá realizar los pasos de configuración con tareas Ant.

Antes de empezar, asegúrese de que haya instalado un sistema de gestión de bases de datos (DBMS) y que esté en ejecución en un servidor de bases de datos, que puede estar en el mismo sistema o en otro distinto.

Las tareas Ant para Application Center están en el directorio ApplicationCenter/configuration-samples de la distribución de MobileFirst Server.

Si desea iniciar la tarea Ant desde un sistema donde MobileFirst Server no está instalado, debe copiar los archivos siguientes en ese sistema:

- La biblioteca mf_server_install_dir/MobileFirstServer/mfp-ant-deployer.jar

- El directorio que contiene archivos binarios del programa aapt, desde el paquete de herramientas de la plataforma SDK de Android: mf_server_install_dir/ApplicationCenter/tools/android-sdk

- Los archivos de ejemplo Ant que se encuentran en mf_server_install_dir/ApplicationCenter/configuration-samples

Nota: El marcador de posición mf_server_install_dir representa el directorio donde ha instalado MobileFirst Server.

Si no ha creado la base de datos manualmente, como se describe en Creación opcional de bases de datos, siga los pasos del 1 al 3 que figuran más abajo. Si su base de datos ya existe, debe crear sólo las tablas de la base de datos. Siga los pasos del 4 al 7 siguientes.

-

Copie el archivo Ant de ejemplo que se corresponde con su DBMS. Los archivos para crear una base de datos se denominan con el siguiente patrón:

create-appcenter-database-<dbms>.xml - Edite el archivo Ant y sustituya los valores de marcador con las propiedades al principio del archivo.

-

Ejecute los mandatos siguientes para crear la base de datos de Application Center:

ant -f create-appcenter-database-<dbms>.xml databasesPuede encontrar el mandato Ant en mf_server_install_dir/shortcuts.

Si la base de datos ya existe, sólo deberá crear las tablas de base de datos realizando los pasos siguientes:

-

Copie el archivo Ant de ejemplo que se corresponde con el servidor de aplicaciones y el DBMS. Los archivos para configurar una base de datos existente se denominan con este patrón:

configure-appcenter-<appServer>-<dbms>.xml - Edite el archivo Ant y sustituya los valores de marcador con las propiedades al principio del archivo.

-

Ejecute los mandatos siguientes para configurar la base de datos:

ant -f configure-appcenter-<appServer>-<dbms>.xml databasesPuede encontrar el mandato Ant en mf_server_install_dir/shortcuts.

- Guarde el archivo Ant. Es posible que lo necesite más adelante para aplicar un fixpack, o para realizar una actualización.

Si no desea guardar las contraseñas, puede sustituirlas por “****” (12 estrellas) para la solicitud interactiva.

Despliegue de Application Center Console and Services con tareas Ant

Utilice tareas Ant para desplegar Application Center Console and Services en un servidor de aplicaciones, y para configurar orígenes de datos, propiedades y controladores de base de datos que utiliza Application Center.

Antes de empezar,

- Complete el procedimiento en Creación y configuración de la base de datos para Application Center con tareas Ant.

-

Debe ejecutar la tarea Ant en el sistema donde está instalado el servidor de aplicaciones, o el Network Deployment Manager para WebSphere Application Server Network Deployment. Si desea iniciar la tarea Ant desde un sistema donde MobileFirst Server no está instalado, debe copiar los archivos y directorios siguientes en ese sistema:

- La biblioteca mf_server_install_dir/MobileFirstServer/mfp-ant-deployer.jar

- Las aplicaciones web (archivos WAR y EAR) en mf_server_install_dir/ApplicationCenter/console

- El directorio que contiene los archivos binarios del programa aapt, del paquete de plataforma-herramientas de Android SDK: mf_server_install_dir/ApplicationCenter/tools/android-sdk

- Los archivos de ejemplo Ant que se encuentran en mf_server_install_dir/ApplicationCenter/configuration-samples

Nota: El marcador de posición mf_server_install_dir representa el directorio en el que ha instalado MobileFirst Server.

-

Copie el archivo Ant que se corresponde con el servidor de aplicaciones y con DBMS. Los archivos para la configuración de Application Center se denominan según el siguiente patrón:

configure-appcenter-<appserver>-<dbms>.xml - Edite el archivo Ant y sustituya los valores de marcador con las propiedades al principio del archivo.

-

Ejecute el mandato siguiente para desplegar Application Center Console and Services en un servidor de aplicaciones:

ant -f configure-appcenter-<appserver>-<dbms>.xml installPuede encontrar el mandato Ant en mf_server_install_dir/shortcuts.

Nota: Con estos archivos Ant, también puede realizar las siguientes acciones:

- Desinstalar Application Center, con el destino uninstall.

- Actualizar Application Center con el destino minimal-update, para aplicar un fixpack.

- Guarde el archivo Ant. Es posible que lo necesite más adelante para aplicar un fixpack o para realizar una actualización. Si no desea guardar las contraseñas, puede sustituirlas por “****” (12 estrellas) para la solicitud interactiva.

-

Si ha instalado en el perfil de Liberty de WebSphere Application Server, o en Apache Tomcat, compruebe que el programa aapt sea ejecutable para todos los usuarios. Si es necesario, debe establecer los derechos de usuario adecuados. Por ejemplo, en sistemas UNIX / Linux:

chmod a+x mf_server_install_dir/ApplicationCenter/tools/android-sdk/*/aapt*

Instalación manual de Application Center

Es necesaria una reconfiguración para que MobileFirst Server utilice una base de datos o un esquema distinto del que se especificó durante su instalación. Esta reconfiguración depende del tipo de base de datos y de servidor de aplicaciones.

En servidores de aplicaciones que no sean Apache Tomcat, puede desplegar Application Center desde dos archivos WAR o un archivo EAR.

Restricción: Si instala Application Center con IBM Installation Manager como parte de la instalación de MobileFirst Server o manualmente, recuerde que las “actualizaciones continuas” de Application Center no están soportadas. Es decir, no se pueden instalar dos versiones de Application Center (por ejemplo, V5.0.6 y V6.0.0) que operan en la misma base de datos.

Ir a

- Configuración de la base de datos DB2 manualmente para Application Center

- Configuración de la base de datos de Apache Derby manualmente para Application Center

- Configuración de la base de datos de MySQL manualmente para Application Center

- Configuración de la base de datos de Oracle manualmente para Application Center

- Despliegue de los archivos WAR de Application Center y configuración del servidor de aplicaciones manualmente

- Despliegue del archivo EAR de Application Center y configuración del servidor de aplicaciones manualmente

Configuración de la base de datos de DB2 manualmente para Application Center

Configure la base de datos de DB2 manualmente creando la base de datos y las tablas de base de datos y, a continuación, configurando el servidor de aplicaciones relevante para que utilice esta configuración de base de datos.

- Cree la base de datos. Este paso se describe en Creación de la base de datos de DB2 para Application Center.

- Cree las tablas de la base de datos. Este paso se describe en Configuración de la base de datos de DB2 manualmente para Application Center.

- Realice la configuración específica del servidor de aplicaciones como se muestra en la lista siguiente.

Ir a

- Configuración de la base de datos de DB2 manualmente para Application Center

- Configuración del perfil de Liberty para DB2 manualmente para Application Center

- Configuración de WebSphere Application Server for DB2 manualmente para Application Center

- Configuración de Apache Tomcat for DB2 manualmente para Application Center

Configuración de la base de datos de DB2 manualmente para Application Center

Configure la base de datos de DB2 para Application Center creando el esquema de base de datos.

- Cree un usuario del sistema, worklight, en un grupo de administración de DB2, como por ejemplo DB2USERS, utilizando los mandatos adecuados para su sistema operativo. Otórguele la contraseña worklight. Para obtener más información, consulte la documentación de DB2 y la del sistema operativo.

Importante: Puede poner un nombre distinto al usuario, o establecer una contraseña distinta, pero asegúrese de que especifica el nombre de usuario y la contraseña apropiados correctamente en la configuración de la base de datos de DB2. DB2 tiene un límite de longitud de nombre de usuario y de contraseña de 8 caracteres para sistemas UNIX y Linux, y de 30 caracteres para Windows.

- Abra un procesador de línea de mandatos de DB2, con un usuario que tenga permisos SYSADM o SYSCTRL:

- En sistemas Windows, pulse Inicio → IBM DB2 → Procesador de línea de mandatos.

- En sistemas Linux o UNIX, vaya a ~/sqllib/bin y especifique

./db2.

-

Especifique el siguiente gestor de base de datos y sentencias SQL para crear una base de datos denominada APPCNTR:

CREATE DATABASE APPCNTR COLLATE USING SYSTEM PAGESIZE 32768 CONNECT TO APPCNTR GRANT CONNECT ON DATABASE TO USER worklight QUIT -

Ejecute DB2 con los siguientes mandatos para crear las tablas APPCNTR, en un esquema denominado APPSCHM (el nombre del esquema se puede cambiar). Este mandato se puede ejecutar en una base de datos existente que tenga un tamaño de página compatible con el definido en el paso 3.

db2 CONNECT TO APPCNTR db2 SET CURRENT SCHEMA = 'APPSCHM' db2 -vf product_install_dir/ApplicationCenter/databases/create-appcenter-db2.sql -t

Configuración del perfil de Liberty para DB2 manualmente para Application Center

Puede establecer y configurar la base de datos de DB2 manualmente para Application Center con el perfil de Liberty de WebSphere Application Server.

Complete el procedimiento de DB2 Database Setup antes de continuar.

-

Añada el archivo JAR del controlador JDBC de DB2 a $LIBERTY_HOME/wlp/usr/shared/resources/db2.

Si dicho directorio no existe, créelo. Puede recuperar el archivo de una de estas dos formas:

- Descárguelo de DB2 JDBC Driver Versions.

- Obténgalo desde db2_install_dir/java en el directorio del servidor de DB2.

-

Configure el origen de datos en el archivo $LIBERTY_HOME/wlp/usr/servers/worklightServer/server.xml, como se indica a continuación:

En esta vía de acceso, puede sustituir worklightServer por el nombre de su servidor.

<library id="DB2Lib"> <fileset dir="${shared.resource.dir}/db2" includes="*.jar"/> </library> <!-- Declare the IBM Application Center database. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="DB2Lib"/> <properties.db2.jcc databaseName="APPCNTR" currentSchema="APPSCHM" serverName="db2server" portNumber="50000" user="worklight" password="worklight"/> </dataSource>El marcador worklight después de user= es el nombre del usuario del sistema con acceso CONNECT a la base de datos APPCNTR que ha creado previamente.

El marcador worklight después de password= es la contraseña de usuario. Si ha definido un nombre de usuario o una contraseña distintos, o ambos, sustituya worklight según corresponda. Además, sustituya db2server por el nombre de host de su servidor de DB2 (por ejemplo, localhost, si se encuentra en el mismo sistema).

DB2 tiene un límite de longitud de nombre de usuario y de contraseña de 8 caracteres para sistemas UNIX y Linux, y de 30 caracteres para Windows.

-

Puede cifrar la contraseña de base de datos con el programa securityUtility en liberty_install_dir/bin.

Configuración de WebSphere Application Server for DB2 manualmente para Application Center

Puede establecer y configurar la base de datos de DB2 manualmente para Application Center con WebSphere Application Server.

- Determine un directorio adecuado para el archivo JAR del controlador de JDBC en el directorio de instalación de WebSphere Application Server.

- Para un servidor autónomo, puede utilizar un directorio como por ejemplo was_install_dir/optionalLibraries/IBM/Worklight/db2.

- Para el despliegue a una célula ND de WebSphere Application Server, utilice was_install_dir/profiles/profile-name/config/cells/cell-name/Worklight/db2.

- Para el despliegue a un clúster ND de WebSphere Application Server, utilice was_install_dir/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/db2.

- Para el despliegue a un nodo ND de WebSphere Application Server, utilice was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/db2.

- Para el despliegue a un servidor ND de WebSphere Application Server, utilice was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/db2.

Si este directorio no existe, créelo.

- Añada el archivo JAR del controlador JDBC de DB2 y sus archivos de licencia asociados, si los hay, al directorio que ha determinado en el paso 1.

Puede recuperar el archivo de controlador de una de estas dos formas:- Descárguelo de DB2 JDBC Driver Versions.

- Obténgalo del directorio db2_install_dir/java en el servidor de DB2.

- En la consola de WebSphere Application Server, pulse Recursos → JDBC → Proveedores de JDBC.

- Seleccione el ámbito adecuado desde el recuadro combinado Ámbito.

- Pulse Nuevo.

- Establezca Tipo de base de datos en DB2.

- Establezca Tipo de proveedor en DB2 Using IBM JCC Driver.

- Establezca Tipo de implementación en Origen de datos de agrupación de conexiones.

- Establezca Nombre en DB2 Using IBM JCC Driver.

- Pulse Siguiente.

- Establezca la vía de acceso de clase en el conjunto de archivos JAR del directorio que ha determinado en el paso 1, sustituyendo was_install_dir/profiles/profile-name por la referencia de variable de WebSphere Application Server

${USER_INSTALL_ROOT}. - No establezca Vía de acceso de biblioteca nativa.

- Pulse Siguiente.

- Pulse Finalizar.

- El proveedor JDBC se ha creado.

- Pulse Guardar.

- Cree un origen de datos para la base de datos de Application Center:

- Pulse Recursos → JDBC → Orígenes de datos.

- Seleccione el ámbito adecuado desde el recuadro combinado Ámbito.

- Pulse Nuevo para crear un origen de datos.

- Establezca el Nombre de origen de datos en Application Center Database.

- Establezca Nombre de JNDI en jdbc/AppCenterDS.

- Pulse Siguiente.

- Especifique las propiedades para el origen de datos, por ejemplo:

- Tipo de controlador: 4

- Nombre de base de datos: APPCNTR

- Nombre de servidor: localhost

- Número de puerto: 50000 (predeterminado)

- Pulse Siguiente.

- Cree datos de autenticación de JAAS-J2C, especificando el nombre de usuario y la contraseña de DB2 y sus propiedades. Si es necesario, vuelva al asistente de creación de origen de datos, repitiendo los pasos del 4.a al 4.h.

- Seleccione el alias de autenticación que ha creado en el recuadro combinado Alias de autenticación gestionada por componente (no en el recuadro combinado Alias de autenticación gestionada por contenedor).

- Pulse Siguiente y Finalizar.

- Pulse Guardar.

- En Recursos → JDBC → Orígenes de datos, seleccione el nuevo origen de datos.

- Pulse Propiedades de origen de datos de WebSphere Application Server.

- Marque el recuadro de selección Origen de datos no transaccional.

- Pulse Aceptar.

- Pulse Guardar.

- Pulse Propiedades personalizadas para el origen de datos, seleccione la propiedad currentSchema, y establezca el valor en el esquema utilizado para crear las tablas de Application Center (APPSCHM en este ejemplo).

- Pruebe la conexión de origen de datos seleccionando Origen de datos y pulsando Probar conexión.

Deje seleccionado Utilizar este origen de datos en (CMP).

Configuración de Apache Tomcat for DB2 manualmente para Application Center

Si desea establecer y configurar de forma manual la base de datos de DB2 para Application Center con el servidor de Apache Tomcat, utilice el procedimiento siguiente.

Antes de continuar, complete el procedimiento de configuración de la base de datos de DB2.

-

Añada el archivo JAR del controlador de DB2 JDBC.

Puede recuperar este archivo JAR de una de las siguientes maneras:

- Descárguelo de DB2 JDBC Driver Versions.

- U obténgalo desde el directorio db2_install_dir/java en el servidor de DB2) en $TOMCAT_HOME/lib.

-

Prepare una sentencia XML que define el origen de datos, tal como se muestra en el siguiente ejemplo de código.

<Resource auth="Container" driverClassName="com.ibm.db2.jcc.DB2Driver" name="jdbc/AppCenterDS" username="worklight" password="password" type="javax.sql.DataSource" url="jdbc:db2://server:50000/APPCNTR:currentSchema=APPSCHM;"/>El parámetro worklight después de username= es el nombre del usuario del sistema con acceso “CONNECT” a la base de datos de APPCNTR que ha creado anteriormente. El parámetro password después de password= es la contraseña de usuario. Si ha definido un nombre de usuario o una contraseña distintos, o ambos, sustituya estas entradas según corresponda.

DB2 impone límites en la longitud de nombres de usuario y contraseñas.

- Para sistemas UNIX y Linux: 8 caracteres

- Para Windows: 30 caracteres

-

Inserte esta sentencia en el archivo server.xml, tal como se indica en Configuración de Apache Tomcat for Application Center manualmente.

Configuración de la base de datos de Apache Derby manualmente para Application Center

Configure la base de datos de Apache Derby manualmente creando la base de datos y sus tablas y, a continuación, configurando el servidor de aplicaciones relevante para que utilice esta configuración de base de datos.

- Cree la base de datos y sus tablas. Este paso se describe en Configuración de la base de datos de Apache Derby manualmente para Application Center.

- Configure el servidor de aplicaciones para que utilice esta configuración de base de datos. Vaya a uno de los temas siguientes.

Ir a

- Configuración de la base de datos de Apache Derby manualmente para Application Center

- Configuración del perfil de Liberty para Derby manualmente para Application Center

- Configuración de WebSphere Application Server for Derby manualmente para Application Center

- Configuración de Apache Tomcat for Derby manualmente para Application Center

Configuración de la base de datos de Apache Derby manualmente para Application Center

Configure la base de datos de Apache Derby para Application Center creando el esquema de base de datos.

-

En la ubicación en la que desea que se cree la base de datos, ejecute ij.bat en sistemas Windows o ij.sh en sistemas UNIX y Linux.

Nota: El programa ij forma parte de Apache Derby. Si todavía no lo ha instalado, puede descargarlo de Apache Derby: Descargas.

Para ver las versiones soportadas de Apache Derby, consulte Requisitos del sistema.

El script muestra el número de versión de ij. -

En el indicador de mandatos, especifique los mandatos siguientes:

connect 'jdbc:derby:APPCNTR;user=APPCENTER;create=true'; run '<product_install_dir>/ApplicationCenter/databases/create-appcenter-derby.sql'; quit;

Configuración del perfil de Liberty para Derby manualmente para Application Center

Si desea establecer y configurar manualmente su base de datos Apache Derby para Application Center con el perfil de Liberty de WebSphere Application Server, utilice el procedimiento siguiente. Complete el procedimiento de configuración de base de datos de Apache Derby antes de continuar.

Configure el origen de datos en el archivo $LIBERTY_HOME/usr/servers/worklightServer/server.xml (worklightServer se puede sustituir en esta vía de acceso por el nombre del servidor) de la siguiente manera:

<!-- Declare the jar files for Derby access through JDBC. -->

<library id="derbyLib">

<fileset dir="C:/Drivers/derby" includes="derby.jar" />

</library>

<!-- Declare the IBM Application Center database. -->

<dataSource jndiName="jdbc/AppCenterDS" transactional="false" statementCacheSize="10">

<jdbcDriver libraryRef="derbyLib"

javax.sql.ConnectionPoolDataSource="org.apache.derby.jdbc.EmbeddedConnectionPoolDataSource40"/>

<properties.derby.embedded databaseName="DERBY_DATABASES_DIR/APPCNTR" user="APPCENTER"

shutdownDatabase="false" connectionAttributes="upgrade=true"/>

<connectionManager connectionTimeout="180"

maxPoolSize="10" minPoolSize="1"

reapTime="180" maxIdleTime="1800"

agedTimeout="7200" purgePolicy="EntirePool"/>

</dataSource>

Configuración de WebSphere Application Server for Derby manualmente para Application Center

Puede establecer y configurar la base de datos de Apache Derby manualmente para Application Center con WebSphere Application Server. Complete el procedimiento de configuración de base de datos de Apache Derby antes de continuar.

- Determine un directorio adecuado para el archivo JAR del controlador de JDBC en el directorio de instalación de WebSphere Application Server. Si este directorio no existe, créelo.

- Para un servidor autónomo, puede utilizar un directorio como por ejemplo was_install_dir/optionalLibraries/IBM/Worklight/derby.

- Para el despliegue a una célula ND de WebSphere Application Server, utilice was_install_dir/profiles/profile-name/config/cells/cell-name/Worklight/derby.

- Para el despliegue a un clúster ND de WebSphere Application Server, utilice was_install_dir/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/derby.

- Para el despliegue a un nodo ND de WebSphere Application Server, utilice was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/derby.

- Para el despliegue a un servidor ND de WebSphere Application Server, utilice was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/derby.

- Añada el archivo JAR de Derby desde product_install_dir/ApplicationCenter/tools/lib/derby.jar al directorio determinado en el paso 1.

- Configure el proveedor de JDBC.

- En la consola de WebSphere Application Server, pulse Recursos → JDBC → Proveedores de JDBC.

- Seleccione el ámbito adecuado desde el recuadro combinado Ámbito.

- Pulse Nuevo.

- Establezca Tipo de base de datos en Definido por el usuario.

- Establezca Nombre de implementación de clase en org.apache.derby.jdbc.EmbeddedConnectionPoolDataSource40.

- Establezca Nombre en Worklight - Derby JDBC Provider.

- Establezca Descripción en Derby JDBC provider for Worklight.

- Pulse Siguiente.

- Establezca la Vía de acceso de clases en el archivo JAR del directorio determinado en el paso 1, sustituyendo was_install_dir/profiles/profile-name por la referencia de variable de WebSphere Application Server ${USER_INSTALL_ROOT}.

- Pulse Finalizar.

- Cree el origen de datos para la base de datos de Worklight.

- En la consola de WebSphere Application Server, pulse Recursos → JDBC → Orígenes de datos.

- Seleccione el ámbito adecuado desde el recuadro combinado Ámbito.

- Pulse Nuevo.

- Establezca Nombre de origen de datos en Application Center Database.

- Establezca el nombre de JNDI en jdbc/AppCenterDS.

- Pulse Siguiente.

- Seleccione el JDBC Provider existente que se denomina Worklight - Derby JDBC Provider.

- Pulse Siguiente.

- Pulse Siguiente.

- Pulse Finalizar.

- Pulse Guardar.

- En la tabla, pulse el origen de datos de Application Center Database que ha creado.

- En Propiedades adicionales, pulse Propiedades personalizadas.

- Pulse databaseName.

- Establezca Valor en la vía de acceso a la base de datos de APPCNTR que se ha creado en Configuración de la base de datos de Apache Derby manualmente para Application Center.

- Pulse Aceptar.

- Pulse Guardar.

- En la parte superior de la página, pulse Application Center Database.

- En Propiedades adicionales, pulse Propiedades de origen de datos de WebSphere Application Server.

- Seleccione Origen de datos no transaccional.

- Pulse Aceptar.

- Pulse Guardar.

- En la tabla, seleccione el origen de datos de Application Center Database que ha creado.

- Opcional: Sólo si no se encuentra en la consola de un WebSphere Application Server Deployment Manager, pulse Conexión de prueba.

Configuración de Apache Tomcat for Derby manualmente para Application Center

Puede establecer y configurar su base de datos de Apache Derby manualmente para Application Center con el servidor de aplicaciones de Apache Tomcat. Complete el procedimiento de configuración de base de datos de Apache Derby antes de continuar.

- Añada el archivo JAR de Derby desde product_install_dir/ApplicationCenter/tools/lib/derby.jar al directorio $TOMCAT_HOME/lib.

-

Prepare una sentencia XML que define el origen de datos, tal como se muestra en el siguiente ejemplo de código.

<Resource auth="Container" driverClassName="org.apache.derby.jdbc.EmbeddedDriver" name="jdbc/AppCenterDS" username="APPCENTER" password="" type="javax.sql.DataSource" url="jdbc:derby:DERBY_DATABASES_DIR/APPCNTR"/> - Inserte esta sentencia en el archivo server.xml, tal como se indica en Configuración de Apache Tomcat for Application Center manualmente.

Configuración de la base de datos de MySQL manualmente para Application Center

Configure la base de datos de MySQL manualmente creando la base de datos y sus tablas, y, a continuación, configurando el servidor de aplicaciones relevante para utilizar esta configuración de base de datos.

- Cree la base de datos. Este paso se describe en Creación de la base de datos de MySQL para Application Center.

- Cree las tablas de la base de datos. Este paso se describe en Configuración de la base de datos de MySQL manualmente para Application Center.

- Realice la configuración específica del servidor de aplicaciones como se muestra en la lista siguiente.

Ir a

- Configuración de la base de datos de MySQL manualmente para Application Center

- Configuración del perfil de Liberty for MySQL manualmente para Application Center

- Configuración de WebSphere Application Server for MySQL manualmente para Application Center

- Configuración de Apache Tomcat for MySQL manualmente para Application Center

Configuración de la base de datos de MySQL manualmente para Application Center

Complete el procedimiento siguiente para configurar la base de datos de MySQL.

- Cree el esquema de base de datos.

- Ejecute un cliente de línea de mandatos de MySQL con la opción

-u root. - Especifique los mandatos siguientes:

CREATE DATABASE APPCNTR CHARACTER SET utf8 COLLATE utf8_general_ci; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'Worklight-host'IDENTIFIED BY 'worklight'; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'localhost' IDENTIFIED BY 'worklight'; FLUSH PRIVILEGES; USE APPCNTR; SOURCE product_install_dir/ApplicationCenter/databases/create-appcenter-mysql.sql;Donde worklight antes del signo “arroba” (@) es el nombre de usuario, worklight después de

IDENTIFIED BYes su contraseña, y Worklight-host es el nombre del host en el que se ejecuta IBM MobileFirst Foundation. - Ejecute un cliente de línea de mandatos de MySQL con la opción

-

Añada la propiedad siguiente a su archivo de opciones de MySQL: max_allowed_packet=256M.

Para obtener más información sobre los archivos de opciones, consulte la documentación de MySQL en MySQL. - Añada la propiedad siguiente a su archivo de opciones de MySQL: innodb_log_file_size = 250M

Para obtener más información sobre la propiedad innodb_log_file_size, consulte la documentación de MySQL, sección innodb_log_file_size.

Configuración del perfil de Liberty para MySQL manualmente para Application Center

Si desea establecer y configurar manualmente la base de datos de MySQL para Application Center con el perfil de Liberty de WebSphere Application Server, utilice el procedimiento siguiente. Complete el procedimiento de configuración de la base de datos de MySQL antes de continuar.

Nota: MySQL junto con el perfil de Liberty de WebSphere Application Server o el perfil completo de WebSphere Application Server no está clasificado como una configuración soportada. Para obtener más información, consulte WebSphere Application Server Support Statement. Puede utilizar IBM DB2 u otra base de datos soportada por WebSphere Application Server para que se beneficie de una configuración que está totalmente soportada por IBM Support.

- Añada el archivo JAR del controlador de MySQL JDBC en $LIBERTY_HOME/wlp/usr/shared/resources/mysql. Si dicho directorio no existe, créelo.

-

Configure el origen de datos en el archivo $LIBERTY_HOME/usr/servers/worklightServer/server.xml (worklightServer se puede sustituir en esta vía de acceso por el nombre del servidor) de la siguiente manera:

<!-- Declare the jar files for MySQL access through JDBC. --> <library id="MySQLLib"> <fileset dir="${shared.resource.dir}/mysql" includes="*.jar"/> </library> <!-- Declare the IBM Application Center database. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="MySQLLib"/> <properties databaseName="APPCNTR" serverName="mysqlserver" portNumber="3306" user="worklight" password="worklight"/> </dataSource>Donde worklight después de user= es el nombre de usuario, worklight después de password= es la contraseña del usuario y mysqlserver es el nombre de host del servidor de MySQL (por ejemplo, localhost, si se encuentra en la misma máquina).

- Puede cifrar la contraseña de base de datos con el programa securityUtility en

<liberty_install_dir>/bin.

Configuración de WebSphere Application Server for MySQL manualmente para Application Center

Si desea establecer y configurar manualmente la base de datos de MySQL para Application Center con WebSphere Application Server, utilice el procedimiento centro de aplicaciones. Complete el procedimiento de configuración de la base de datos de MySQL antes de continuar.

Nota: MySQL junto con el perfil de Liberty de WebSphere Application Server o el perfil completo de WebSphere Application Server no está clasificado como una configuración soportada. Para obtener más información, consulte WebSphere Application Server Support Statement. Le sugerimos que utilice IBM DB2 u otra base de datos soportada por WebSphere Application Server para beneficiarse de una configuración que está totalmente soportada por IBM Support.

- Determine un directorio adecuado para el archivo JAR del controlador de JDBC en el directorio de instalación de WebSphere Application Server.

- Para un servidor autónomo, puede utilizar un directorio como por ejemplo WAS_INSTALL_DIR/optionalLibraries/IBM/Worklight/mysql.

- Para el despliegue a una célula ND de WebSphere Application Server, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/Worklight/mysql.

- Para el despliegue a un clúster ND de WebSphere Application Server, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/mysql.

- Para el despliegue a un nodo ND de WebSphere Application Server, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/mysql.

- Para el despliegue a un servidor ND de WebSphere Application Server, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/mysql.

Si este directorio no existe, créelo.

- Añada el archivo JAR del controlador JDBC de MySQL descargado desde Descargar conector/J al directorio determinado en el paso 1.

- Configure el proveedor JDBC:

- En la consola de WebSphere Application Server, pulse Recursos → JDBC → Proveedores de JDBC.

- Seleccione el ámbito adecuado desde el recuadro combinado Ámbito.

- Pulse Nuevo.

- Cree un Proveedor de JDBC denominado MySQL.

- Establezca Tipo de base de datos en Definido por el usuario.

- Establezca Ámbito en Celda.

- Establezca Clase de implementación en com.mysql.jdbc.jdbc2.optional.MysqlConnectionPoolDataSource.

- Establezca Vía de acceso de clases de base de datos en el Archivo JAR en el directorio determinado en el paso 1, sustituyendo WAS_INSTALL_DIR/profiles/profile-name con la referencia de variable de WebSphere Application Server ${USER_INSTALL_ROOT}.

- Guarde los cambios.

- Cree un origen de datos para la base de datos de IBM Application Center:

- Pulse Recursos → JDBC → Orígenes de datos.

- Seleccione el ámbito adecuado desde el recuadro combinado Ámbito.

- Pulse Nuevo para crear un origen de datos.

- Escriba cualquier nombre (por ejemplo, Application Center Database).

- Establezca Nombre de JNDI en jdbc/AppCenterDS.

- Utilice el JDBC Provider MySQL existente, definido en el paso anterior.

- Establezca Ámbito en Nuevo.

- En el separador Configuración, seleccione Origen de datos no transaccional.

- Pulse Siguiente varias veces, dejando el resto de los valores como valores predeterminados.

- Guarde los cambios.

- Establezca las propiedades personalizadas del nuevo origen de datos.

- Seleccione el nuevo origen de datos.

- Pulse Propiedades personalizadas. Establezca las siguientes propiedades:

portNumber = 3306 relaxAutoCommit=true databaseName = APPCNTR serverName = the host name of the MySQL server user = the user name of the MySQL server password = the password associated with the user name - Establezca las propiedades personalizadas de WebSphere Application Server del nuevo origen de datos.

- En Recursos → JDBC → Orígenes de datos, seleccione el nuevo origen de datos.

- Pulse Propiedades de origen de datos de WebSphere Application Server.

- Seleccione Origen de datos no transaccional.

- Pulse Aceptar.

- Pulse Guardar.

Configuración de Apache Tomcat for MySQL manualmente para Application Center

Si desea establecer y configurar manualmente la base de datos de MySQL para Application Center con el servidor de Apache Tomcat, utilice el procedimiento siguiente. Complete el procedimiento de configuración de la base de datos de MySQL antes de continuar.

- Añada el archivo JAR de MySQL Connector/J al directorio $TOMCAT_HOME/lib.

- Prepare una sentencia XML que define el origen de datos, tal como se muestra en el siguiente ejemplo de código. Inserte esta sentencia en el archivo server.xml, tal como se indica en Configuración de Apache Tomcat for Application Center manualmente.

<Resource name="jdbc/AppCenterDS"

auth="Container"

type="javax.sql.DataSource"

maxActive="100"

maxIdle="30"

maxWait="10000"

username="worklight"

password="worklight"

driverClassName="com.mysql.jdbc.Driver"

url="jdbc:mysql://server:3306/APPCNTR"/>

Configuración de la base de datos de Oracle manualmente para Application Center

Configure la base de datos de Oracle manualmente creando la base de datos, creando las tablas de bases de datos y, a continuación, configurando el servidor de aplicaciones relevante para utilizar esta configuración de base de datos.

- Cree la base de datos. Este paso se describe en Creación de la base de datos de Oracle para Application Center.

- Cree las tablas de la base de datos. Este paso se describe en Configuración de la base de datos de Oracle manualmente para Application Center.

- Realice la configuración específica del servidor de aplicaciones como se muestra en la lista siguiente.

Ir a

- Configuración de la base de datos de Oracle manualmente para Application Center

- Configuración del perfil de Liberty para Oracle manualmente para Application Center

- Configuración de WebSphere Application Server for Oracle manualmente para Application Center

- Configuración de Apache Tomcat for Oracle manualmente para Application Center

Configuración de la base de datos de Oracle manualmente para Application Center

Complete el procedimiento siguiente para configurar la base de datos de Oracle.

-

Asegúrese de que disponga de al menos una base de datos de Oracle.

En muchas instalaciones de Oracle, la base de datos predeterminada tiene el SID (nombre) ORCL. Para obtener los mejores resultados, especifique Unicode (AL32UTF8) como el juego de caracteres de la base de datos.

Si la instalación de Oracle es en un sistema UNIX o Linux, asegúrese de que la base de datos se inicie la próxima vez que se reinicie la instalación de Oracle. Para este efecto, asegúrese de que la línea en /etc/oratab que se corresponde con la base de datos termina con una Y, no con una N.

- Cree el usuario APPCENTER, ya sea utilizando Oracle Database Control, o utilizando el intérprete de línea de mandatos Oracle SQLPlus.

- Para crear el usuario para la base de datos/esquema de Application Center, utilizando Oracle Database Control, haga lo siguiente:

- Conéctese como SYSDBA.

- Vaya a la página Usuarios.

- Pulse Servidor y, a continuación, Usuarios en la sección Seguridad.

- Cree un usuario, denominado APPCENTER con los siguientes atributos:

Perfil: DEFAULT Autenticación: contraseña Espacio de tabla predeterminado: USERS Espacio de tabla temporal: TEMP Estado: Desbloqueado Añadir privilegio del sistema: CREATE SESSION Añadir privilegio del sistema: CREATE SEQUENCE Añadir privilegio del sistema: CREATE TABLE Añadir cuota: Ilimitada para el espacio de tabla USERS -

Para crear el usuario utilizando Oracle SQLPlus, escriba los mandatos siguientes:

CONNECT SYSTEM/<SYSTEM_password>@ORCL CREATE USER APPCENTER IDENTIFIED BY password DEFAULT TABLESPACE USERS QUOTA UNLIMITED ON USERS; GRANT CREATE SESSION, CREATE SEQUENCE, CREATE TABLE TO APPCENTER; DISCONNECT;

- Para crear el usuario para la base de datos/esquema de Application Center, utilizando Oracle Database Control, haga lo siguiente:

- Cree las tablas para la base de datos de Application Center:

- Utilizando el intérprete de línea de mandatos de Oracle SQLPlus, cree las tablas para la base de datos de Application Center ejecutando el archivo create-appcenter-oracle.sql:

CONNECT APPCENTER/APPCENTER_password@ORCL @product_install_dir/ApplicationCenter/databases/create-appcenter-oracle.sql DISCONNECT; - Descargue y configure el controlador JDBC de Oracle:

- Descargue el controlador JDBC desde el sitio web de Oracle en Oracle: JDBC, SQLJ, Oracle JPublisher y Universal Connection Pool (UCP).

- Asegúrese de que el controlador JDBC de Oracle esté en la vía de acceso del sistema. El archivo de controlador es ojdbc6.jar.

Configuración del perfil de Liberty para Oracle manualmente para Application Center

Puede establecer y configurar la base de datos de Oracle manualmente para Application Center con el perfil de Liberty de WebSphere Application Server añadiendo el archivo JAR del controlador JDBC de Oracle. Antes de continuar, configure la base de datos de Oracle.

- Añada el archivo JAR del controlador JDBC de Oracle a $LIBERTY_HOME/wlp/usr/shared/resources/oracle. Si dicho directorio no existe, créelo.

-

Si está utilizando JNDI, configure los orígenes de datos en el archivo $LIBERTY_HOME/wlp/usr/servers/mobileFirstServer/server.xml, como se muestra en el siguiente ejemplo de código JNDI:

Nota: En esta vía de acceso, puede sustituir mobileFirstServer por el nombre del servidor.

<!-- Declare the jar files for Oracle access through JDBC. --> <library id="OracleLib"> <fileset dir="${shared.resource.dir}/oracle" includes="*.jar"/> </library> <!-- Declare the IBM Application Center database. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="OracleLib"/> <properties.oracle driverType="thin" serverName="oserver" portNumber="1521" databaseName="ORCL" user="APPCENTER" password="APPCENTER_password"/> </dataSource>Donde:

- APPCENTER después de user= es el nombre de usuario,

- APPCENTER_password después de password= es la contraseña de este usuario, y

- oserver es el nombre de host del servidor de Oracle (por ejemplo, localhost si se encuentra en la misma máquina).

Nota: Para obtener más información sobre cómo conectar el servidor de Liberty a la base de datos de Oracle con un nombre de servicio, o con un URL, consulte la documentación de WebSphere Application Server Liberty Core 8.5.5, sección properties.oracle.

- Puede cifrar la contraseña de base de datos con el programa securityUtility en liberty_install_dir/bin.

Configuración de WebSphere Application Server for Oracle manualmente para Application Center

Si desea establecer y configurar manualmente la base de datos de Oracle para Application Center con WebSphere Application Server, utilice el procedimiento siguiente. Complete el procedimiento de configuración de la base de datos de Oracle antes de continuar.

- Determine un directorio adecuado para el archivo JAR del controlador de JDBC en el directorio de instalación de WebSphere Application Server.

- Para un servidor autónomo, puede utilizar un directorio como por ejemplo WAS_INSTALL_DIR/optionalLibraries/IBM/Worklight/oracle.

- Para el despliegue a una célula ND de WebSphere Application Server, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/Worklight/oracle.

- Para el despliegue a un clúster ND de WebSphere Application Server, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/oracle.

- Para el despliegue a un nodo ND de WebSphere Application Server, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/oracle.

- Para el despliegue a un servidor ND de WebSphere Application Server, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/oracle.

Si este directorio no existe, créelo.

- Añada el archivo ojdbc6.jar de Oracle descargado desde JDBC y Universal Connection Pool (UCP) al directorio determinado en el paso 1.

- Configure el proveedor JDBC:

- En la consola de WebSphere Application Server, pulse Recursos → JDBC → Proveedores de JDBC.

- Seleccione el ámbito adecuado desde el recuadro combinado Ámbito.

- Pulse Nuevo.

-

Complete los campos Proveedor de JDBC tal como se indica en la tabla siguiente:

Campo Valor Databasetype Oracle Tipo de proveedor Controlador JDBC de Oracle Tipo de implementación Origen de datos de la agrupación de conexiones Nombre Controlador JDBC de Oracle - Pulse Siguiente.

- Establezca la vía de acceso de clases en el archivo JAR del directorio determinado en el paso 1, sustituyendo WAS_INSTALL_DIR/profiles/profile-name por la referencia de variable de WebSphere Application Server ${USER_INSTALL_ROOT}

- Pulse Siguiente.

El proveedor JDBC se ha creado.

- Cree un origen de datos para la base de datos de Worklight:

- Pulse Recursos → JDBC → Orígenes de datos.

- Seleccione el ámbito adecuado desde el recuadro combinado Ámbito.

- Pulse Nuevo.

- Establezca Nombre de origen de datos en Oracle JDBC Driver DataSource.

- Establezca Nombre de JNDI en jdbc/AppCenterDS.

- Pulse Siguiente.

- Pulse Seleccionar un proveedor JDBC existente y seleccione Controlador JDBC de Oracle en la lista.

- Pulse Siguiente.

- Establezca el valor URL en jdbc:oracle:thin:@oserver:1521:ORCL, donde oserver es el nombre de host del servidor de Oracle (por ejemplo, localhost, si se encuentra en la misma máquina).

- Pulse Siguiente dos veces.

- Pulse Recursos → JDBC → Orígenes de datos → Oracle JDBC Driver DataSource → Propiedades personalizadas.

- Establezca oracleLogPackageName en oracle.jdbc.driver.

- Establezca user = APPCENTER.

- Establezca password = APPCENTER_password.

- Pulse Aceptar y guarde los cambios.

- En Recursos → JDBC → Orígenes de datos, seleccione el nuevo origen de datos.

- Pulse Propiedades de origen de datos de WebSphere Application Server.

- Marque el recuadro de selección Origen de datos no transaccional.

- Pulse Aceptar.

- Pulse Guardar.

Configuración de Apache Tomcat for Oracle manualmente para Application Center

Si desea establecer y configurar manualmente la base de datos de Oracle para Application Center con el servidor de Apache Tomcat, utilice el siguiente procedimiento. Complete el procedimiento de configuración de la base de datos de Oracle antes de continuar.

- Añada el archivo JAR del controlador JDBC de Oracle en el directorio $TOMCAT_HOME/lib.

- Prepare una sentencia XML que define el origen de datos, tal como se muestra en el siguiente ejemplo de código. Inserte esta sentencia en el archivo server.xml, tal como se indica en Configuración de Apache Tomcat for Application Center manualmente

<Resource name="jdbc/AppCenterDS"

auth="Container"

type="javax.sql.DataSource"

driverClassName="oracle.jdbc.driver.OracleDriver"

url="jdbc:oracle:thin:@oserver:1521:ORCL"

username="APPCENTER"

password="APPCENTER_password"/>

Donde APPCENTER después de username= es el nombre del usuario del sistema con acceso “CONNECT” a la base de datos de APPCNTR que ha creado previamente, y APPCENTER_password después de password= es la contraseña de este usuario. Si ha definido un nombre de usuario distinto, o una contraseña distinta, o ambos, sustituya estos valores según corresponda.

Despliegue de los archivos WAR de Application Center y configuración del servidor de aplicaciones manualmente

El procedimiento para desplegar manualmente los archivos WAR de Application Center manualmente en un servidor de aplicaciones depende del tipo de aplicación que se vaya a configurar.

Estas instrucciones manuales presuponen que está familiarizado con el servidor de aplicaciones.

Nota: El uso del instalador de MobileFirst Server para instalar Application Center es más fiable que instalarlo manualmente, y debería utilizarse siempre que fuera posible.

Si prefiere utilizar el proceso manual, siga estos pasos para configurar el servidor de aplicaciones para Application Center. Debe desplegar los archivos appcenterconsole.war y applicationcenter.war en su Application Center. Los archivos se encuentran en product_install_dir/ApplicationCenter/console.

Ir a

- Configuración del perfil de Liberty para Application Center manualmente

- Configuración de WebSphere Application Server for Application Center manualmente

- Configuración de Apache Tomcat for Application Center manualmente

Configuración del perfil de Liberty para Application Center manualmente

Para configurar el perfil de Liberty de WebSphere Application Server manualmente para Application Center, debe modificar el archivo server.xml.

Además de modificaciones para las bases de datos que se describen en Instalación manual de Application Center, debe realizar las siguientes modificaciones en el archivo server.xml.

-

Asegúrese de que el elemento

<featureManager>contenga al menos los siguientes elementos de<feature>:<feature>jdbc-4.0</feature> <feature>appSecurity-2.0</feature> <feature>servlet-3.0</feature> <feature>usr:MFPDecoderFeature-1.0</feature> -

Añada las siguientes declaraciones para Application Center:

<!-- The directory with binaries of the 'aapt' program, from the Android SDK's platform-tools package. --> <jndiEntry jndiName="android.aapt.dir" value="product_install_dir/ApplicationCenter/tools/android-sdk"/> <!-- Declare the Application Center Console application. --> <application id="appcenterconsole" name="appcenterconsole" location="appcenterconsole.war" type="war"> <application-bnd> <security-role name="appcenteradmin"> <group name="appcentergroup"/> </security-role> </application-bnd> <classloader delegation="parentLast"> </classloader> </application> <!-- Declare the IBM Application Center Services application. --> <application id="applicationcenter" name="applicationcenter" location="applicationcenter.war" type="war"> <application-bnd> <security-role name="appcenteradmin"> <group name="appcentergroup"/> </security-role> </application-bnd> <classloader delegation="parentLast"> </classloader> </application> <!-- Declare the user registry for the IBM Application Center. --> <basicRegistry id="applicationcenter-registry" realm="ApplicationCenter"> <!-- The users defined here are members of group "appcentergroup", thus have role "appcenteradmin", and can therefore perform administrative tasks through the Application Center Console. --> <user name="appcenteradmin" password="admin"/> <user name="demo" password="demo"/> <group name="appcentergroup"> <member name="appcenteradmin"/> <member name="demo"/> </group> </basicRegistry>Los grupos y usuarios definidos en

basicRegistryson inicios de sesión de ejemplo que puede utilizar para probar Application Center. De forma similar, los grupos definidos en<security-role name="appcenteradmin">para la consola de Application Center y el servicio de Application Center son ejemplos. Para obtener más información sobre cómo modificar estos grupos, consulte Configuración de los roles de seguridad de Java EE en el perfil de Liberty de WebSphere Application Server. -

Si la base de datos es Oracle, añada el atributo commonLibraryRef al cargador de clases de la aplicación de servicio de Application Center.

... <classloader delegation="parentLast" commonLibraryRef="OracleLib"> ...El nombre de la referencia de biblioteca (

OracleLiben este ejemplo) debe ser el ID de la biblioteca que contiene el archivo JAR de JDBC. Este ID está declarado en el procedimiento documentado en Configuración del perfil de Liberty para Oracle manualmente para Application Center. - Copie los archivos WAR de Application Center a su servidor de Liberty.

-

En sistemas UNIX y Linux:

mkdir -p LIBERTY_HOME/wlp/usr/servers/server_name/apps cp product_install_dir/ApplicationCenter/console/*.war LIBERTY_HOME/wlp/usr/servers/server_name/apps/ -

En sistemas Windows:

mmkdir LIBERTY_HOME\wlp\usr\servers\server_name\apps copy /B product_install_dir\ApplicationCenter\console\appcenterconsole.war LIBERTY_HOME\wlp\usr\servers\server_name\apps\appcenterconsole.war copy /B product_install_dir\ApplicationCenter\console\applicationcenter.war LIBERTY_HOME\wlp\usr\servers\server_name\apps\applicationcenter.war

-

- Copie la característica de usuario de decodificador de contraseñas.

-

En sistemas UNIX y Linux:

mkdir -p LIBERTY_HOME/wlp/usr/extension/lib/features cp product_install_dir/features/com.ibm.websphere.crypto_1.0.0.jar LIBERTY_HOME/wlp/usr/extension/lib/ cp product_install_dir/features/MFPDecoderFeature-1.0.mf LIBERTY_HOME/wlp/usr/extension/lib/features/ -

En sistemas Windows:

mkdir LIBERTY_HOME\wlp\usr\extension\lib copy /B product_install_dir\features\com.ibm.websphere.crypto_1.0.0.jar LIBERTY_HOME\wlp\usr\extension\lib\com.ibm.websphere.crypto_1.0.0.jar mkdir LIBERTY_HOME\wlp\usr\extension\lib\features copy /B product_install_dir\features\MFPDecoderFeature-1.0.mf LIBERTY_HOME\wlp\usr\extension\lib\features\MFPDecoderFeature-1.0.mf

-

- Inicie el servidor de Liberty.

Configuración de WebSphere Application Server for Application Center manualmente

Para configurar WebSphere Application Server for Application Center manualmente, debe configurar variables, propiedades personalizadas, y políticas de carga de clases. Asegúrese de que exista un perfil de WebSphere Application Server.

- Inicie la sesión en la consola de administración de WebSphere Application Server para IBM MobileFirst Server.

- Habilite la seguridad de aplicaciones.

- Pulse Seguridad → Seguridad global.

- Asegúrese de que Habilitar seguridad administrativa esté seleccionado. La seguridad de aplicaciones sólo se puede habilitar si está habilitada la seguridad administrativa.

- Asegúrese de que Habilitar seguridad de aplicación esté seleccionado.

- Pulse Aceptar.

- Guarde los cambios.

Para obtener más información, consulte Habilitación de seguridad.

- Cree el origen de datos JDBC y el proveedor de Application Center. Consulte la sección apropiada en Instalación manual de Application Center.

- Instale el archivo WAR de la consola de Application Center.

- En función de la versión de WebSphere Application Server, pulse una de las siguientes opciones:

- Aplicaciones → Nuevo → Nueva aplicación empresarial

- Aplicaciones → Nueva aplicación → Nueva aplicación empresarial

- Vaya al directorio de instalación de MobileFirst Server mfserver_install_dir/ApplicationCenter/console.

- Seleccione appcenterconsole.war y pulse Siguiente.

- En la página ¿Cómo desea instalar la aplicación?, pulse Detallado y, a continuación, pulse Siguiente.

- En la página Advertencias de seguridad de la aplicación, pulse Continuar.

- Pulse Siguiente hasta que llegue a la página “Correlacionar raíces de contexto para módulos web”.

- En el campo Raíz de contexto, escriba /appcenterconsole.

- Pulse Siguiente hasta que llegue a la página “Correlacionar roles de seguridad para usuarios o grupos”.

- Seleccione todos los roles, pulse Correlacionar asuntos especiales y seleccione Todo lo autenticado en el dominio de la aplicación.

- Pulse Siguiente hasta que llegue a la página Resumen.

- Pulse Finalizar y guarde la configuración.

- En función de la versión de WebSphere Application Server, pulse una de las siguientes opciones:

- Configure las políticas de cargador de clases y, a continuación, inicie la aplicación:

- Pulse Aplicaciones → Tipos de aplicaciones → Aplicaciones empresariales de WebSphere.

- Desde la lista de aplicaciones, pulse appcenterconsole_war.

- En la sección Propiedades detalladas, pulse el enlace Carga de clase y detección de actualización.

- En el panel Orden de cargador de clases, pulse Clases cargadas con el cargador de clases locales en primer lugar (último padre).

- Pulse Aceptar.

- En la sección Módulos, pulse Gestionar módulos.

- En la lista de módulos, pulse ApplicationCenterConsole.

- En el panel Orden de cargador de clases, pulse Clases cargadas con el cargador de clases locales en primer lugar (último padre).

- Pulse Aceptar dos veces.

- Pulse Guardar.

- Seleccione appcenterconsole_war y pulse (Inicio).

- Instale el archivo WAR para los servicios de Application Center.

- En función de la versión de WebSphere Application Server, pulse una de las siguientes opciones:

- Aplicaciones → Nuevo → Nueva aplicación empresarial

- Aplicaciones → Nueva aplicación → Nueva aplicación empresarial

- Vaya al directorio de instalación de MobileFirst Server mfserver_install_dir/ApplicationCenter/console.

- Seleccione applicationcenter.war y pulse Siguiente.

- En la página ¿Cómo desea instalar la aplicación?, pulse Detallado y, a continuación, pulse Siguiente.

- En la página Advertencias de seguridad de la aplicación, pulse Continuar.

- Pulse Siguiente hasta que llegue a la página “Correlacionar referencias de recursos a recursos”.

- Pulse Navegador y seleccione el origen de datos con el nombre JNDI jdbc/AppCenterDS.

- Pulse Aplicar.

- En el campo Raíz de contexto, escriba /applicationcenter.

- Pulse Siguiente hasta que llegue a la página “Correlacionar roles de seguridad para usuarios o grupos”.

- Seleccione todos los roles, pulse Correlacionar asuntos especiales, y seleccione Todo lo autenticado en el dominio de la aplicación.

- Pulse Siguiente hasta que llegue a la página Resumen.

- Pulse Finalizar y guarde la configuración.

- En función de la versión de WebSphere Application Server, pulse una de las siguientes opciones:

- Repita el paso 5.

- Seleccione applicationcenter.war desde la lista de aplicaciones en los subpasos b y k.

- Seleccione ApplicationCenterServices en el subpaso g.

- Revise la política de cargador de clases del servidor: Dependiendo de la versión de WebSphere Application Server, pulse Servidores → Tipos de servidores → Servidores de aplicaciones o servidores → Tipos de servidores → Servidores de aplicaciones de WebSphere y, a continuación, seleccione el servidor.

- Si la política de cargador de clases se establece en Varios, no haga nada.

- Si la política de cargador de clases se establece en Única y Modalidad de carga de clases se establece en Clases cargadas con el cargador de clases locales en primer lugar (último padre), no haga nada.

- Si Política de cargador de clases se establece en Única y Modalidad de carga de clases se establece en Clases cargadas con el cargador de clases padre en primer lugar, establezca Política de cargador de clases en Varios y establezca la política de cargador de clases de todas las aplicaciones que no sean las aplicaciones MobileFirst en Clases cargadas con el cargador de clases padre en primer lugar.

-

Guarde la configuración.

- Configure una entrada de entorno JNDI para indicar el directorio con archivos binarios del programa aapt, desde el paquete de herramientas de la plataforma SDK de Android.

- Determine un directorio apropiado para los archivos binarios aapt en el directorio de instalación de WebSphere Application Server.

- Para un servidor autónomo, puede utilizar un directorio como WAS_INSTALL_DIR/optionalLibraries/IBM/mobilefirst/android-sdk.

- Para el despliegue en una célula de WebSphere Application Server Network Deployment, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/mobilefirst/android-sdk.

- Para el despliegue en un clúster de WebSphere Application Server Network Deployment, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/mobilefirst/android-sdk.

- Para el despliegue en un nodo de WebSphere Application Server Network Deployment, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/mobilefirst/android-sdk.

- Para el despliegue en un servidor de WebSphere Application Server Network Deployment, utilice WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/mobilefirst/android-sdk.

- Copie el directorio product_install_dir/ApplicationCenter/tools/android-sdk en el directorio que ha determinado en el Subpaso a.

- Para WebSphere Application Server Network Deployment, pulse Administración del sistema → Nodos, seleccione los nodos y pulse Sincronización completa.

- Configure la entrada de entorno (propiedad JNDI) android.aapt.dir, y establezca su valor en el directorio que ha determinado en el Subpaso a. El perfil WAS_INSTALL_DIR/profiles/profile-name se sustituye por la referencia de variable de WebSphere Application Server ${USER_INSTALL_ROOT}.

- Determine un directorio apropiado para los archivos binarios aapt en el directorio de instalación de WebSphere Application Server.

Ahora puede acceder a Application Center en http://<server>:<port>/appcenterconsole, donde el servidor es el nombre de host del servidor y el puerto es el número de puerto (de forma predeterminada, 9080).

Configuración de Apache Tomcat for Application Center manualmente

Para configurar Apache Tomcat for Application Center manualmente, debe copiar los archivos JAR y WAR en Tomcat, añadir controladores de base de datos, editar el archivo server.xml y, a continuación, iniciar Tomcat.

- Añada los controladores de base de datos al directorio lib de Tomcat. Consulte las instrucciones para DBMS apropiado en Instalación manual de Application Center.

- Edite tomcat_install_dir/conf/server.xml.

- Descomente el elemento siguiente, que está inicialmente comentado:

<Valve className="org.apache.catalina.authenticator.SingleSignOn" />. -

Declare la consola de Application Center y las aplicaciones de servicios y un registro de usuarios: