IBM MobileFirst Foundation Application Center のインストールおよび構成

improve this page | report issue概説

Application Center を MobileFirst Server インストールの一部としてインストールします。 インストールは、次のいずれかの方法で行うことができます。

- IBM Installation Manager を使用したインストール

- Ant タスクを使用したインストール

- 手動インストール

MobileFirst Server を Application Center と共にインストールする前に、オプションで、好みのデータベースを作成することができます。

任意の Web アプリケーション・サーバーに Application Center をインストールした後、実行が必要な追加構成があります。 詳しくは、インストール後の Application Center の構成を参照してください。 インストーラーで手動セットアップを選択する場合、使用するサーバーの資料を参照してください。

注: Application Center を使用して iOS デバイスにアプリケーションをインストールすることを予定している場合は、最初に、SSL を使用して Application Center サーバーを構成する必要があります。

インストールされるファイルおよびツールのリストについては、MobileFirst Server の配布構造を参照してください。

ジャンプ先

- IBM Installation Manager を使用した Application Center のインストール

- Ant タスクを使用した Application Center のインストール

- Application Center の手動インストール

- インストール後の Application Center の構成

IBM Installation Manager を使用した Application Center のインストール

IBM Installation Manager を使用して、Application Center をインストールし、そのデータベースを作成し、それをアプリケーション・サーバーにデプロイすることができます。

始める前に、IBM Installation Manager を実行するユーザーが、ファイル・システムの前提条件に記述された特権を持っていることを検証します。

IBM Installation Manager を使用して IBM Application Center をインストールするには、以下のステップを実行します。

- オプション: 次のオプションのデータベース作成の説明に従って、Application Center のデータベースを手動で作成できます。 IBM Installation Manager は、デフォルトの設定値を使用して Application Center のデータベースを自動的に作成できます。

- IBM Installation Manager の実行の説明に従って、IBM Installation Manager を実行します。

- 「IBM Application Center をインストールしますか」という質問に「はい」と応答します。

ジャンプ先

- オプションのデータベース作成

- WebSphere Application Server Network Deployment への Application Center のインストール

- インストールの完了

- IBM Installation Manager によって Application Center 用に作成されるデフォルトのログインおよびパスワード

オプションのデータベース作成

MobileFirst Server インストーラーを実行する時に Application Center をインストールするオプションをアクティブにしたい場合、Application Center が必要とする表を作成できる特定のデータベース・アクセス権限を持っている必要があります。

十分なデータベース管理資格情報を持っていて、インストーラーからプロンプトが出されたときに管理者ユーザー名とパスワードを入力した場合、インストーラーがユーザーに代わってデータベースを作成することができます。 それ以外の場合、データベース管理者に、必要なデータベースの作成を依頼する必要があります。 データベースは、MobileFirst Server インストーラーを開始する前に作成する必要があります。

以下のトピックでは、サポートされているデータベース管理システムでの手順が説明されています。

ジャンプ先

- Application Center 用の DB2 データベースの作成

- Application Center 用の MySQL データベースの作成

- Application Center 用の Oracle データベースの作成

Application Center 用の DB2 データベースの作成

IBM MobileFirst Foundation のインストール中、インストーラーによって自動的に Application Center データベースを作成することができます。

DB2 SYSADM または SYSCTRL 権限を持つデータベース・サーバー上のユーザー・アカウントの名前とパスワードを入力し、かつ、そのアカウントが SSH を介してアクセス可能である場合、ユーザーに代わってインストーラーが Application Center データベースを作成できます。 それ以外の場合は、データベース管理者が Application Center データベースを作成できます。 詳細情報については、DB2 ソリューションのユーザー資料を参照してください。

手動でデータベースを作成する場合は、データベース名 (ここでは APPCNTR) とパスワードを、任意のデータベース名およびパスワードで置き換えることができます。

重要: データベースおよびユーザーを異なる名前にしたり、異なるパスワードを設定したりすることができますが、適切なデータベース名、ユーザー名、およびパスワードを DB2 データベース・セットアップ全体を通して正しく入力するように注意してください。 DB2 では、すべてのプラットフォームでデータベース名の長さが 8 文字までという制限があり、また、ユーザー名とパスワードの長さが、UNIX および Linux システムでは 8 文字まで、Windows では 30 文字までという制限があります。

-

ご使用のオペレーティング・システムに合った適切なコマンドを使用して、例えば wluser という名前のシステム・ユーザーを DB2 管理グループ (例えば DB2USERS) 内に作成します。 それにパスワード (例えば wluser) を付与します。 複数の IBM MobileFirst Server インスタンスが同じデータベースに接続するようにする場合は、接続ごとに異なるユーザー名を使用してください。 各データベース・ユーザーは別々のデフォルト・スキーマを持ちます。 データベース・ユーザーについて詳しくは、DB2 資料およびオペレーティング・システムの資料を参照してください。

-

SYSADM または SYSCTRL 権限を持つユーザーで DB2 コマンド・ライン・プロセッサーを開きます。

- Windows システムでは、「開始 (Start)」→「IBM DB2」→「コマンド・ライン・プロセッサー (Command Line Processor)」とクリックします。

- Linux システムまたは UNIX システムでは、~/sqllib/bin にナビゲートし、

./db2と入力します。 -

Application Center データベースを作成するため、データベース・マネージャーおよび SQL ステートメントを以下の例のように入力します。その際、ユーザー名 wluser を、選択したユーザー名で置き換えます。

CREATE DATABASE APPCNTR COLLATE USING SYSTEM PAGESIZE 32768 CONNECT TO APPCNTR GRANT CONNECT ON DATABASE TO USER wluser DISCONNECT APPCNTR QUIT

-

インストーラーは、特定の 1 つのスキーマに Application Center 用のデータベース表およびオブジェクトを作成できます。 これによって、Application Center 用と MobileFirst プロジェクト用に同じデータベースを使用することが可能になります。 ステップ 1 で作成したユーザーに IMPLICIT_SCHEMA 権限が付与されている場合 (ステップ 2 のデータベース作成スクリプトでのデフォルト)、これ以上の操作は不要です。 ユーザーに IMPLICIT_SCHEMA 権限がない場合、Application Center データベース表およびオブジェクト用のスキーマを作成する必要があります。

Application Center 用の MySQL データベースの作成

MobileFirst のインストール中、インストーラーによって自動的に Application Center データベースを作成することができます。

スーパーユーザー・アカウントのユーザー名とパスワードを入力すると、ユーザーに代わってインストーラーがデータベースを作成できます。 詳しくは、ご使用の MySQL データベース・サーバーでの Securing the Initial MySQL Account を参照してください。 データベース管理者がデータベースを作成することもできます。 手動でデータベースを作成する場合は、データベース名 (ここでは APPCNTR) およびパスワードを、任意のデータベース名およびパスワードで置き換えることができます。 UNIX では MySQL データベース名は大/小文字の区別があることに注意してください。

- MySQL コマンド・ライン・ツールを開始します。

-

以下のコマンドを入力します。

CREATE DATABASE APPCNTR CHARACTER SET utf8 COLLATE utf8_general_ci; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'Worklight-host' IDENTIFIED BY 'password'; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'localhost' IDENTIFIED BY 'password'; FLUSH PRIVILEGES;上記の Worklight-host は、IBM MobileFirst Foundation が稼働するホストの名前に置換する必要があります。

Application Center 用の Oracle データベースの作成

インストール中に、ユーザーに代わってインストーラーが Application Center データベース (Oracle 12c データベース・タイプを除く) を作成するか、または既存データベース内にユーザーおよびスキーマを作成することができます。

データベース・サーバー上の Oracle 管理者の名前とパスワードを入力し、かつ、そのアカウントが SSH を介してアクセス可能である場合、インストーラーが、データベース (Oracle 12c データベース・タイプを除く) を作成するか、または既存データベース内にユーザーおよびスキーマを作成できます。 それ以外の場合は、データベース管理者が、データベースまたはユーザーおよびスキーマを作成できます。 手動でデータベースまたはユーザーを作成する場合は、データベース名、ユーザー名、およびパスワードを、自分で選んだものに置き換えることができます。 Oracle ユーザー名に小文字を使用すると問題が起こる可能性があることに注意してください。

- ORCL という名前のデータベースがまだない場合、 Oracle Database Configuration Assistant (DBCA) を使用し、ウィザードのステップに従って、ORCL という名前の新しい汎用データベースを作成します。

- グローバル・データベース名 ORCL_your_domain、およびシステム ID (SID) ORCL を使用します。

- 最初にユーザー・アカウントを作成する必要があるため、「データベース・コンテンツ (Database Content)」ステップの 「カスタム・スクリプト (Custom Scripts)」タブで、SQL スクリプトを実行しないでください。

- 「初期化パラメーター (Initialization Parameters)」ステップの 「キャラクタ・セット (Character Sets)」タブで、「Unicode (AL32UTF8) 文字セットおよび UTF8 - Unicode 3.0 UTF-8 国別文字セットを使用」を選択します。

- デフォルト値を受け入れてプロシージャーを完了します。

- Oracle Database Control を使用するか、または Oracle SQLPlus コマンド・ライン・インタープリターを使用して、データベース・ユーザーを作成します。

- Oracle Database Control を使用する場合、次のようにします。

- SYSDBA として接続します。

- 「ユーザー (Users)」ページに進みます。「サーバー (Server)」をクリックし、「セキュリティー (Security)」セクションで「ユーザー (Users)」をクリックします。

- 例えば APPCENTER という名前のユーザーを作成します。 複数の IBM MobileFirst Server インスタンスを、ステップ 1 で作成した同じ汎用データベースに接続する場合は、接続ごとに異なるユーザー名を使用してください。 各データベース・ユーザーは別々のデフォルト・スキーマを持ちます。

- 以下の属性を割り当てます。

- Profile: DEFAULT

- Authentication: password

- Default tablespace: USERS

- Temporary tablespace: TEMP

- Status: Unlocked

- Add system privilege: CREATE SESSION

- Add system privilege: CREATE SEQUENCE

- Add system privilege: CREATE TABLE

- Add quota: Unlimited for tablespace USERS

-

Oracle SQLPlus コマンド・ライン・インタープリターを使用する場合、次のようにします。

以下の例に示されたコマンドは、データベース用の APPCENTER という名前のユーザーを作成します。CONNECT SYSTEM/<SYSTEM_password>@ORCL CREATE USER APPCENTER IDENTIFIED BY password DEFAULT TABLESPACE USERS QUOTA UNLIMITED ON USERS; GRANT CREATE SESSION, CREATE SEQUENCE, CREATE TABLE TO APPCENTER; DISCONNECT;

- Oracle Database Control を使用する場合、次のようにします。

WebSphere Application Server Network Deployment への Application Center のインストール

Application Center を WebSphere Application Server Network Deployment サーバーのセットにインストールするには、デプロイメント・マネージャーが稼働しているマシン上で IBM Installation Manager を実行します。

- データベース・タイプを指定するよう IBM Installation Manager からプロンプトが出されたら、「Apache Derby」以外のオプションを選択します。 IBM MobileFirst Foundation では、Apache Derby は組み込みモードのみでサポートされ、この選択は、WebSphere Application Server Network Deployment を使用したデプロイメントとは両立しません。

-

WebSphere Application Server インストール・ディレクトリーを指定するインストーラー・パネルで、デプロイメント・マネージャー・プロファイルを選択します。

重要: アプリケーション・サーバー・プロファイルを選択した後に管理対象サーバーを 1 つ選択することはしないでください。これを行うと、デプロイメント・マネージャーが稼働しているマシンにインストールするか、別のマシンにインストールするかに関わらず、デプロイメント・マネージャーがサーバーの構成を上書きすることになります。

-

Application Center のインストール先に応じて、必要な有効範囲を選択します。 選択可能な有効範囲は以下の表のとおりです。

有効範囲 説明 セル セルのすべてのアプリケーション・サーバーに Application Center がインストールされます。 クラスター 指定したクラスターのすべてのアプリケーション・サーバーに Application Center がインストールされます。 ノード (クラスターを除外) クラスターに含まれていない、指定したノードのすべてのアプリケーション・サーバーに Application Center がインストールされます。 サーバー クラスターに含まれていない、指定したサーバーに Application Center がインストールされます。 - 次のインストールの完了に記述されている手順に従って、ターゲット・サーバーを再始動します。

インストールは、指定した有効範囲内にあるサーバー・セットの外側には影響しません。 JDBC プロバイダーおよび JDBC データ・ソースは、指定した有効範囲で定義されます。 有効範囲がセル全体であるエンティティー (アプリケーションと、DB2 の場合は認証別名) の名前には、各エンティティーを一意に識別できるようにするための接尾部が付きます。 したがって、Application Center を複数の異なる構成にインストールすることができ、異なるバージョンの Application Center を同一セルの別々のクラスターにインストールすることさえ可能です。

注: JDBC ドライバーは指定されたアプリケーション・サーバーのセットにのみインストールされるため、デプロイメント・マネージャーの WebSphere Application Server 管理コンソールでの JDBC データ・ソースに対する「接続のテスト (Test Connection)」ボタンは機能しないことがあります。

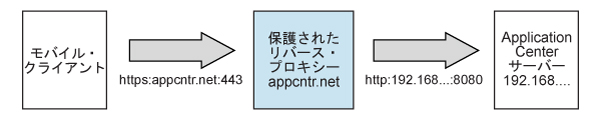

フロントエンド HTTP サーバーを使用する場合、パブリック URL も構成する必要があります。

インストールの完了

インストールが完了したら、場合によっては Web アプリケーション・サーバーを再始動する必要があります。

以下の場合は、Web アプリケーション・サーバーを再始動する必要があります。

- データベース・タイプとして DB2 を使用して WebSphere Application Server を使用している場合。

- WebSphere Application Server を使用しており、IBM MobileFirst Application Center または MobileFirst Server をインストールする前にアプリケーション・セキュリティーを有効にせずに WebSphere Application Server を開いた場合。

MobileFirst インストーラーは、Application Center をインストールするために、WebSphere Application Server のアプリケーション・セキュリティーをアクティブにする必要があります (まだアクティブになっていない場合)。 その後、このアクティブ化を有効にするため、MobileFirst Server のインストールが完了した後にアプリケーション・サーバーを再始動します。

- WebSphere Application Server Liberty または Apache Tomcat を使用している場合。

- 前のバージョンの MobileFirst Server からアップグレードした後。

WebSphere Application Server Network Deployment を使用していて、デプロイメント・マネージャーを介したインストールを選択した場合は、次の項目が当てはまります。

- インストール中に稼働していた、MobileFirst Server Web アプリケーションがインストールされているサーバーを再始動する必要があります。

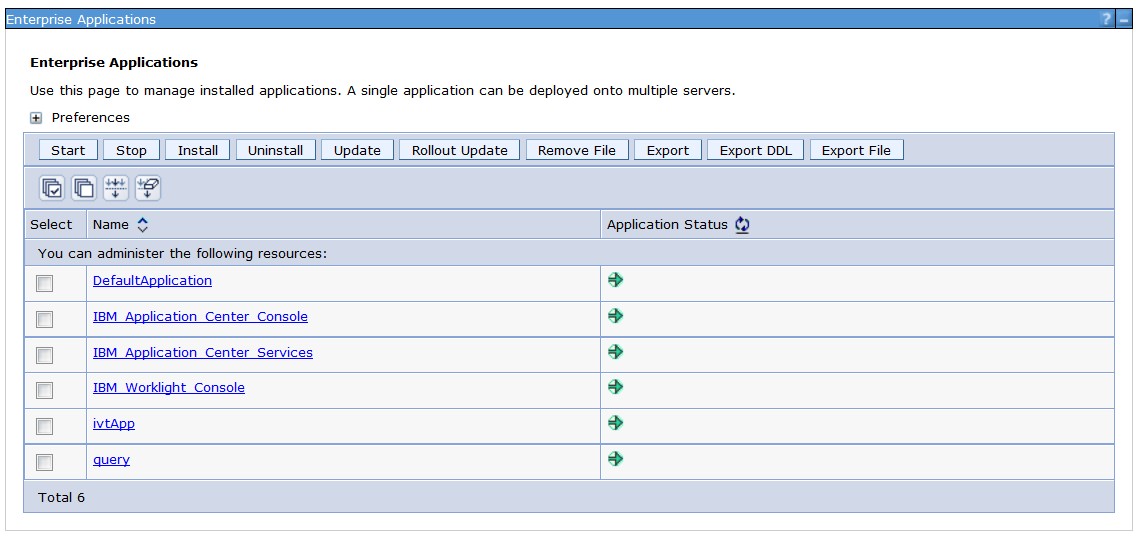

これらのサーバーをデプロイメント・マネージャー・コンソールを使用して再始動するには、「アプリケーション (Applications)」→「アプリケーション・タイプ (Application Types)」→「WebSphere エンタープライズ・アプリケーション (WebSphere enterprise applications)」→「IBM_Application_Center_Services」→「ターゲット固有のアプリケーション状況 (Target specific application status)」と選択します。

- デプロイメント・マネージャーおよびノード・エージェントの再始動は不要です。

注: Application Center のみがアプリケーション・サーバーにインストールされます。

IBM Installation Manager によって Application Center 用に作成されるデフォルトのログインおよびパスワード

IBM Installation Manager は、アプリケーション・サーバーに基づいて、Application Center 用のログインをデフォルトで作成します。 これらのログインを使用して、Application Center をテストできます。

WebSphere Application Server フル・プロファイル

ログイン appcenteradmin は、インストール時に生成され、表示されるパスワードで作成されます。

アプリケーション・レルム内で認証されたすべてのユーザーには、appcenteradmin ロールへのアクセスも許可されます。 これは、特に WebSphere Application Server に単一のセキュリティー・ドメインが構成されている場合、実稼働環境での使用を意図したものではありません。

これらのログインの変更方法について詳しくは、WebSphere Application Server フル・プロファイル上の Java EE セキュリティー・ロールの構成を参照してください。

WebSphere Application Server Liberty プロファイル

- ログイン demo は、パスワード demo で、basicRegistry 内に作成されます。

- ログイン appcenteradmin は、パスワード admin で、basicRegistry 内に作成されます。

これらのログインの変更方法について詳しくは、WebSphere Application Server Liberty プロファイル上の Java EE セキュリティー・ロールの構成を参照してください。

Apache Tomcat

- ログイン demo は、パスワード demo で作成されます。

- ログイン guest は、パスワード guest で作成されます。

- ログイン appcenteradmin は、パスワード admin で作成されます。

これらのログインの変更方法について詳しくは、Apache Tomcat 上での Java EE セキュリティー・ロールの構成を参照してください。

Ant タスクを使用した Application Center のインストール

Application Center のインストールに使用できる Ant タスクについて学習します。

ジャンプ先

Ant タスクを使用した Application Center データベースの作成および構成

データベースを手動で作成しなかった場合は、Ant タスクを使用して Application Center 用のデータベースを作成し、構成することができます。 データベースが既に存在する場合は、Ant タスクでの構成ステップのみを実行することができます。

開始する前に、データベース管理システム (DBMS) がデータベース・サーバーにインストール済みであり、実行中であることを確認してください。このサーバーは、同じコンピューター上にあっても、別のコンピューター上にあってもかまいません。

Application Center の Ant タスクは、MobileFirst Server の配布の ApplicationCenter/configuration-samples ディレクトリー内にあります。

MobileFirst Server がインストールされていないコンピューターから Ant タスクを開始する場合は、以下のファイルをそのコンピューターにコピーする必要があります。

- ライブラリー mf_server_install_dir/MobileFirstServer/mfp-ant-deployer.jar

- Android SDK プラットフォーム・ツール・パッケージの、aapt プログラムのバイナリー・ファイルが入ったディレクトリー: mf_server_install_dir/ApplicationCenter/tools/android-sdk

- mf_server_install_dir/ApplicationCenter/configuration-samples 内の Ant サンプル・ファイル

注: mf_server_install_dir プレースホルダーは、MobileFirst Server をインストールしたディレクトリーを表します。

オプションのデータベース作成の説明に従ってデータベースを手動で作成しなかった場合には、次のステップ 1 から 3 を実行してください。 データベースが既に存在する場合は、データベース表のみを作成する必要があります。 次のステップ 4 から 7 を実行してください。

-

DBMS に対応したサンプル Ant ファイルをコピーします。 データベースを作成するためのファイルは、以下のパターンに従って命名されます。

create-appcenter-database-<dbms>.xml - Ant ファイルを編集し、ファイルの先頭にあるプレースホルダー値をプロパティーに置き換えます。

-

以下のコマンドを実行して、Application Center データベースを作成します。

ant -f create-appcenter-database-<dbms>.xml databasesAnt コマンドは、mf_server_install_dir/shortcuts にあります。

データベースが既に存在する場合は、以下のステップを実行して、データベース表のみを作成する必要があります。

-

アプリケーション・サーバーと DBMS の両方に対応したサンプル Ant ファイルをコピーします。 既存のデータベースを構成するためのファイルは次のパターンに従って命名されます。

configure-appcenter-<appServer>-<dbms>.xml - Ant ファイルを編集し、ファイルの先頭にあるプレースホルダー値をプロパティーに置き換えます。

-

以下のコマンドを実行して、データベースを構成します。

ant -f configure-appcenter-<appServer>-<dbms>.xml databasesAnt コマンドは、mf_server_install_dir/shortcuts にあります。

- Ant ファイルを保存します。 後でフィックスパックの適用時やアップグレードの実行時に、これが必要になる可能性があります。

パスワードを保存したくない場合は、対話プロンプトのために「****」(12 個のアスタリスク) でそれを置き換えることができます。

Ant タスクを使用した Application Center コンソールおよびサービスのデプロイ

Ant タスクを使用して Application Center コンソールおよびサービスをアプリケーション・サーバーにデプロイし、Application Center で使用するデータ・ソース、プロパティー、およびデータベース・ドライバーを構成します。

始める前に

- 『Ant タスクを使用した Application Center データベースの作成および構成』の手順を完了します。

-

アプリケーション・サーバー、または WebSphere Application Server Network Deployment 用の Network Deployment Manager がインストールされているコンピューターで Ant タスクを実行する必要があります。 MobileFirst Server がインストールされていないコンピューターから Ant タスクを開始する場合は、以下のファイルおよびディレクトリーをそのコンピューターにコピーする必要があります。

- ライブラリー mf_server_install_dir/MobileFirstServer/mfp-ant-deployer.jar

- mf_server_install_dir/ApplicationCenter/console 内の Web アプリケーション (WAR および EAR ファイル)

- Android SDK プラットフォーム・ツール・パッケージの、aapt プログラムのバイナリー・ファイルが入ったディレクトリー: mf_server_install_dir/ApplicationCenter/tools/android-sdk

- mf_server_install_dir/ApplicationCenter/configuration-samples 内の Ant サンプル・ファイル

注: mf_server_install_dir プレースホルダーは、MobileFirst Server をインストールしたディレクトリーを表します。

-

アプリケーション・サーバーと DBMS の両方に対応した Ant ファイルをコピーします。 Application Center を構成するためのファイルは、以下のパターンに従って命名されます。

configure-appcenter-<appserver>-<dbms>.xml - Ant ファイルを編集し、ファイルの先頭にあるプレースホルダー値をプロパティーに置き換えます。

-

以下のコマンドを実行して、Application Center コンソールおよびサービスをアプリケーション・サーバーにデプロイします。

ant -f configure-appcenter-<appserver>-<dbms>.xml installAnt コマンドは、mf_server_install_dir/shortcuts にあります。

注: これらの Ant ファイルを使用すると、以下の操作も行うことができます。

- Application Center のアンインストール (ターゲットは uninstall)。

- Application Center の更新 (フィックスパックを適用するためのターゲットは minimal-update)。

- Ant ファイルを保存します。 後でフィックスパックの適用時やアップグレードの実行時に、これが必要になる可能性があります。 パスワードを保存したくない場合は、対話プロンプトのために「****」(12 個のアスタリスク) でそれを置き換えることができます。

-

WebSphere Application Server Liberty プロファイルまたは Apache Tomcat にインストールした場合、aapt プログラムがすべてのユーザーで実行可能であることを確認してください。 必要に応じて、適切なユーザー権限を設定してください。 例えば、UNIX / Linux システムでは、以下のようにします。

chmod a+x mf_server_install_dir/ApplicationCenter/tools/android-sdk/*/aapt*

Application Center の手動インストール

MobileFirst Server が、そのインストール中に指定されたデータベースまたはスキーマとは異なるデータベースまたはスキーマを使用するには再構成が必要です。 この再構成は、データベースのタイプおよびアプリケーション・サーバーの種類によって異なります。

Apache Tomcat 以外のアプリケーション・サーバーでは、Application Center を 2 つの WAR ファイルまたは 1 つの EAR ファイルからデプロイできます。

制約事項: MobileFirst Server をインストールする一環として IBM Installation Manager を使用して Application Center をインストールするか、あるいは手動でインストールするかにかかわらず、 Application Center の「ローリング・アップデート」はサポートされないことを覚えておいてください。 つまり、同じデータベースで作動する 2 つのバージョンの Application Center (例えば、V5.0.6 と V6.0.0) をインストールすることはできません。

ジャンプ先

- Application Center 用の DB2 データベースの手動構成

- Application Center 用の Apache Derby データベースの手動構成

- Application Center 用の MySQL データベースの手動構成

- Application Center 用の Oracle データベースの手動構成

- 手動での Application Center WAR ファイルのデプロイおよびアプリケーション・サーバーの構成

- 手動での Application Center EAR ファイルのデプロイおよびアプリケーション・サーバーの構成

Application Center 用の DB2 データベースの手動構成

DB2 データベースを手動で構成するには、データベースを作成し、データベース表を作成し、その後で、関連するアプリケーション・サーバーをこのデータベース・セットアップを使用するように構成します。

- データベースを作成します。 このステップは、Application Center 用の DB2 データベースの作成に記述されています。

- データベース内に表を作成します。 このステップは、Application Center 用の DB2 データベースの手動セットアップに記述されています。

- 以下のリストに示されているように、アプリケーション・サーバー固有のセットアップを実行します。

ジャンプ先

- Application Center 用の DB2 データベースの手動セットアップ

- Application Center 用の DB2 のための Liberty プロファイルの手動構成

- Application Center 用の DB2 のための WebSphere Application Server の手動構成

- Application Center 用の DB2 のための Apache Tomcat の手動構成

Application Center 用の DB2 データベースの手動セットアップ

データベース・スキーマを作成することによって、Application Center 用の DB2 データベースをセットアップします。

- ご使用のオペレーティング・システムに合った適切なコマンドを使用して、worklight という名前のシステム・ユーザーを DB2 管理グループ (例えば DB2USERS) 内に作成します。 それにパスワード worklight を付与します。 詳しくは、DB2 資料およびオペレーティング・システムの資料を参照してください。

重要: ユーザーを異なる名前にしたり、異なるパスワードを設定したりすることができますが、適切なユーザー名およびパスワードを DB2 データベース・セットアップ全体を通して正しく入力するように注意してください。 DB2 では、ユーザー名とパスワードの長さが、UNIX および Linux システムの場合は 8 文字まで、Windows の場合は 30 文字までという制限があります。

- SYSADM または SYSCTRL 権限を持つユーザーで DB2 コマンド・ライン・プロセッサーを開きます。

- Windows システムでは、「開始 (Start)」→「IBM DB2」→「コマンド・ライン・プロセッサー (Command Line Processor)」とクリックします。

- Linux システムまたは UNIX システムでは、~/sqllib/bin に移動し、

./db2と入力します。

-

以下のデータベース・マネージャーおよび SQL ステートメントを入力して、APPCNTR という名前のデータベースを作成します。

CREATE DATABASE APPCNTR COLLATE USING SYSTEM PAGESIZE 32768 CONNECT TO APPCNTR GRANT CONNECT ON DATABASE TO USER worklight QUIT -

以下のコマンドを使用して DB2 を実行し、APPCNTR 表を APPSCHM という名前のスキーマ内に作成します (スキーマの名前は変更できます)。 このコマンドは、ステップ 3 で定義したものと互換のページ・サイズを持つ既存のデータベースで実行できます。

db2 CONNECT TO APPCNTR db2 SET CURRENT SCHEMA = 'APPSCHM' db2 -vf product_install_dir/ApplicationCenter/databases/create-appcenter-db2.sql -t

Application Center 用の DB2 のための Liberty プロファイルの手動構成

WebSphere Application Server Liberty プロファイルで、Application Center 用に手動で DB2 データベースのセットアップと構成を行うことができます。

先に進む前に DB2 データベースのセットアップ手順を実行します。

-

DB2 JDBC ドライバー JAR ファイルを $LIBERTY_HOME/wlp/usr/shared/resources/db2 に追加します。

このディレクトリーが存在しない場合は、作成してください。 このファイルは、以下の 2 つの方法のいずれかで取得できます。

- DB2 JDBC Driver Versions からダウンロードする。

- DB2 サーバー・ディレクトリーの db2_install_dir/java から取り出す。

-

以下のように、$LIBERTY_HOME/wlp/usr/servers/worklightServer/server.xml ファイル内でデータ・ソースを構成します。

このパスに含まれている worklightServer は、ご使用のサーバーの名前に置き換えてかまいません。

<library id="DB2Lib"> <fileset dir="${shared.resource.dir}/db2" includes="*.jar"/> </library> <!-- Declare the IBM Application Center database. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="DB2Lib"/> <properties.db2.jcc databaseName="APPCNTR" currentSchema="APPSCHM" serverName="db2server" portNumber="50000" user="worklight" password="worklight"/> </dataSource>user= に続く worklight というプレースホルダーは、前に作成した APPCNTR データベースへの CONNECT 権限を持つシステム・ユーザーの名前です。

password= に続く worklight というプレースホルダーは、そのユーザーのパスワードです。 定義済みのユーザー名またはパスワード、あるいは両方がこれとは異なる場合、それに応じて worklight を置き換えてください。 また、db2server を、ご使用の DB2 サーバーのホスト名 (例えば、同じコンピューター上にある場合は localhost) で置き換えてください。

DB2 では、ユーザー名とパスワードの長さが、UNIX および Linux システムの場合は 8 文字まで、Windows の場合は 30 文字までという制限があります。

-

liberty_install_dir/bin 内の securityUtility プログラムを使用して、データベース・パスワードを暗号化することができます。

Application Center 用の DB2 のための WebSphere Application Server の手動構成

WebSphere Application Server で、Application Center 用に手動で DB2 データベースのセットアップと構成を行うことができます。

- WebSphere Application Server インストール・ディレクトリー内の JDBC ドライバー JAR ファイルに適したディレクトリーを決定します。

- スタンドアロン・サーバーの場合は、was_install_dir/optionalLibraries/IBM/Worklight/db2 などのディレクトリーを使用することができます。

- WebSphere Application Server ND セルへのデプロイメントの場合は、was_install_dir/profiles/profile-name/config/cells/cell-name/Worklight/db2 を使用してください。

- WebSphere Application Server ND クラスターへのデプロイメントの場合は、was_install_dir/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/db2 を使用してください。

- WebSphere Application Server ND ノードへのデプロイメントの場合は、was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/db2 を使用してください。

- WebSphere Application Server ND サーバーへのデプロイメントの場合は、was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/db2 を使用してください。

このディレクトリーが存在しない場合は、作成してください。

- ステップ 1 で決定したディレクトリーに DB2 JDBC ドライバーの JAR ファイルを追加します。それに関連するライセンス・ファイルがあれば、それも追加します。

ドライバー・ファイルは以下の 2 つの方法のいずれかで取得できます。- DB2 JDBC Driver Versions からダウンロードする。

- DB2 サーバーの db2_install_dir/java ディレクトリーから取り出す。

- WebSphere Application Server コンソールで、「リソース (Resources)」→「JDBC」→「JDBC プロバイダー (JDBC Providers)」とクリックします。

- 「有効範囲」コンビネーション・ボックスから適切な有効範囲を選択します。

- 「新規 (New)」をクリックします。

- 「データベース・タイプ (Database type)」を「DB2」に設定します。

- 「プロバイダー・タイプ (Provider type)」を「DB2 Using IBM JCC Driver」に設定します。

- 「実装タイプ (Implementation Type)」を「接続プール・データ・ソース (Connection pool data source)」に設定します。

- 「名前 (Name)」を 「DB2 Using IBM JCC Driver」 に設定します。

- 「次へ」をクリックします。

- クラスパスをステップ 1 で決定したディレクトリー内の JAR ファイルのセットに設定して、was_install_dir/profiles/profile-name を WebSphere Application Server の変数参照

${USER_INSTALL_ROOT}に置き換えます。 - 「ネイティブ・ライブラリー・パス (Native library path)」は設定しないでください。

- 「次へ」をクリックします。

- 「終了 (Finish)」をクリックします。

- JDBC プロバイダーが作成されます。

- 「保存 (Save)」をクリックします。

- 以下の手順に従って、Application Center データベース用のデータ・ソースを作成します。

- 「リソース (Resources)」→「JDBC」→「データ・ソース (Data sources)」をクリックします。

- 「有効範囲」コンビネーション・ボックスから適切な有効範囲を選択します。

- データ・ソースを作成するために「新規 (New)」をクリックします。

- 「データ・ソース名 (Data source name)」を 「Application Center Database」 に設定します。

- 「JNDI 名 (JNDI name)」を「jdbc/AppCenterDS」に設定します。

- 「次へ」をクリックします。

- データ・ソースのプロパティーを入力します。例えば、以下のように入力します。

- 「ドライバー・タイプ」: 4

- 「データベース名」: APPCNTR

- 「サーバー名」: localhost

- 「ポート番号」: 50000 (デフォルト)

- 「次へ」をクリックします。

- プロパティーに DB2 ユーザー名とパスワードを指定して、JAAS-J2C 認証データを作成します。 必要に応じてステップ 4.a から 4.h を繰り返し、データ・ソース作成ウィザードに戻って操作します。

- 「コンポーネント管理認証別名」組み合わせボックス (「コンテナー管理認証別名」組み合わせボックスではありません) で作成した認証別名を選択します。

- 「次へ (Next)」をクリックし、「終了 (Finish)」をクリックします。

- 「保存 (Save)」をクリックします。

- 「リソース (Resources)」→「JDBC」→「データ・ソース (Data sources)」で、新規データ・ソースを選択します。

- 「WebSphere Application Server データ・ソース・プロパティー」をクリックします。

- 「非トランザクション・データ・ソース (Non-transactional data source)」チェック・ボックスを選択します。

- 「OK」をクリックします。

- 「保存 (Save)」をクリックします。

- データ・ソースの「カスタム・プロパティー (Custom Properties)」をクリックし、プロパティー 「currentSchema」 を選択し、値を、Application Center 表を作成するのに使用されたスキーマ (この例では APPSCHM) に設定します。

- 「データ・ソース (Data Source)」を選択して「接続のテスト (Test connection)」をクリックすることによって、データ・ソース接続をテストします。

「コンテナー管理パーシスタンス (CMP) 内でこのデータ・ソースを使用する」は、選択したままにしておきます。

Application Center 用の DB2 のための Apache Tomcat の手動構成

Application Center 用の DB2 データベースを Apache Tomcat サーバーと共に手動でセットアップおよび構成したい場合、以下の手順を使用します。

先に進む前に、DB2 データベースのセットアップ手順を実行してください。

-

DB2 JDBC ドライバー JAR ファイルを追加します。

この JAR ファイルは、以下のいずれかの方法で取得できます。

- DB2 JDBC Driver Versions からダウンロードする。

- または、DB2 サーバーの db2_install_dir/java ディレクトリーから取り出して、$TOMCAT_HOME/lib に追加する。

-

以下のコード例に示すように、データ・ソースを定義する XML ステートメントを作成します。

<Resource auth="Container" driverClassName="com.ibm.db2.jcc.DB2Driver" name="jdbc/AppCenterDS" username="worklight" password="password" type="javax.sql.DataSource" url="jdbc:db2://server:50000/APPCNTR:currentSchema=APPSCHM;"/>username= に続く worklight パラメーターは、前に作成した APPCNTR データベースへの「CONNECT」権限を持つシステム・ユーザーの名前です。 password= に続く password パラメーターは、そのユーザーのパスワードです。 定義済みのユーザー名またはパスワード、あるいは両方がこれとは異なる場合、それに応じてこれらの項目を置き換えてください。

DB2 では、ユーザー名の長さおよびパスワードの長さに制限がかけられています。

- UNIX システムおよび Linux システムの場合: 8 文字

- Windows の場合: 30 文字

-

Application Center 用の Apache Tomcat の手動構成に示されているように、このステートメントを server.xml ファイルに挿入します。

Application Center 用の Apache Derby データベースの手動構成

Apache Derby データベースを手動で構成するには、データベースおよびデータベース表を作成し、その後で、関連するアプリケーション・サーバーをこのデータベース・セットアップを使用するように構成します。

- データベースおよびその中の表を作成します。 このステップは、Application Center 用の Apache Derby データベースの手動セットアップに記述されています。

- このデータベース・セットアップを使用するようにアプリケーション・サーバーを構成します。 以下のいずれかのトピックに移動してください。

ジャンプ先

- Application Center 用の Apache Derby データベースの手動セットアップ

- Application Center 用の Derby のための Liberty プロファイルの手動構成

- Application Center 用の Derby のための WebSphere Application Server の手動構成

- Application Center 用の Derby のための Apache Tomcat の手動構成

Application Center 用の Apache Derby データベースの手動セットアップ

データベース・スキーマを作成することによって、Application Center 用の Apache Derby データベースをセットアップします。

-

データベースを作成したい場所で、ij.bat (Windows システムの場合) または ij.sh (UNIX および Linux システムの場合) を実行します。

注: ij プログラムは Apache Derby の一部です。 まだインストールしていない場合、Apache Derby: Downloads からダウンロードできます。

サポートされている Apache Derby のバージョンについては、システム要件を参照してください。

このスクリプトを実行すると、ij のバージョン番号が表示されます。 -

コマンド・プロンプトで、以下のコマンドを入力します。

connect 'jdbc:derby:APPCNTR;user=APPCENTER;create=true'; run '<product_install_dir>/ApplicationCenter/databases/create-appcenter-derby.sql'; quit;

Application Center 用の Derby のための Liberty プロファイルの手動構成

Application Center 用の Apache Derby データベースを WebSphere Application Server Liberty プロファイルと共に手動でセットアップおよび構成したい場合、以下の手順を使用します。 先に進む前に Apache Derby データベースのセットアップ手順を実行します。

$LIBERTY_HOME/usr/servers/worklightServer/server.xml ファイル内のデータ・ソース (このパス中の worklightServer は、使用しているサーバーの名前で置き換えることができます) を以下のように構成します。

<!-- Declare the jar files for Derby access through JDBC. -->

<library id="derbyLib">

<fileset dir="C:/Drivers/derby" includes="derby.jar" />

</library>

<!-- Declare the IBM Application Center database. -->

<dataSource jndiName="jdbc/AppCenterDS" transactional="false" statementCacheSize="10">

<jdbcDriver libraryRef="derbyLib"

javax.sql.ConnectionPoolDataSource="org.apache.derby.jdbc.EmbeddedConnectionPoolDataSource40"/>

<properties.derby.embedded databaseName="DERBY_DATABASES_DIR/APPCNTR" user="APPCENTER"

shutdownDatabase="false" connectionAttributes="upgrade=true"/>

<connectionManager connectionTimeout="180"

maxPoolSize="10" minPoolSize="1"

reapTime="180" maxIdleTime="1800"

agedTimeout="7200" purgePolicy="EntirePool"/>

</dataSource>

Application Center 用の Derby のための WebSphere Application Server の手動構成

WebSphere Application Server で、 Application Center 用に手動で Apache Derby データベースのセットアップと構成を行うことができます。 先に進む前に Apache Derby データベースのセットアップ手順を実行します。

- WebSphere Application Server インストール・ディレクトリー内の JDBC ドライバー JAR ファイルに適したディレクトリーを決定します。 このディレクトリーが存在しない場合は、作成してください。

- スタンドアロン・サーバーの場合は、was_install_dir/optionalLibraries/IBM/Worklight/derby などのディレクトリーを使用することができます。

- WebSphere Application Server ND セルへのデプロイメントの場合は、was_install_dir/profiles/profile-name/config/cells/cell-name/Worklight/derby を使用してください。

- WebSphere Application Server ND クラスターへのデプロイメントの場合は、was_install_dir/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/derby を使用してください。

- WebSphere Application Server ND ノードへのデプロイメントの場合は、was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/derby を使用してください。

- WebSphere Application Server ND サーバーへのデプロイメントの場合は、was_install_dir/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/derby を使用してください。

- Derby JAR ファイルを product_install_dir/ApplicationCenter/tools/lib/derby.jar から、ステップ 1 で決定したディレクトリーに追加します。

- JDBC プロバイダーをセットアップします。

- WebSphere Application Server コンソールで、「リソース (Resources)」→「JDBC」→「JDBC プロバイダー (JDBC Providers)」とクリックします。

- 「有効範囲」コンビネーション・ボックスから適切な有効範囲を選択します。

- 「新規 (New)」をクリックします。

- 「データベース・タイプ」を「ユーザー定義」に設定します。

- 「実装クラス名」を org.apache.derby.jdbc.EmbeddedConnectionPoolDataSource40 に設定します。

- 「名前」を「Worklight - Derby JDBC プロバイダー」に設定します。

- 「説明」を「Worklight 用 Derby JDBC プロバイダー」に設定します。

- 「次へ」をクリックします。

- 「クラスパス (Class path)」をステップ 1 で決定したディレクトリー内の JAR ファイルに設定して、was_install_dir/profiles/profile-name を WebSphere Application Server の変数参照 ${USER_INSTALL_ROOT} に置き換えます。

- 「終了 (Finish)」をクリックします。

- Worklight データベースのデータ・ソースを作成します。

- WebSphere Application Server コンソールで、「リソース」→「JDBC」→「データ・ソース」をクリックします。

- 「有効範囲」コンビネーション・ボックスから適切な有効範囲を選択します。

- 「新規 (New)」をクリックします。

- 「データ・ソース名」を「Application Center データベース」に設定します。

- 「JNDI 名 (JNDI name)」を「jdbc/AppCenterDS」に設定します。

- 「次へ」をクリックします。

- 「Worklight - Derby JDBC プロバイダー」という名前の既存の JDBC プロバイダーを選択します。

- 「次へ」をクリックします。

- 「次へ」をクリックします。

- 「終了 (Finish)」をクリックします。

- 「保存 (Save)」をクリックします。

- 表で、作成した「Application Center データベース」データ・ソースをクリックします。

- 「追加プロパティー」の下で、「カスタム・プロパティー」をクリックします。

- 「databaseName」をクリックします。

- 「値」を、Application Center 用の Apache Derby データベースの手動セットアップで作成した APPCNTR データベースのパスに設定します。

- 「OK」をクリックします。

- 「保存 (Save)」をクリックします。

- ページ上部で「Application Center データベース」をクリックします。

- 「追加プロパティー」の下で、「WebSphere Application Server データ・ソース・プロパティー」をクリックします。

- 「非トランザクション・データ・ソース」を選択します。

- 「OK」をクリックします。

- 「保存 (Save)」をクリックします。

- 表で、作成した「Application Center データベース」データ・ソースを選択します。

- オプション: WebSphere Application Server Deployment Manager のコンソールで操作していない場合のみ、「テスト接続 (test connection)」をクリックします。

Application Center 用の Derby のための Apache Tomcat の手動構成

Apache Tomcat アプリケーション・サーバーで、Application Center 用に手動で Apache Derby データベースのセットアップと構成を行うことができます。 先に進む前に Apache Derby データベースのセットアップ手順を実行します。

- Derby JAR ファイルを product_install_dir/ApplicationCenter/tools/lib/derby.jar からディレクトリー $TOMCAT_HOME/lib に追加します。

-

以下のコード例に示すように、データ・ソースを定義する XML ステートメントを作成します。

<Resource auth="Container" driverClassName="org.apache.derby.jdbc.EmbeddedDriver" name="jdbc/AppCenterDS" username="APPCENTER" password="" type="javax.sql.DataSource" url="jdbc:derby:DERBY_DATABASES_DIR/APPCNTR"/> - Application Center 用の Apache Tomcat の手動構成に示されているように、このステートメントを server.xml ファイルに挿入します。

Application Center 用の MySQL データベースの手動構成

MySQL データベースを手動で構成するには、データベースを作成し、データベース表を作成し、その後で、関連するアプリケーション・サーバーをこのデータベース・セットアップを使用するように構成します。

- データベースを作成します。 このステップは、Application Center 用の MySQL データベースの作成に記述されています。

- データベース内に表を作成します。 このステップは、Application Center 用の MySQL データベースの手動セットアップに記述されています。

- 以下のリストに示されているように、アプリケーション・サーバー固有のセットアップを実行します。

ジャンプ先

- Application Center 用の MySQL データベースの手動セットアップ

- Application Center 用の MySQL のための Liberty プロファイルの手動構成

- Application Center 用の MySQL のための WebSphere Application Server の手動構成

- Application Center 用の MySQL のための Apache Tomcat の手動構成

Application Center 用の MySQL データベースの手動セットアップ

以下の手順を実行して MySQL データベースをセットアップします。

- データベース・スキーマを作成します。

- オプション

-u rootを指定して MySQL コマンド・ライン・クライアントを実行します。 - 以下のコマンドを入力します。

CREATE DATABASE APPCNTR CHARACTER SET utf8 COLLATE utf8_general_ci; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'Worklight-host'IDENTIFIED BY 'worklight'; GRANT ALL PRIVILEGES ON APPCNTR.* TO 'worklight'@'localhost' IDENTIFIED BY 'worklight'; FLUSH PRIVILEGES; USE APPCNTR; SOURCE product_install_dir/ApplicationCenter/databases/create-appcenter-mysql.sql;ここで、「at」記号 (@) の前の worklight はユーザー名で、

IDENTIFIED BYの後の worklight はそのパスワード、そして Worklight-host は、IBM MobileFirst Foundation が稼働しているホストの名前です。 - オプション

-

MySQL オプション・ファイルにプロパティー max_allowed_packet=256M を追加します。

オプション・ファイルについて詳しくは、MySQL で MySQL についての文書を参照してください。 - プロパティー innodb_log_file_size = 250M を MySQL オプション・ファイルに追加します。

innodb_log_file_size プロパティーについて詳しくは、MySQL の資料のセクション『innodb_log_file_size』を参照してください。

Application Center 用の MySQL のための Liberty プロファイルの手動構成

Application Center 用の MySQL データベースを WebSphere Application Server Liberty プロファイルと共に手動でセットアップおよび構成したい場合、以下の手順を使用します。 先に進む前に MySQL データベースのセットアップ手順を実行します。

注: WebSphere Application Server Liberty プロファイルまたは WebSphere Application Server フル・プロファイルと組み合わせて使用される MySQL は、サポートされる構成には分類されません。 詳しくは、「WebSphere Application Server Support Statement」を参照してください。 IBM DB2 データベース、または WebSphere Application Server によってサポートされる別のデータベースを使用して、IBM サポートによってフルにサポートされる構成の利点を活用することができます。

- MySQL JDBC ドライバー JAR ファイルを $LIBERTY_HOME/wlp/usr/shared/resources/mysql に追加します。 このディレクトリーが存在しない場合は、作成してください。

-

$LIBERTY_HOME/usr/servers/worklightServer/server.xml ファイル内のデータ・ソース (このパス中の worklightServer は、使用しているサーバーの名前で置き換えることができます) を以下のように構成します。

<!-- Declare the jar files for MySQL access through JDBC. --> <library id="MySQLLib"> <fileset dir="${shared.resource.dir}/mysql" includes="*.jar"/> </library> <!-- Declare the IBM Application Center database. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="MySQLLib"/> <properties databaseName="APPCNTR" serverName="mysqlserver" portNumber="3306" user="worklight" password="worklight"/> </dataSource>ここで、user= の後にある worklight はユーザー名であり、password= の後にある worklight はこのユーザーのパスワードです。また、mysqlserver は、ご使用の MySQL サーバーのホスト名です (例えば、同じマシン上にある場合は localhost)。

<liberty_install_dir>/bin内の securityUtility プログラムを使用して、データベース・パスワードを暗号化できます。

Application Center 用の MySQL のための WebSphere Application Server の手動構成

WebSphere Application Server を使用して、Application Center 用に MySQL データベースを手動でセットアップおよび構成したい場合は、以下の手順を使用してください。 先に進む前に MySQL データベースのセットアップ手順を実行します。

注: WebSphere Application Server Liberty プロファイルまたは WebSphere Application Server フル・プロファイルと組み合わせて使用される MySQL は、サポートされる構成には分類されません。 詳しくは、「WebSphere Application Server Support Statement」を参照してください。 IBM サポートによってフルにサポートされている構成の利点を活用するために、IBM DB2 データベース、または WebSphere Application Server によってサポートされている別のデータベースを使用することをお勧めします。

- WebSphere Application Server インストール・ディレクトリー内の JDBC ドライバー JAR ファイルに適したディレクトリーを決定します。

- スタンドアロン・サーバーの場合は、WAS_INSTALL_DIR/optionalLibraries/IBM/Worklight/mysql などのディレクトリーを使用することができます。

- WebSphere Application Server ND セルへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/Worklight/mysql を使用してください。

- WebSphere Application Server ND クラスターへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/mysql を使用してください。

- WebSphere Application Server ND ノードへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/mysql を使用してください。

- WebSphere Application Server ND サーバーへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/mysql を使用してください。

このディレクトリーが存在しない場合は、作成してください。

- Download Connector/J からダウンロードした MySQL JDBC ドライバー JAR ファイルを、ステップ 1 で決定したディレクトリーに追加します。

- JDBC プロバイダーをセットアップします。

- WebSphere Application Server コンソールで、「リソース (Resources)」→「JDBC」→「JDBC プロバイダー (JDBC Providers)」とクリックします。

- 「有効範囲」コンビネーション・ボックスから適切な有効範囲を選択します。

- 「新規 (New)」をクリックします。

- 「MySQL」 という名前の 「JDBC プロバイダー (JDBC provider)」を作成します。

- 「データベース・タイプ (Database type)」を「ユーザー定義 (User defined)」に設定します。

- 「有効範囲 (Scope)」を「セル (Cell)」に設定します。

- 「実装クラス (Implementation class)」を 「com.mysql.jdbc.jdbc2.optional.MysqlConnectionPoolDataSource」 に設定します。

- WAS_INSTALL_DIR/profiles/profile-name を WebSphere Application Server 変数参照 ${USER_INSTALL_ROOT} に置換し、「データベース・クラスパス」を、ステップ 1 で決定したディレクトリー内の JAR ファイルに設定します。

- 変更を保存します。

- IBM Application Center データベースのデータ・ソースを作成します。

- 「リソース (Resources)」→「JDBC」→「データ・ソース (Data sources)」をクリックします。

- 「有効範囲」コンビネーション・ボックスから適切な有効範囲を選択します。

- データ・ソースを作成するために「新規 (New)」をクリックします。

- 任意の名前を入力します (例えば、Application Center Database)。

- 「JNDI 名 (JNDI name)」を「jdbc/AppCenterDS」に設定します。

- 前のステップで定義された既存の「JDBC プロバイダー MySQL (JDBC Provider MySQL)」を使用します。

- 「有効範囲 (Scope)」を「新規 (New)」に設定します。

- 「構成 (Configuration)」タブで、「非トランザクション・データ・ソース (Non-transactional data source)」を選択します。

- 他のすべての設定をデフォルトのままにして、「次へ (Next)」を数回クリックします。

- 変更を保存します。

- 新規データ・ソースのカスタム・プロパティーを設定します。

- 新規データ・ソースを選択します。

- 「カスタム・プロパティー (Custom properties)」をクリックします。 以下のプロパティーを設定します。

portNumber = 3306 relaxAutoCommit=true databaseName = APPCNTR serverName = MySQL サーバーのホスト名 user = MySQL サーバーのユーザー名 password = ユーザー名に関連付けられたパスワード - 新規データ・ソースの WebSphere Application Server カスタム・プロパティーを設定します。

- 「リソース (Resources)」→「JDBC」→「データ・ソース (Data sources)」で、新規データ・ソースを選択します。

- 「WebSphere Application Server データ・ソース・プロパティー」をクリックします。

- 「非トランザクション・データ・ソース (Non-transactional data source)」を選択します。

- 「OK」をクリックします。

- 「保存 (Save)」をクリックします。

Application Center 用の MySQL のための Apache Tomcat の手動構成

Application Center 用の MySQL データベースを Apache Tomcat サーバーと共に手動でセットアップおよび構成したい場合、以下の手順を使用します。 先に進む前に MySQL データベースのセットアップ手順を実行します。

- MySQL Connector/J JAR ファイルを $TOMCAT_HOME/lib ディレクトリーに追加します。

- 以下のコード例に示すように、データ・ソースを定義する XML ステートメントを作成します。 Application Center 用の Apache Tomcat の手動構成に示されているように、このステートメントを server.xml ファイルに挿入します。

<Resource name="jdbc/AppCenterDS"

auth="Container"

type="javax.sql.DataSource"

maxActive="100"

maxIdle="30"

maxWait="10000"

username="worklight"

password="worklight"

driverClassName="com.mysql.jdbc.Driver"

url="jdbc:mysql://server:3306/APPCNTR"/>

Application Center 用の Oracle データベースの手動構成

Oracle データベースを手動で構成するには、データベースを作成し、データベース表を作成し、その後で、関連するアプリケーション・サーバーをこのデータベース・セットアップを使用するように構成します。

- データベースを作成します。 このステップは、『Application Center 用の Oracle データベースの作成に記述されています。

- データベース内に表を作成します。 このステップは、Application Center 用の Oracle データベースの手動セットアップに記述されています。

- 以下のリストに示されているように、アプリケーション・サーバー固有のセットアップを実行します。

ジャンプ先

- Application Center 用の Oracle データベースの手動セットアップ

- Application Center 用の Oracle のための Liberty プロファイルの手動構成

- Application Center 用の Oracle のための WebSphere Application Server の手動構成

- Application Center 用の Oracle のための Apache Tomcat の手動構成

Application Center 用の Oracle データベースの手動セットアップ

以下の手順を実行して、Oracle データベースをセットアップします。

-

少なくとも 1 つの Oracle データベースがあることを確認してください。

インストール済みの多くの Oracle データベースのうち、デフォルト・データベースは ORCL という SID (名前) です。 最良の結果を得るために、データベースの文字セットとして 「Unicode (AL32UTF8)」を指定します。

Oracle インストール済み環境が UNIX コンピューターまたは Linux コンピューターにある場合は、必ず、次回 Oracle インストール済み環境の再始動時にデータベースが開始するようにしてください。 そのためには、/etc/oratab に含まれているデータベースに対応する行の終わりが、N ではなく、Y になっていることを確認してください。

- Oracle Database Control または Oracle SQLPlus コマンド・ライン・インタープリターのいずれかを使用して、ユーザー APPCENTER を作成します。

- Oracle Database Control を使用して Application Center データベース/スキーマ用のユーザーを作成する場合は、次の手順を行ってください。

- SYSDBA として接続します。

- 「ユーザー」ページに移動します。

- 「サーバー (Server)」をクリックし、「セキュリティー」セクションで「ユーザー (Users)」をクリックします。

- 以下の属性を持つ APPCENTER という名前のユーザーを作成します。

Profile: DEFAULT Authentication: password Default tablespace: USERS Temporary tablespace: TEMP Status: Unlocked Add system privilege: CREATE SESSION Add system privilege: CREATE SEQUENCE Add system privilege: CREATE TABLE Add quota: Unlimited for tablespace USERS -

Oracle SQLPlus を使用してユーザーを作成する場合は、以下のコマンドを入力します。

CONNECT SYSTEM/<SYSTEM_password>@ORCL CREATE USER APPCENTER IDENTIFIED BY password DEFAULT TABLESPACE USERS QUOTA UNLIMITED ON USERS; GRANT CREATE SESSION, CREATE SEQUENCE, CREATE TABLE TO APPCENTER; DISCONNECT;

- Oracle Database Control を使用して Application Center データベース/スキーマ用のユーザーを作成する場合は、次の手順を行ってください。

- Application Center データベースの表の作成:

- Oracle SQLPlus コマンド・ライン・インタープリターを使用して、Application Center データベースの表を create-appcenter-oracle.sql ファイルを実行することによって作成します。

CONNECT APPCENTER/APPCENTER_password@ORCL @product_install_dir/ApplicationCenter/databases/create-appcenter-oracle.sql DISCONNECT; - Oracle JDBC ドライバーをダウンロードし、構成します。

- Oracle Web サイト Oracle: JDBC、SQLJ、Oracle JPublisher および Universal Connection Pool (UCP) から JDBC ドライバーをダウンロードします。

- Oracle JDBC ドライバーがシステム・パスにあることを確認します。 ドライバー・ファイルは ojdbc6.jar です。

Application Center 用の Oracle のための Liberty プロファイルの手動構成

WebSphere Application Server Liberty プロファイルで、Oracle JDBC ドライバーの JAR ファイルを追加することにより、Application Center 用に Oracle データベースを手動でセットアップし、構成することができます。 継続する前に、Oracle データベースをセットアップします。

- $LIBERTY_HOME/wlp/usr/shared/resources/oracle に Oracle JDBC ドライバー の JAR ファイルを追加します。 このディレクトリーが存在しない場合は、作成してください。

-

JNDI を使用している場合、$LIBERTY_HOME/wlp/usr/servers/mobileFirstServer/server.xml ファイル内のデータ・ソースを以下の JNDI コード例に示されているように構成します。

注: このパスで、mobileFirstServer をご使用のサーバーの名前に置き換えることができます。

<!-- Declare the jar files for Oracle access through JDBC. --> <library id="OracleLib"> <fileset dir="${shared.resource.dir}/oracle" includes="*.jar"/> </library> <!-- Declare the IBM Application Center database. --> <dataSource jndiName="jdbc/AppCenterDS" transactional="false"> <jdbcDriver libraryRef="OracleLib"/> <properties.oracle driverType="thin" serverName="oserver" portNumber="1521" databaseName="ORCL" user="APPCENTER" password="APPCENTER_password"/> </dataSource>各部の意味は次のとおりです。

- user= の後の APPCENTER はユーザー名であり、

- password= の後の APPCENTER_password はこのユーザーのパスワードです。

- oserver は、Oracle サーバーのホスト名です (例えば、同じマシン上にある場合は localhost)。

注: サービス名、または URL を使用して Liberty サーバーを Oracle データベースに接続する方法については詳しくは、WebSphere Application Server Liberty Core 8.5.5 の資料の properties.oracle のセクションを参照してください。

- liberty_install_dir/bin 内の securityUtility プログラムを使用して、データベース・パスワードを暗号化することができます。

Application Center 用の Oracle のための WebSphere Application Server の手動構成

WebSphere Application Server を使用して、Application Center 用に Oracle データベースを手動でセットアップおよび構成したい場合は、以下の手順を使用してください。 先に進む前に Oracle データベースのセットアップ手順を実行します。

- WebSphere Application Server インストール・ディレクトリー内の JDBC ドライバー JAR ファイルに適したディレクトリーを決定します。

- スタンドアロン・サーバーの場合は、WAS_INSTALL_DIR/optionalLibraries/IBM/Worklight/oracle などのディレクトリーを使用することができます。

- WebSphere Application Server ND セルへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/Worklight/oracle を使用してください。

- WebSphere Application Server ND クラスターへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/Worklight/oracle を使用してください。

- WebSphere Application Server ND ノードへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/Worklight/oracle を使用してください。

- WebSphere Application Server ND サーバーへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/Worklight/oracle を使用してください。

このディレクトリーが存在しない場合は、作成してください。

- JDBC and Universal Connection Pool (UCP) からダウンロードした Oracle ojdbc6.jar ファイルを、ステップ 1 で決定したディレクトリーに追加します。

- JDBC プロバイダーをセットアップします。

- WebSphere Application Server コンソールで、「リソース (Resources)」→「JDBC」→「JDBC プロバイダー (JDBC Providers)」とクリックします。

- 「有効範囲」コンビネーション・ボックスから適切な有効範囲を選択します。

- 「新規 (New)」をクリックします。

-

JDBC プロバイダーについてのフィールドに、以下の表に示されているように入力します。

フィールド 値 「データベース・タイプ (Databasetype)」 Oracle 「プロバイダー・タイプ (Provider type)」 「Oracle JDBC ドライバー (Oracle JDBC Driver)」 「実装タイプ (Implementation type)」 「接続プール・データ・ソース (Connection pool data source)」 氏名 「Oracle JDBC ドライバー (Oracle JDBC Driver)」 - 「次へ」をクリックします。

- WAS_INSTALL_DIR/profiles/profile-name を WebSphere Application Server 変数参照 ${USER_INSTALL_ROOT} に置換し、「クラスパス」を、ステップ 1 で決定したディレクトリー内の JAR ファイルに設定します。

- 「次へ」をクリックします。

JDBC プロバイダーが作成されます。

- 以下の手順に従って、Worklight データベース用のデータ・ソースを作成します。

- 「リソース (Resources)」→「JDBC」→「データ・ソース (Data sources)」をクリックします。

- 「有効範囲」コンビネーション・ボックスから適切な有効範囲を選択します。

- 「新規 (New)」をクリックします。

- 「データ・ソース名 (Data source name)」を 「Oracle JDBC ドライバー・データ・ソース (Oracle JDBC Driver DataSource)」 に設定します。

- 「JNDI 名 (JNDI name)」を jdbc/AppCenterDS に設定します。

- 「次へ」をクリックします。

- 「既存の JDBC プロバイダーを選択 (Select an existing JDBC provider)」をクリックし、リストから 「Oracle JDBC ドライバー (Oracle JDBC driver)」 を選択します。

- 「次へ」をクリックします。

- URL 値を jdbc:oracle:thin:@oserver:1521:ORCL に設定します。ここで、oserver は、ご使用の Oracle サーバーのホスト名です (例えば、同じマシン上にある場合は localhost)。

- 「次へ (Next)」を 2 回クリックします。

- 「リソース (Resources)」→「JDBC」→「データ・ソース (Data sources)」→「Oracle JDBC ドライバー・データ・ソース (Oracle JDBC Driver DataSource)」→「カスタム・プロパティー (Custom properties)」とクリックします。

- 「oracleLogPackageName」を 「oracle.jdbc.driver」 に設定します。

- 「ユーザー = APPCENTER (user = APPCENTER)」 を設定します。

- パスワード = APPCENTER_password を設定します。

- 「OK」をクリックし、変更を保存します。

- 「リソース (Resources)」→「JDBC」→「データ・ソース (Data sources)」で、新規データ・ソースを選択します。

- 「WebSphere Application Server データ・ソース・プロパティー」をクリックします。

- 「非トランザクション・データ・ソース (Non-transactional data source)」チェック・ボックスを選択します。

- 「OK」をクリックします。

- 「保存 (Save)」をクリックします。

Application Center 用の Oracle のための Apache Tomcat の手動構成

Application Center 用の Oracle データベースを Apache Tomcat サーバーと共に手動でセットアップおよび構成したい場合、以下の手順を使用します。 先に進む前に Oracle データベースのセットアップ手順を実行します。

- Oracle JDBC ドライバー JAR ファイルをディレクトリー $TOMCAT_HOME/lib に追加します。

- 以下のコード例に示すように、データ・ソースを定義する XML ステートメントを作成します。 Application Center 用の Apache Tomcat の手動構成に示されているように、このステートメントを server.xml ファイルに挿入します。

<Resource name="jdbc/AppCenterDS"

auth="Container"

type="javax.sql.DataSource"

driverClassName="oracle.jdbc.driver.OracleDriver"

url="jdbc:oracle:thin:@oserver:1521:ORCL"

username="APPCENTER"

password="APPCENTER_password"/>

ここで、username= の後にある APPCENTER は、前に作成済みの APPCNTR データベースへの「CONNECT」アクセス権限を持つシステム・ユーザーの名前であり、password= の後にある APPCENTER_password は、このユーザーのパスワードです。 定義済みのユーザー名またはパスワード、あるいは両方がこれとは異なる場合、それに応じてこれらの値を置き換えてください。

手動での Application Center WAR ファイルのデプロイおよびアプリケーション・サーバーの構成

Application Center WAR ファイルをアプリケーション・サーバーに手動でデプロイする手順は、構成されるアプリケーション・サーバーのタイプによって異なります。

これらの手動での手順は、使用するアプリケーション・サーバーに精通していることを想定しています。

注: MobileFirst Server インストーラーを使用して Application Center をインストールする方法は、手動のインストールより信頼性が高いため、可能な限りその方法を使用してください。

手動プロセスを使用したい場合は、以下の手順に従って、Application Center 用のアプリケーション・サーバーを構成してください。 appcenterconsole.war ファイルおよび applicationcenter.war ファイルを Application Center にデプロイする必要があります。 これらのファイルは product_install_dir/ApplicationCenter/console にあります。

ジャンプ先

- Application Center 用の Liberty プロファイルの手動構成

- Application Center 用の WebSphere Application Server の手動構成

- Application Center 用の Apache Tomcat の手動構成

Application Center 用の Liberty プロファイルの手動構成

Application Center 用に WebSphere Application Server Liberty プロファイルを手動で構成するには、server.xml ファイルを変更する必要があります。

Application Center の手動インストールで説明されているデータベースの変更に加えて、server.xml ファイルを以下のように変更する必要があります。

-

<featureManager>エレメントに少なくとも以下の<feature>エレメントが含まれていることを確認します。<feature>jdbc-4.0</feature> <feature>appSecurity-2.0</feature> <feature>servlet-3.0</feature> <feature>usr:MFPDecoderFeature-1.0</feature> -

Application Center についての以下の宣言を追加します。

<!-- The directory with binaries of the 'aapt' program, from the Android SDK's platform-tools package. --> <jndiEntry jndiName="android.aapt.dir" value="product_install_dir/ApplicationCenter/tools/android-sdk"/> <!-- Declare the Application Center Console application. --> <application id="appcenterconsole" name="appcenterconsole" location="appcenterconsole.war" type="war"> <application-bnd> <security-role name="appcenteradmin"> <group name="appcentergroup"/> </security-role> </application-bnd> <classloader delegation="parentLast"> </classloader> </application> <!-- Declare the IBM Application Center Services application. --> <application id="applicationcenter" name="applicationcenter" location="applicationcenter.war" type="war"> <application-bnd> <security-role name="appcenteradmin"> <group name="appcentergroup"/> </security-role> </application-bnd> <classloader delegation="parentLast"> </classloader> </application> <!-- Declare the user registry for the IBM Application Center. --> <basicRegistry id="applicationcenter-registry" realm="ApplicationCenter"> <!-- The users defined here are members of group "appcentergroup", thus have role "appcenteradmin", and can therefore perform administrative tasks through the Application Center Console. --> <user name="appcenteradmin" password="admin"/> <user name="demo" password="demo"/> <group name="appcentergroup"> <member name="appcenteradmin"/> <member name="demo"/> </group> </basicRegistry>basicRegistryに定義されているグループおよびユーザーは、Application Center をテストするために使用できるログインの例です。 同様に、Application Center Console および Application Center Services 用に<security-role name="appcenteradmin">に定義されているグループも例です。 これらのグループの変更方法について詳しくは、WebSphere Application Server Liberty プロファイル上の Java EE セキュリティー・ロールの構成を参照してください。 -

データベースが Oracle の場合は、Application Center サービス・アプリケーションのクラス・ローダーに commonLibraryRef 属性を追加してください。

... <classloader delegation="parentLast" commonLibraryRef="OracleLib"> ...ライブラリー参照の名前 (この例では

OracleLib) は、JDBC JAR ファイルを含むライブラリーの ID でなければなりません。 この ID は、『Application Center 用の Oracle のための Liberty プロファイルの手動構成』に記載されている手順で宣言されます。 - Application Center WAR ファイルを Liberty サーバーにコピーします。

-

UNIX および Linux システムの場合:

mkdir -p LIBERTY_HOME/wlp/usr/servers/server_name/apps cp product_install_dir/ApplicationCenter/console/*.war LIBERTY_HOME/wlp/usr/servers/server_name/apps/ -

Windows システムの場合:

mmkdir LIBERTY_HOME\wlp\usr\servers\server_name\apps copy /B product_install_dir\ApplicationCenter\console\appcenterconsole.war LIBERTY_HOME\wlp\usr\servers\server_name\apps\appcenterconsole.war copy /B product_install_dir\ApplicationCenter\console\applicationcenter.war LIBERTY_HOME\wlp\usr\servers\server_name\apps\applicationcenter.war

-

- パスワード・デコーダー・ユーザー・フィーチャーをコピーします。

-

UNIX および Linux システムの場合:

mkdir -p LIBERTY_HOME/wlp/usr/extension/lib/features cp product_install_dir/features/com.ibm.websphere.crypto_1.0.0.jar LIBERTY_HOME/wlp/usr/extension/lib/ cp product_install_dir/features/MFPDecoderFeature-1.0.mf LIBERTY_HOME/wlp/usr/extension/lib/features/ -

Windows システムの場合:

mkdir LIBERTY_HOME\wlp\usr\extension\lib copy /B product_install_dir\features\com.ibm.websphere.crypto_1.0.0.jar LIBERTY_HOME\wlp\usr\extension\lib\com.ibm.websphere.crypto_1.0.0.jar mkdir LIBERTY_HOME\wlp\usr\extension\lib\features copy /B product_install_dir\features\MFPDecoderFeature-1.0.mf LIBERTY_HOME\wlp\usr\extension\lib\features\MFPDecoderFeature-1.0.mf

-

- Liberty サーバーを始動します。

Application Center 用の WebSphere Application Server の手動構成

Application Center 用に WebSphere Application Server を手動で構成するには、変数、カスタム・プロパティー、およびクラス・ロード・ポリシーを構成する必要があります。 WebSphere Application Server プロファイルが存在していることを確認してください。

- IBM MobileFirst Server の WebSphere Application Server 管理コンソールにログオンします。

- アプリケーション・セキュリティーを有効にします。

- 「セキュリティー (Security)」→「グローバル・セキュリティー (Global Security)」をクリックします。

- 「管理セキュリティーを使用可能にする (Enable administrative security)」が選択されていることを確認します。 アプリケーション・セキュリティーを使用可能にできるのは、管理セキュリティーが使用可能になっている場合のみです。

- 「アプリケーション・セキュリティーを使用可能にする (Enable application security)」が選択されていることを確認します。

- 「OK」をクリックします。

- 変更を保存します。

詳しくは、セキュリティーの使用可能化を参照してください。

- Application Center JDBC データ・ソースおよびプロバイダーを作成します。 Application Center の手動インストールの該当するセクションを参照してください。

- Application Center コンソール WAR ファイルをインストールします。

- 使用している WebSphere Application Server のバージョンに基づいて、以下のオプションのうちのいずれかをクリックします。

- 「アプリケーション (Applications)」→「新規 (New)」→「新規エンタープライズ・アプリケーション (New Enterprise Application)」

- 「アプリケーション (Applications)」→「新規アプリケーション (New Application)」→「新規エンタープライズ・アプリケーション (New Enterprise Application)」

- MobileFirst Server のインストール・ディレクトリー mfserver_install_dir/ApplicationCenter/console にナビゲートします。

- 「appcenterconsole.war」 を選択し、「次へ (Next)」をクリックします。

- 「アプリケーションをどのようにインストールしますか?」ページで、「詳細」をクリックし、「次へ」をクリックします。

- 「アプリケーション・セキュリティー警告」ページで、「続行 (Continue)」をクリックします。

- 「Web モジュールのコンテキスト・ルートをマップ」ページが表示されるまで「次へ (Next)」をクリックします。

- 「コンテキスト・ルート (Context Root)」フィールドに /appcenterconsole と入力します。

- 「ユーザーまたはグループへのセキュリティー・ロールのマップ」ページが表示されるまで「次へ」をクリックします。

- すべてのロールを選択し、「特別な対象のマップ」をクリックし、「アプリケーション・レルム内のすべての認証済み」を選択します。

- 「要約」ページが表示されるまで「次へ」をクリックします。

- 「終了」をクリックし、構成を保存します。

- 使用している WebSphere Application Server のバージョンに基づいて、以下のオプションのうちのいずれかをクリックします。

- クラス・ローダー・ポリシーを構成し、アプリケーションを開始します。

- 「アプリケーション (Applications)」→「アプリケーション・タイプ (Application types)」→「WebSphere エンタープライズ・アプリケーション (WebSphere Enterprise Applications) 」をクリックします。

- アプリケーションのリストから appcenterconsole_war をクリックします。

- 「詳細プロパティー」セクションで、「クラス・ロードおよび更新の検出 (Class loading and update detection)」リンクをクリックします。

- 「クラス・ローダー順序」ペインで、「最初にローカル・クラス・ローダーでロードしたクラス (親が最後)」をクリックします。

- 「OK」をクリックします。

- 「モジュール」セクションで、「モジュールの管理 (Manage Modules)」をクリックします。

- モジュールのリストから、「ApplicationCenterConsole」をクリックします。

- 「クラス・ローダー順序」ペインで、「最初にローカル・クラス・ローダーでロードしたクラス (親が最後)」をクリックします。

- 「OK」を 2 回クリックします。

- 「保存 (Save)」をクリックします。

- appcenterconsole_war を選択し、「開始」をクリックします。

- Application Center サービスの WAR ファイルをインストールします。

- 使用している WebSphere Application Server のバージョンに基づいて、以下のオプションのうちのいずれかをクリックします。

- 「アプリケーション (Applications)」→「新規 (New)」→「新規エンタープライズ・アプリケーション (New Enterprise Application)」

- 「アプリケーション (Applications)」→「新規アプリケーション (New Application)」→「新規エンタープライズ・アプリケーション (New Enterprise Application)」

- MobileFirst Server のインストール・ディレクトリー mfserver_install_dir/ApplicationCenter/console にナビゲートします。

- 「applicationcenter.war」 を選択し、「次へ (Next)」をクリックします。

- 「アプリケーションをどのようにインストールしますか?」ページで、「詳細」をクリックし、「次へ」をクリックします。

- 「アプリケーション・セキュリティー警告」ページで、「続行 (Continue)」をクリックします。

- 「リソース参照をリソースにマップ」ページが表示されるまで「次へ」をクリックします。

- 「ブラウザー」をクリックし、jdbc/AppCenterDS JNDI 名を持つデータ・ソースを選択します。

- 「適用」をクリックします。

- 「コンテキスト・ルート (Context Root)」フィールドに /applicationcenter と入力します。

- 「ユーザーまたはグループへのセキュリティー・ロールのマップ」ページが表示されるまで「次へ」をクリックします。

- すべてのロールを選択し、「特別な対象のマップ」をクリックし、「アプリケーション・レルム内のすべての認証済み」を選択します。

- 「要約」ページが表示されるまで「次へ」をクリックします。

- 「終了」をクリックし、構成を保存します。

- 使用している WebSphere Application Server のバージョンに基づいて、以下のオプションのうちのいずれかをクリックします。

- ステップ 5 を繰り返します。

- サブステップ b と k で、アプリケーション・リストから applicationcenter.war を選択します。

- サブステップ g で、ApplicationCenterServices を選択します。

- 次のように、サーバー・クラス・ローダー・ポリシーを確認します。使用する WebSphere Application Server のバージョンに応じて「サーバー」→「サーバー・タイプ」→「アプリケーション・サーバー」または「サーバー」→「サーバー・タイプ」→「WebSphere Application Server」をクリックし、次にサーバーを選択します。

- クラス・ローダー・ポリシーが 「マルチ (Multiple)」 に設定されている場合は、何もしません。

- クラス・ローダー・ポリシーが「シングル (Single)」に設定されており、「クラス・ロード・モード」が「最初にローカル・クラス・ローダーをロードしたクラス (親が最後)」に設定されている場合は何もしません。

- 「クラス・ローダー・ポリシー」が「シングル (Single)」に設定されており、「クラス・ロード・モード」が「最初に親クラス・ローダーをロードしたクラス」に設定されている場合は、「クラス・ローダー・ポリシー」を「マルチ (Multiple)」に設定し、MobileFirst アプリケーション以外のすべてのアプリケーションのクラス・ローダー・ポリシーを「最初に親クラス・ローダーをロードしたクラス」に設定します。

-

構成を保存します。

- Android SDK の platform-tools パッケージから、aapt プログラムのバイナリー・ファイルが入っているディレクトリーを示すように JNDI 環境項目を構成します。

- WebSphere Application Server インストール・ディレクトリー内の aapt バイナリー・ファイルに適したディレクトリーを決定します。

- スタンドアロン・サーバーの場合は、WAS_INSTALL_DIR/optionalLibraries/IBM/mobilefirst/android-sdk などのディレクトリーを使用することができます。

- WebSphere Application Server Network Deployment セルへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/mobilefirst/android-sdk を使用してください。

- WebSphere Application Server Network Deployment クラスターへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/mobilefirst/android-sdk を使用してください。

- WebSphere Application Server Network Deployment ノードへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/mobilefirst/android-sdk を使用してください。

- WebSphere Application Server Network Deployment サーバーへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/mobilefirst/android-sdk を使用してください。

- product_install_dir/ApplicationCenter/tools/android-sdk ディレクトリーを、サブステップ a で決定したディレクトリーにコピーします。

- WebSphere Application Server Network Deployment の場合は、「システム管理」→「ノード」をクリックし、ノードを選択してから「完全な同期 (Full Synchronize)」をクリックします。

- 環境項目 (JNDI プロパティー) android.aapt.dir を構成し、サブステップ a で決定したディレクトリーをその値として設定します。WAS_INSTALL_DIR/profiles/profile-name プロファイルは、WebSphere Application Server 変数参照 ${USER_INSTALL_ROOT} によって置換されます。

- WebSphere Application Server インストール・ディレクトリー内の aapt バイナリー・ファイルに適したディレクトリーを決定します。

これで、http://<server>:<port>/appcenterconsole で Application Center にアクセスできるようになりました。ここで、server は、サーバーのホスト名、port は、ポート番号 (デフォルトは 9080) です。

Application Center 用の Apache Tomcat の手動構成

Application Center 用の Apache Tomcat を手動で構成するには、JAR および WAR ファイルを Tomcat にコピーし、データベース・ドライバーを追加し、server.xml ファイルを編集し、その後で Tomcat を開始する必要があります。

- データベース・ドライバーを Tomcat lib ディレクトリーに追加します。 Application Center の手動インストールで、適切な DBMS の手順を参照してください。

- tomcat_install_dir/conf/server.xml を編集します。

- 最初はコメント化されている

<Valve className="org.apache.catalina.authenticator.SingleSignOn" />エレメントのコメントを外します。 -

Application Center Console アプリケーション、Application Center Services アプリケーション、およびユーザー・レジストリーを宣言します。

<!-- Declare the IBM Application Center Console application. --> <Context path="/appcenterconsole" docBase="appcenterconsole"> <!-- Define the AppCenter services endpoint in order for the AppCenter console to be able to invoke the REST service. You need to enable this property if the server is behind a reverse proxy or if the context root of the Application Center Services application is different from '/applicationcenter'. --> <!-- <Environment name="ibm.appcenter.services.endpoint" value="http://proxy-host:proxy-port/applicationcenter" type="java.lang.String" override="false"/> --> </Context> <!-- Declare the IBM Application Center Services application. --> <Context path="/applicationcenter" docBase="applicationcenter"> <!-- The directory with binaries of the 'aapt' program, from the Android SDK's platform-tools package. --> <Environment name="android.aapt.dir" value="product_install_dir/ApplicationCenter/tools/android-sdk" type="java.lang.String" override="false"/> <!-- The protocol of the application resources URI. This property is optional. It is only needed if the protocol of the external and internal URI are different. --> <!-- <Environment name="ibm.appcenter.proxy.protocol" value="http" type="java.lang.String" override="false"/> --> <!-- The host name of the application resources URI. --> <!-- <Environment name="ibm.appcenter.proxy.host" value="proxy-host" type="java.lang.String" override="false"/> --> <!-- The port of the application resources URI. This property is optional. --> <!-- <Environment name="ibm.appcenter.proxy.port" value="proxy-port" type="java.lang.Integer" override="false"/> --> <!-- Declare the IBM Application Center Services database. --> <!-- <Resource name="jdbc/AppCenterDS" type="javax.sql.DataSource" ... --> </Context> <!-- Declare the user registry for the IBM Application Center. The MemoryRealm recognizes the users defined in conf/tomcat-users.xml. For other choices, see Apache Tomcat's "Realm Configuration HOW-TO" http://tomcat.apache.org/tomcat-7.0-doc/realm-howto.html . --> <Realm className="org.apache.catalina.realm.MemoryRealm"/>

ここで、

<Resource>エレメントは以下のいずれかのセクションの説明に従って埋めてください。 - 最初はコメント化されている

- Application Center WAR ファイルを Tomcat にコピーします。

-

UNIX および Linux システムの場合:

cp product_install_dir/ApplicationCenter/console/*.war TOMCAT_HOME/webapps/ -

Windows システムの場合:

copy /B product_install_dir\ApplicationCenter\console\appcenterconsole.war tomcat_install_dir\webapps\appcenterconsole.war copy /B product_install_dir\ApplicationCenter\console\applicationcenter.war tomcat_install_dir\webapps\applicationcenter.war

-

- Tomcat を開始します。

手動での Application Center EAR ファイルのデプロイおよびアプリケーション・サーバーの構成

MobileFirst Server インストーラーによる手順の代わりに、手動の手順で Application Center EAR ファイルをデプロイして WebSphere アプリケーション・サーバーを手動で構成することができます。 これらの手動での手順は、使用するアプリケーション・サーバーに精通していることを想定しています。

Application Center EAR ファイルをアプリケーション・サーバーに手動でデプロイする手順は、アプリケーション・サーバーのタイプによって異なります。 手動デプロイメントは、WebSphere Application Server Liberty プロファイルと WebSphere Application Server の場合にのみサポートされます。

ヒント: 手動より、MobileFirst Server インストーラーを使用して Application Center をインストールするほうが、信頼性が高くなります。 そのため、可能な限り、MobileFirst Server インストーラーを使用してください。 それでも、手動でインストールしたい場合は、product_install_dir/ApplicationCenter/console ディレクトリーにある appcentercenter.ear ファイルをデプロイしてください。

Application Center 用の Liberty プロファイルの手動構成

Application Center EAR ファイルをデプロイした後、Application Center 用に WebSphere Application Server Liberty プロファイルを手動で構成するには、server.xml ファイルを変更する必要があります。

Application Center の手動インストールで説明されているデータベースの変更に加えて、server.xml ファイルを以下のように変更する必要があります。

-

<featureManager>エレメントに少なくとも以下の<feature>エレメントが含まれていることを確認します。<feature>jdbc-4.0</feature> <feature>appSecurity-2.0</feature> <feature>servlet-3.0</feature> <feature>usr:MFPDecoderFeature-1.0</feature> -

Application Center についての以下の宣言を追加します。

<!-- The directory with binaries of the 'aapt' program, from the Android SDK's platform-tools package. --> <jndiEntry jndiName="android.aapt.dir" value="product_install_dir/ApplicationCenter/tools/android-sdk"/> <!-- Declare the IBM Application Center application. --> <application id="applicationcenter" name="applicationcenter" location="applicationcenter.ear" type="ear"> <application-bnd> <security-role name="appcenteradmin"> <group name="appcentergroup"/> </security-role> </application-bnd> <classloader delegation="parentLast"> </classloader> </application> <!-- Declare the user registry for the IBM Application Center. --> <basicRegistry id="applicationcenter-registry" realm="ApplicationCenter"> <!-- The users defined here are members of group "appcentergroup", thus have role "appcenteradmin", and can therefore perform administrative tasks through the Application Center Console. --> <user name="appcenteradmin" password="admin"/> <user name="demo" password="demo"/> <group name="appcentergroup"> <member name="appcenteradmin"/> <member name="demo"/> </group> </basicRegistry>basicRegistry エレメントに定義されているグループおよびユーザーは、Application Center をテストするために使用できるログインの例です。 同様に、

<security-role name="appcenteradmin">エレメントに定義されているグループも例です。 これらのグループの変更方法について詳しくは、WebSphere Application Server Liberty プロファイル上の Java EE セキュリティー・ロールの構成を参照してください。 -

データベースが Oracle の場合は、Application Center アプリケーションのクラス・ローダーに commonLibraryRef 属性を追加してください。

... <classloader delegation="parentLast" commonLibraryRef="OracleLib"> ...ライブラリー参照の名前 (この例では OracleLib) は、JDBC JAR ファイルを含むライブラリーの ID でなければなりません。 この ID は、『Application Center 用の Oracle のための Liberty プロファイルの手動構成』に記載されている手順で宣言されます。

- Application Center EAR ファイルを Liberty サーバーにコピーします。

-

UNIX および Linux システムの場合:

mkdir -p LIBERTY_HOME/wlp/usr/servers/server_name/apps cp product_install_dir/ApplicationCenter/console/*.ear LIBERTY_HOME/wlp/usr/servers/server_name/apps/ -

Windows システムの場合:

mkdir LIBERTY_HOME\wlp\usr\servers\server_name\apps copy /B product_install_dir\ApplicationCenter\console\applicationcenter.ear LIBERTY_HOME\wlp\usr\servers\server_name\apps\applicationcenter.ear

-

- パスワード・デコーダー・ユーザー・フィーチャーをコピーします。

-

UNIX および Linux システムの場合:

mkdir -p LIBERTY_HOME/wlp/usr/extension/lib/features cp product_install_dir/features/com.ibm.websphere.crypto_1.0.0.jar LIBERTY_HOME/wlp/usr/extension/lib/ cp product_install_dir/features/MFPDecoderFeature-1.0.mf LIBERTY_HOME/wlp/usr/extension/lib/features/ -

Windows システムの場合:

mkdir LIBERTY_HOME\wlp\usr\extension\lib copy /B product_install_dir\features\com.ibm.websphere.crypto_1.0.0.jar LIBERTY_HOME\wlp\usr\extension\lib\com.ibm.websphere.crypto_1.0.0.jar mkdir LIBERTY_HOME\wlp\usr\extension\lib\features copy /B product_install_dir\features\MFPDecoderFeature-1.0.mf LIBERTY_HOME\wlp\usr\extension\lib\features\MFPDecoderFeature-1.0.mf

-

- Liberty サーバーを始動します。

Application Center 用の WebSphere Application Server の手動構成

Application Center EAR ファイルをデプロイした後、Application Center 用に WebSphere Application Server プロファイルを手動で構成するには、変数、カスタム・プロパティー、およびクラス・ローダー・ポリシーを構成する必要があります。 WebSphere Application Server プロファイルが存在していることを確認してください。

- IBM MobileFirst Server の WebSphere Application Server 管理コンソールにログオンします。

- アプリケーション・セキュリティーを有効にします。

- 「セキュリティー (Security)」→「グローバル・セキュリティー (Global Security)」をクリックします。

- 「管理セキュリティーを使用可能にする (Enable administrative security)」が選択されていることを確認します。 アプリケーション・セキュリティーを使用可能にできるのは、管理セキュリティーが使用可能になっている場合のみです。

- 「アプリケーション・セキュリティーを使用可能にする (Enable application security)」が選択されていることを確認します。

- 「OK」をクリックします。

- 変更を保存します。

詳しくは、セキュリティーの使用可能化を参照してください。

- Application Center JDBC データ・ソースおよびプロバイダーを作成します。 Application Center の手動インストールの該当するセクションを参照してください。

- Application Center コンソール WAR ファイルをインストールします。

- 使用している WebSphere Application Server のバージョンに基づいて、以下のオプションのうちのいずれかをクリックします。

- 「アプリケーション (Applications)」→「新規 (New)」→「新規エンタープライズ・アプリケーション (New Enterprise Application)」

- 「アプリケーション (Applications)」→「新規アプリケーション (New Application)」→「新規エンタープライズ・アプリケーション (New Enterprise Application)」

- MobileFirst Server のインストール・ディレクトリー mfserver_install_dir/ApplicationCenter/console にナビゲートします。

- 「appcenterconsole.war」 を選択し、「次へ (Next)」をクリックします。

- 「アプリケーションをどのようにインストールしますか?」ページで、「詳細」をクリックし、「次へ」をクリックします。

- 「アプリケーション・セキュリティー警告」ページで、「続行 (Continue)」をクリックします。

- 「Web モジュールのコンテキスト・ルートをマップ」ページが表示されるまで「次へ (Next)」をクリックします。

- 「コンテキスト・ルート (Context Root)」フィールドに /appcenterconsole と入力します。

- 「ユーザーまたはグループへのセキュリティー・ロールのマップ」ページが表示されるまで「次へ」をクリックします。

- すべてのロールを選択し、「特別な対象のマップ」をクリックし、「アプリケーション・レルム内のすべての認証済み」を選択します。

- 「要約」ページが表示されるまで「次へ」をクリックします。

- 「終了」をクリックし、構成を保存します。

- 使用している WebSphere Application Server のバージョンに基づいて、以下のオプションのうちのいずれかをクリックします。

- クラス・ローダー・ポリシーを構成し、アプリケーションを開始します。

- 「アプリケーション (Applications)」→「アプリケーション・タイプ (Application types)」→「WebSphere エンタープライズ・アプリケーション (WebSphere Enterprise Applications) 」をクリックします。

- アプリケーションのリストから、「AppCenterEAR」をクリックします。

- 「詳細プロパティー」セクションで、「クラス・ロードおよび更新の検出 (Class loading and update detection)」リンクをクリックします。

- 「クラス・ローダー順序」ペインで、「最初にローカル・クラス・ローダーでロードしたクラス (親が最後)」をクリックします。

- 「OK」をクリックします。

- 「モジュール」セクションで、「モジュールの管理 (Manage Modules)」をクリックします。

- モジュールのリストから、「ApplicationCenterConsole」をクリックします。

- 「クラス・ローダー順序」ペインで、「最初にローカル・クラス・ローダーでロードしたクラス (親が最後)」をクリックします。

- 「OK」をクリックします。

- モジュールのリストから、「ApplicationCenterServices」をクリックします。

- 「クラス・ローダー順序」ペインで、「最初にローカル・クラス・ローダーでロードしたクラス (親が最後)」をクリックします。

- 「OK」を 2 回クリックします。

- 「保存 (Save)」をクリックします。

- 「appcenterconsoleEAR」を選択し、「開始」をクリックします。

-

サーバー・クラス・ローダー・ポリシーを確認します。

WebSphere Application Server のバージョンに応じて、「サーバー」→「サーバー・タイプ」→「アプリケーション・サーバー」、または「サーバー」→「サーバー・タイプ」→「WebSphere Application Server」をクリックし、サーバーを選択します。 * クラス・ローダー・ポリシーが 「マルチ (Multiple)」 に設定されている場合は、何もしません。 * クラス・ローダー・ポリシーが「シングル (Single)」に設定されており、「クラス・ロード・モード」が「最初にローカル・クラス・ローダーをロードしたクラス (親が最後)」に設定されている場合は何もしません。 * 「クラス・ローダー・ポリシー」が「シングル (Single)」に設定されており、「クラス・ロード・モード」が「最初に親クラス・ローダーをロードしたクラス」に設定されている場合は、「クラス・ローダー・ポリシー」を「マルチ (Multiple)」に設定し、MobileFirst アプリケーション以外のすべてのアプリケーションのクラス・ローダー・ポリシーを「最初に親クラス・ローダーをロードしたクラス」に設定します。

- 構成を保存します。

- Android SDK の platform-tools パッケージから、aapt プログラムのバイナリー・ファイルが入っているディレクトリーを示すように JNDI 環境項目を構成します。

- WebSphere Application Server インストール・ディレクトリー内の aapt バイナリー・ファイルに適したディレクトリーを決定します。

- スタンドアロン・サーバーの場合は、WAS_INSTALL_DIR/optionalLibraries/IBM/mobilefirst/android-sdk などのディレクトリーを使用することができます。

- WebSphere Application Server Network Deployment セルへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/mobilefirst/android-sdk を使用してください。

- WebSphere Application Server Network Deployment クラスターへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/clusters/cluster-name/mobilefirst/android-sdk を使用してください。

- WebSphere Application Server Network Deployment ノードへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/mobilefirst/android-sdk を使用してください。

- WebSphere Application Server Network Deployment サーバーへのデプロイメントの場合は、WAS_INSTALL_DIR/profiles/profile-name/config/cells/cell-name/nodes/node-name/servers/server-name/mobilefirst/android-sdk を使用してください。

- product_install_dir/ApplicationCenter/tools/android-sdk ディレクトリーを、サブステップ a で決定したディレクトリーにコピーします。

- WebSphere Application Server Network Deployment の場合は、「システム管理」→「ノード」をクリックし、ノードを選択してから「完全な同期 (Full Synchronize)」をクリックします。

- 環境項目 (JNDI プロパティー) android.aapt.dir を構成し、サブステップ a で決定したディレクトリーをその値として設定します。WAS_INSTALL_DIR/profiles/profile-name プロファイルは、WebSphere Application Server 変数参照 ${USER_INSTALL_ROOT} によって置換されます。

これで、

http://<server>:<port>/appcenterconsoleで Application Center にアクセスできるようになりました。ここで、server は、サーバーのホスト名、port は、ポート番号 (デフォルトは 9080) です。 - WebSphere Application Server インストール・ディレクトリー内の aapt バイナリー・ファイルに適したディレクトリーを決定します。

インストール後の Application Center の構成

指定した Web アプリケーション・サーバーに Application Center をインストールした後、実行が必要な追加構成があります。

ジャンプ先

- Application Center 用のユーザー認証の構成

- LDAP によるユーザーの管理

- WebSphere Application Server での DB2 JDBC ドライバーのプロパティーの構成

- DB2 トランザクション・ログ・サイズの管理

- アプリケーション・リソースのエンドポイントの定義

- Secure Sockets Layer (SSL) の構成

- Application Center の JNDI プロパティー

- 公開アプリケーション・ストアのアプリケーションをサポートするための WebSphere Application Server の構成

Application Center 用のユーザー認証の構成

ユーザー認証を構成し、認証方式を選択します。 構成手順は、使用している Web アプリケーション・サーバーによって異なります。 Application Center には、ユーザー認証が必要です。

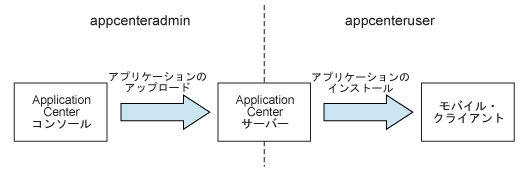

インストーラーが Application Center Web アプリケーションを Web アプリケーション・サーバーにデプロイした後、いくつかの構成を行う必要があります。 Application Center には、次の 2 つの Java™ Platform, Enterprise Edition (Java EE) セキュリティー・ロールが定義されています。

- appcenteruser ロールは、Application Center の一般ユーザーを表します。一般ユーザーは、モバイル・アプリケーションを、カタログからそのユーザーが所有するモバイル・デバイスにインストールできます。

- appcenteradmin ロールは、Application Center コンソールを介して管理タスクを実行できるユーザーを表します。

これらのロールを、対応するユーザーのセットにマップする必要があります。

LDAP などのユーザー・リポジトリーを介した認証方式を使用することを選択した場合、ユーザー・リポジトリーと共にユーザーおよびグループを使用して Application Center のアクセス制御リスト (ACL) を定義できるように、Application Center を構成することができます。 この手順は、使用する Web アプリケーション・サーバーのタイプおよびバージョンによって条件付けられます。 Application Center と共に使用される LDAP について詳しくは、LDAP によるユーザーの管理を参照してください。

Application Center のユーザーの認証を構成した後 (これには、LDAP の使用を計画している場合、LDAP の構成も含まれます)、必要に応じてアプリケーション・リソースのエンドポイントを定義することができます。 その後、Application Center のモバイル・クライアントを作成する必要があります。 モバイル・クライアントは、モバイル・デバイスにアプリケーションをインストールするために使用されます。 Application Center モバイル・クライアントをビルドする方法については、モバイル・クライアントを使用するための準備を参照してください。

ジャンプ先

- WebSphere Application Server フル・プロファイル上の Java EE セキュリティー・ロールの構成

- WebSphere Application Server Liberty プロファイル上の Java EE セキュリティー・ロールの構成

- Apache Tomcat 上での Java EE セキュリティー・ロールの構成

WebSphere Application Server フル・プロファイル上の Java EE セキュリティー・ロールの構成

Application Center の Java™ EE ロールを両方の Web アプリケーションのユーザー・セットにマップすることにより、セキュリティーを構成します。

WebSphere Application Server コンソールで基本的なユーザー構成を定義します。 通常、コンソールへのアクセスは次のアドレスで行われます。https://localhost:9043/ibm/console/

- 「セキュリティー (Security)」→「グローバル・セキュリティー (Global Security)」を選択します。

-

ユーザーを構成するため、「セキュリティー構成ウィザード (Security Configuration Wizard)」を選択します。

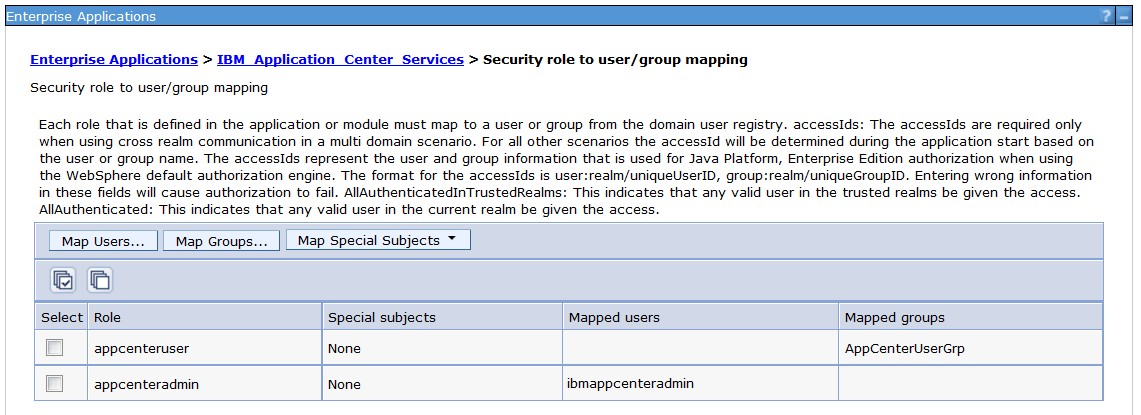

「ユーザーおよびグループ (Users and Groups)」→「ユーザーの管理 (Manage Users)」を選択することによって、個々のユーザー・アカウントを管理できます。 - WAR ファイルをデプロイした場合、次のようにして appcenteruser と appcenteradmin のロールをユーザー・セットにマップします。

- 「サーバー」→「サーバー・タイプ」→「WebSphere Application Server」を選択します。

- サーバーを選択します。

-

「構成 (Configuration)」タブで、「アプリケーション (Applications)」→「エンタープライズ・アプリケーション (Enterprise applications)」を選択します。

- 「IBM_Application_Center_Services」を選択します。

- 「構成」タブで、「詳細」→「ユーザー/グループへのセキュリティー・ロールのマッピング」を選択します。

- 必要なカスタマイズを実行します。

- 「OK」をクリックします。

- コンソール Web アプリケーションのロールをマップするステップを繰り返します。「IBM_Application_Center_Console」を選択します。

- 「保存 (Save)」をクリックして変更を保存します。

- EAR ファイルをデプロイした場合、次のようにして appcenteruser と appcenteradmin のロールをユーザー・セットにマップします。

- 「アプリケーション」→「アプリケーション・タイプ」→「WebSphere Application Server」を選択します。

- 「AppCenterEAR」をクリックします。

- 「詳細プロパティー」セクションで、 「ユーザー/グループへのセキュリティー・ロールのマッピング」をクリックします。

- 必要に応じてカスタマイズします。

- 「OK」をクリックします。

- 「保存 (Save)」をクリックします。

WebSphere Application Server Liberty プロファイル上の Java EE セキュリティー・ロールの構成

server.xml ファイル内に、Application Center およびデータ・ソースの Java™ EE セキュリティー・ロールを構成します。

セキュリティー・ロールを構成するには、server.xml ファイルを編集する必要があります。 各 <application> エレメントの <application-bnd> エレメント内に、2 つの <security-role> エレメントを作成します。 一方の <security-role> エレメントは appcenteruser ロール用であり、他方は appcenteradmin ロール用です。 これらのロールを、適切なユーザー・グループ名 appcenterusergroup または appcenteradmingroup にマップします。 これらのグループは、<basicRegistry> エレメントによって定義されます。 このエレメントをカスタマイズするか、または、全体を <ldapRegistry> エレメントまたは <safRegistry> エレメントで置き換えることができます。

次に、多数のインストール済みアプリケーション (例えば、80 個のアプリケーション) で良好な応答時間を維持できるように、Application Center データベース用の接続プールを構成する必要があります。

-

server.xml ファイルを編集します。 例えば、次のとおりです。

<security-role name="appcenteradmin"> <group name="appcenteradmingroup"/> </security-role> <security-role name="appcenteruser"> <group name="appcenterusergroup"/> </security-role>この例を以下の場所に組み込んでください。

- WAR ファイルをデプロイした場合は、各

<application>エレメントの<application-bnd>エレメント内、appcenterconsole アプリケーションと applicationcenter アプリケーション。 - EAR ファイルをデプロイした場合は、applicationcenter アプリケーションの

<application-bnd>エレメント内。

インストール時にテスト用に作成された

<security-role>エレメントを置き換えます。<basicRegistry id="appcenter"> <user name="admin" password="admin"/> <user name="guest" password="guest"/> <user name="demo" password="demo"/> <group name="appcenterusergroup"> <member name="guest"/> <member name="demo"/> </group> <group name="appcenteradmingroup"> <member name="admin" id="admin"/> </group> </basicRegistry>この例は、WebSphere Application Server Liberty の

basicRegistryに定義されるユーザーとグループを示しています。 WebSphere Application Server Liberty プロファイルのユーザー・レジストリーの構成方法について詳しくは、Liberty プロファイルのユーザー・レジストリーの構成を参照してください。 - WAR ファイルをデプロイした場合は、各

-

server.xml ファイルを編集して、

AppCenterPoolサイズを定義します。<connectionManager id="AppCenterPool" minPoolSize="10" maxPoolSize="40"/> -

<dataSource>エレメントで、接続マネージャーへの参照を定義します。<dataSource id="APPCNTR" jndiName="jdbc/AppCenterDS" connectionManagerRef="AppCenterPool"> ... </dataSource>

Apache Tomcat 上での Java EE セキュリティー・ロールの構成

Apache Tomcat Web アプリケーション・サーバー上で、Application Center の Java™ EE セキュリティー・ロールを構成する必要があります。

-

Apache Tomcat Web アプリケーション・サーバーで、conf/tomcat-users.xml ファイル内に appcenteruser ロールおよび appcenteradmin ロールを構成します。 インストールで、以下のユーザーが作成されます。

<user username="appcenteradmin" password="admin" roles="appcenteradmin"/> <user username="demo" password="demo" roles="appcenteradmin"/> <user username="guest" password="guest" roles="appcenteradmin"/> -

Apache Tomcat 資料レルム構成方法の説明に従って、ユーザーのセットを定義できます。

LDAP によるユーザーの管理

Lightweight Directory Access Protocol (LDAP) レジストリーを使用して、ユーザーを管理します。

LDAP は、ユーザー・レジストリーを保持する LDAP サーバー内で、複数の Web アプリケーション向けにユーザー管理を中央化する手法です。 セキュリティー・ロール appcenteradmin および appcenteruser にユーザーを 1 人ずつ指定する代わりに、この手法を使用できます。

LDAP レジストリーを Application Center と共に使用することを計画している場合、LDAP レジストリーを使用してユーザーを認証するように WebSphere Application Server または Apache Tomcat サーバーを構成する必要があります。

ユーザーの認証に加えて、LDAP を使用するように Application Center を構成すると、Application Center を通してモバイル・アプリケーションをインストールできるユーザーおよびグループを LDAP を使用して定義することも可能になります。 これらのユーザーおよびグループを定義する手段は、アクセス制御リスト (ACL) です。

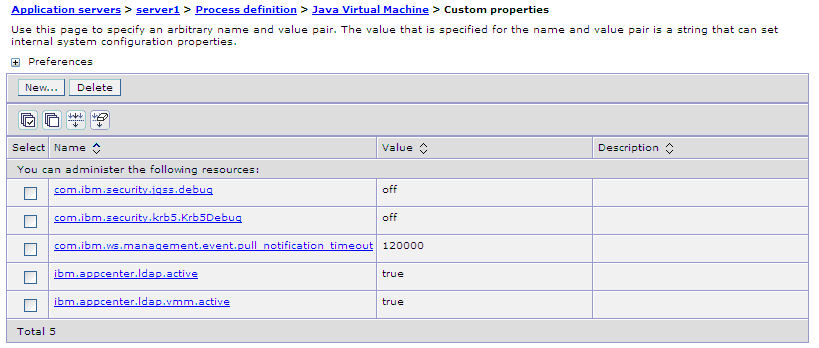

IBM Worklight V6.0 以降、JNDI 環境項目を使用して LDAP 構成プロパティーを定義します。

熟練ユーザーは、IBM Worklight V6.0 より前のリリースに記載されていた方法を使用して、LDAP 認証を使用するようアプリケーション・サーバーを構成することもできます。

ジャンプ先

WebSphere Application Server V8.x と LDAP

LDAP 認証は、統合リポジトリー構成に基づいています。 Application Center の ACL 管理構成は、Virtual Member Manager API を使用します。

統合リポジトリー構成に基づいて LDAP を構成する必要があります。 スタンドアロン LDAP レジストリーはサポートされていません。

LDAP または非 LDAP のいくつかの異なるリポジトリーを統合リポジトリー内に構成できます。

統合リポジトリーの構成について詳しくは、ご使用のバージョンに応じて、WebSphere Application Server V8.0 ユーザー資料、または WebSphere Application Server V8.5 ユーザー資料を参照してください。

LDAP を使用した ACL 管理のための Application Center の構成

ACL 管理の構成詳細の一部は、Virtual Member Manager (VMM) API を使用するため、Application Center に固有のものです。

Application Center は、ユーザーに関して以下の VMM 属性を使用します。

- uid は、ユーザーのログイン名を表します。

- sn は、ユーザーのフルネームを表します。

- グループに関して Application Center が参照するのは VMM 属性 cn のみです。

VMM 属性が LDAP では同じでない場合、それらの VMM 属性を対応する LDAP 属性にマップする必要があります。

WebSphere Application Server V8.x 用の LDAP 認証の構成

統合リポジトリー構成に基づいて行う方法でのみ LDAP を構成できます。 この手順では、LDAP を使用して WebSphere Application Server V8.x においてロール appcenteradmin および appcenteruser を定義する方法を示します。

- WebSphere Application Server コンソールにログインします。

- 「セキュリティー (Security)」→「グローバル・セキュリティー (Global Security)」を選択し、管理セキュリティーおよびアプリケーション・セキュリティーが使用可能にされていることを検証します。

- 「ユーザー・アカウント・リポジトリー」セクションで、「統合リポジトリー (Federated repositories)」を選択します。

- 「構成 (Configure)」をクリックします。

- リポジトリーを追加して構成します。

- 「ベース・エントリーをレルムに追加 (Add Base entry to Realm)」をクリックします。

- 「レルム内でエントリーを一意的に識別するベース・エントリーの識別名」の値を指定し、「リポジトリーの追加 (Add Repository)」をクリックします。

- 「LDAP リポジトリー (LDAP Repository)」を選択します。

- このリポジトリーに名前を付け、LDAP サーバーへの接続に必要な値を入力します。

- 「追加プロパティー (Additional Properties)」の下で、 「LDAP エンティティー・タイプ (LDAP entity types)」をクリックします。

- プロパティー Group、OrgContainer、および PersonAccount を構成します。 これらの構成の詳細は、LDAP サーバーによって異なります。

- 構成を保存し、ログアウトし、サーバーを再始動します。

- WAR ファイルをデプロイした場合、WebSphere Application Server コンソールで、セキュリティー・ロールをユーザーおよびグループにマップします。

- 「構成 (Configuration)」タブで、「アプリケーション (Applications)」→「WebSphere エンタープライズ・アプリケーション (WebSphere Enterprise Applications)」を選択します。

- 「IBM_Application_Center_Services」を選択します。

- 「構成 (Configuration)」タブで、「詳細 (Details)」→「ユーザー/グループへのセキュリティー・ロールのマッピング」を選択します。

- appcenteradmin ロールおよび appcenteruser ロールに対して、「グループのマップ (Map groups)」を選択します。 この選択によって、LDAP ユーザーおよびグループを含めて、WebSphere ユーザー・リポジトリー内にあるユーザーおよびグループを選択できるようになります。 選択されたユーザーは、appcenteradmin または appcenteruser として Application Center にアクセスできます。 また、これらのロールを「特別な対象 (Special Subjects)」である「アプリケーション・レルム内のすべての認証済み」にマップして、LDAP レジストリー内に登録された全員を含めて、WebSphere ユーザー・リポジトリー内の全員に、Application Center へのアクセス権限を付与できます。

-

IBM_Application_Center_Console についてもステップ 7 を繰り返します。

ステップ 7.b で、IBM_Application_Center_Services の代わりに IBM_Application_Center_Console を選択するように注意してください

- EAR ファイルをデプロイした場合、WebSphere Application Server コンソールで、セキュリティー・ロールをユーザーおよびグループにマップします。

- 「アプリケーション」→「アプリケーション・タイプ」→「WebSphere エンタープライズ・アプリケーション」をクリックします。

- アプリケーションのリストから、「AppCenterEAR」をクリックします。

- 「詳細プロパティー」セクションで、 「ユーザー/グループへのセキュリティー・ロールのマッピング」をクリックします。

- appcenteradmin ロールと appcenteruser ロールについて、「グループのマップ」または「ユーザーのマップ」を選択し、LDAP ユーザーおよび LDAP グループを含めて、WebSphere ユーザー・リポジトリー内のユーザーまたはグループを選択します。

選択されたユーザーは、appcenteradmin または appcenteruser として Application Center にアクセスできます。 また、これらのロールを「特別な対象」である「アプリケーション・レルム内で認証済みすべて」にマップして、LDAP レジストリー内に登録された全員を含めて、WebSphere ユーザー・リポジトリー内の全員に、Application Center へのアクセス権限を付与できます。

- 「保存 (Save)」をクリックして変更を保存します。

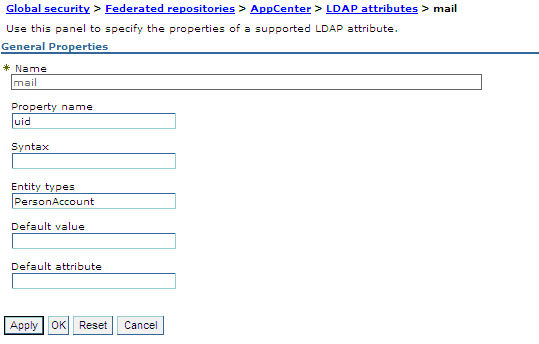

WebSphere Application Server V8.x 用の LDAP ACL 管理の構成

LDAP を使用した ACL を構成するには、uid、sn、および cn の 3 つのプロパティーを定義します。 これらのプロパティーにより、ユーザーのログイン名とフルネーム、およびユーザー・グループ名を Application Center で識別できるようになります。 次に、VMM を使用した ACL 管理を使用可能にします。 統合リポジトリー構成に基づいて行う方法でのみ LDAP を構成できます。

- WebSphere Application Server コンソールにログインします。

- 「セキュリティー (Security)」→「グローバル・セキュリティー (Global Security)」を選択します。

- 「ユーザー・アカウント・リポジトリー」セクションで、「構成 (Configure)」を選択します。

- LDAP リポジトリー項目を選択します。

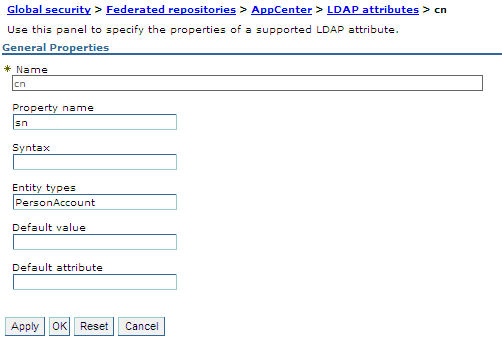

- 「追加プロパティー (Additional Properties)」の下で、「LDAP 属性 (LDAP attributes)」 (WebSphere Application Server V8.0) または「統合リポジトリー・プロパティー名から LDAP 属性へのマッピング (Federated repositories property names to LDAP attributes mapping)」 (WebSphere Application Server V8.5) を選択します。

- 「追加 (Add)」→「サポート (Supported)」を選択します。

- 以下のプロパティー値を入力します。

- 「名前」に対して、LDAP ログイン属性を入力します。

- 「プロパティー名」に対して、uid を入力します。

- 「エンティティー・タイプ」に対して、LDAP エンティティー・タイプを入力します。

- 「OK」をクリックします。