Anwendungsauthentizität

improve this page | report issueÜbersicht

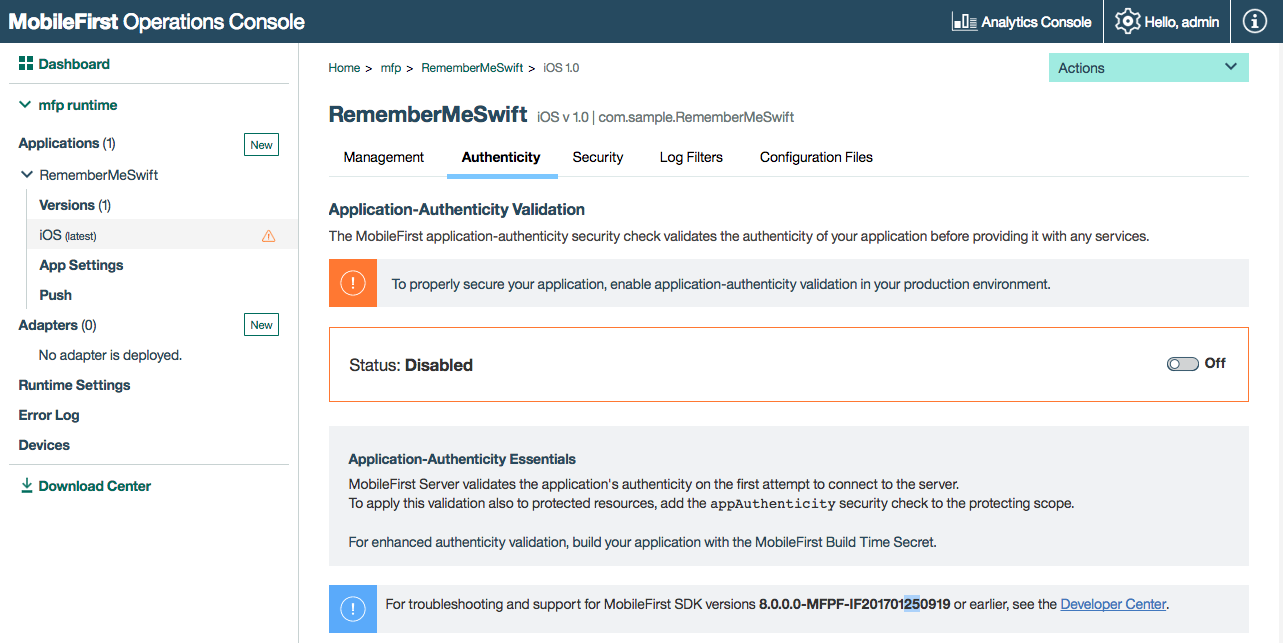

Aktivieren Sie die vordefinierte Sicherheitsüberprüfung der MobileFirst-Anwendungsauthentizität

(appAuthenticity). Diese Überprüfung validiert die Authentizität der Anwendung, bevor Services für die Anwendung bereitgestellt werden. Bei Anwendungen in der Produktion sollte dieses Feature aktiviert sein.

Zum Aktivieren der Anwendungsauthentizität können Sie den in der MobileFirst Operations Console unter [Ihre Anwendung] → Authentizität angezeigten Anweisungen folgen oder auch die nachstehenden Informationen durchlesen.

Verfügbarkeit

- Die Anwendungsauthentizität ist auf allen unterstützten Plattformen (iOS, watchOS, Android, Windows 8.1 Universal, Windows 10 UWP) für Cordova-Anwendungen und native Anwendungen verfügbar.

Fahren Sie mit folgenden Abschnitten fort:

- Ablauf für Anwendungsauthentizität

- Anwendungsauthentizität aktivieren

- Anwendungsauthentizität konfigurieren

- Build Time Secret (BTS)

- Fehlerbehebung

Ablauf für Anwendungsauthentizität

Die Sicherheitsüberprüfung der Anwendungsauthentizität findet während der Registrierung der Anwendung bei MobileFirst Server statt, d. h., wenn eine Instanz der Anwendung zum ersten Mal versucht, eine Verbindung zum Server herzustellen. Standardmäßig wird die Authentizitätsprüfung nicht erneut ausgeführt.

Wenn die App-Authentizität aktiviert ist und der Kunde Änderungen an seiner Anwendung vornehmen muss, ist eine Aktualisierung der Anwendungsversion notwendig.

Unter Anwendungsauthentizität konfigurieren erfahren Sie, wie dieses Verhalten angepasst werden kann.

Anwendungsauthentizität aktivieren

Aktivierung der Anwendungsauthentizität in Ihrer Anwendung:

- Öffnen Sie die MobileFirst Operations Console in Ihrem bevorzugten Browser.

- Wählen Sie Ihre Anwendung in der Navigationsseitenleiste aus und klicken Sie auf den Menüeintrag Authentizität.

- Klicken Sie im Feld Status auf die Schaltfläche An/Aus.

MobileFirst Server validiert die Anwendungsauthentizität beim ersten Versuch, eine Verbindung zum Server herzustellen. Wenn diese Validierung auch auf geschützte Ressourcen angewendet werden soll, fügen Sie die Sicherheitsüberprüfung appAuthenticity zum schützenden Bereich hinzu.

Anwendungsauthentizität inaktivieren

Bestimmte Änderungen an der Anwendung während der Entwicklung können dazu führen, dass die Authentizität der Anwendung nicht validiert werden kann. Entsprechend wird empfohlen, Accordingldie Anwendungsauthentizität während des Entwicklungsprozesses zu inaktivieren. Bei Anwendungen in der Produktion sollte dieses Feature aktiviert sein.

Klicken Sie im Feld Status erneut auf die Schaltfläche An/Aus, um die Anwendungsauthentizität zu inaktivieren.

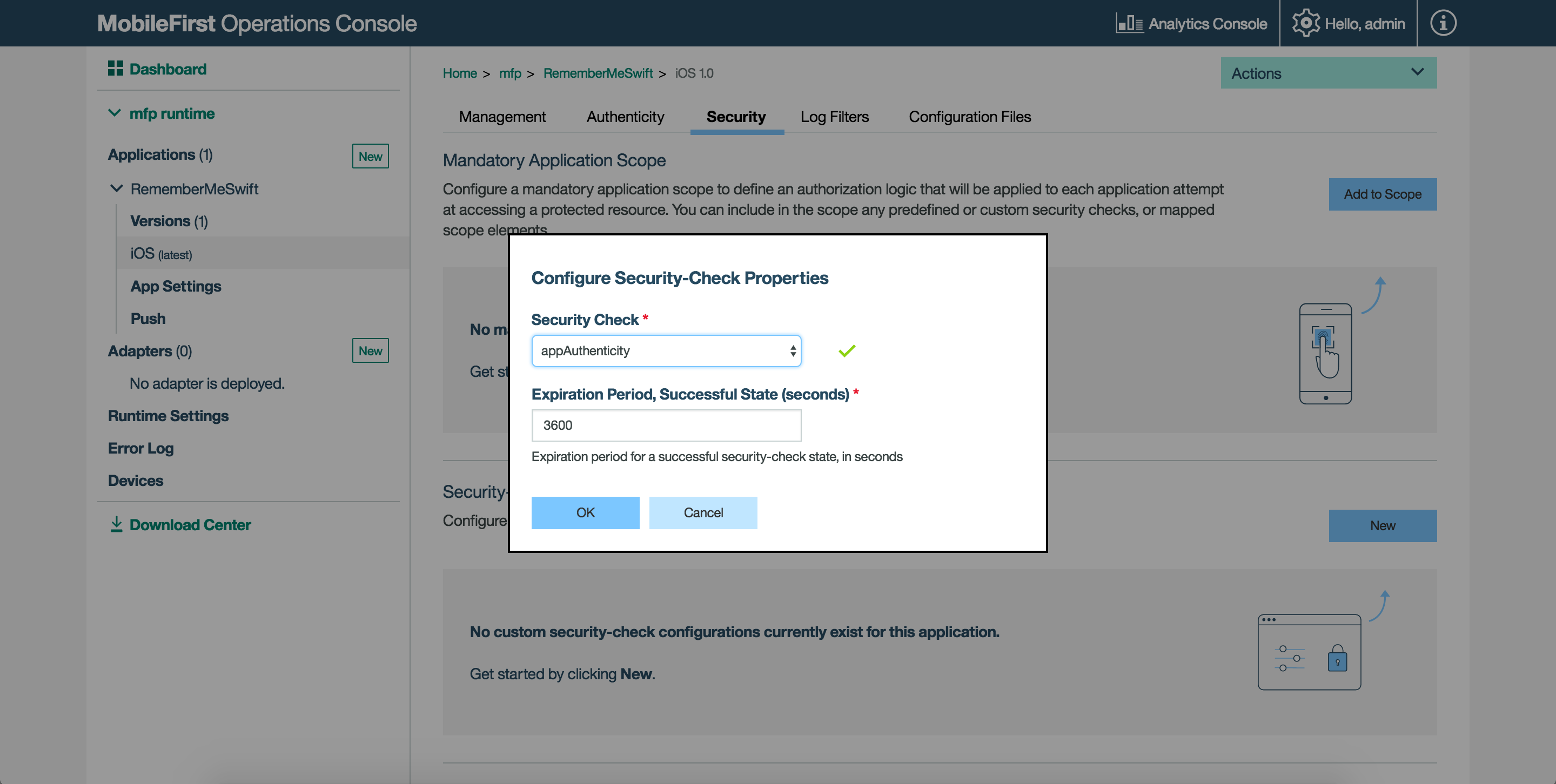

Anwendungsauthentizität konfigurieren

Die Anwendungsauthentizität wird standardmäßig nur während der Clientregistrierung überprüft. Für Ihre

Anwendungsressourcen können Sie jedoch neben jeder anderen Sicherheitsüberprüfung den Schutz mit der

Sicherheitsüberprüfung appAuthenticity in der Konsole auswählen.

Folgen Sie dazu den Anweisungen unter Ressourcen schützen.

Sie können die vordefinierte Sicherheitsüberprüfung der Anwendungsauthentizität mit folgender Eigenschaft konfigurieren:

expirationSec: Der Standardwert liegt bei 3600 Sekunden (1 Stunde). Die Eigenschaft definiert die Zeit bis zum Ablauf des Authentizitätstokens.

Eine durchgeführte Authentizitätsprüfung findet erst erneut statt, wenn das Token gemäß dem festgelegten Wert abgelaufen ist.

Gehen Sie wie folgt vor, um die Eigenschaft expirationSec zu konfigurieren:

-

Laden Sie die MobileFirst Operations Console, navigieren Sie zu [Ihre Anwendung] → Sicherheit → Konfigurationen für Sicherheitsüberprüfungen und klicken Sie auf Neu.

-

Suchen Sie das Bereichselement

appAuthenticity. -

Legen Sie eine neue Zeit in Sekunden fest.

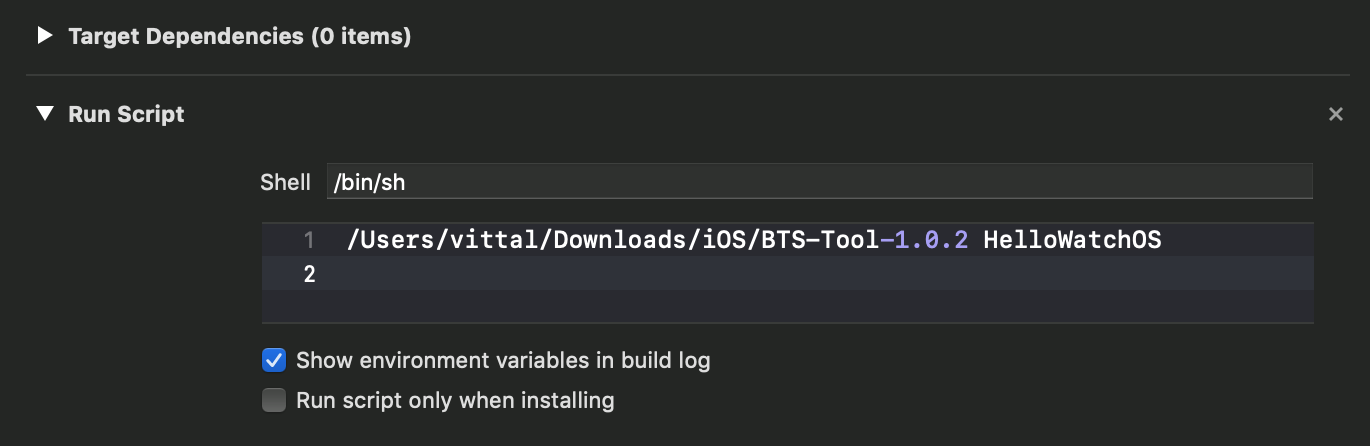

Build Time Secret (BTS)

Build Time Secret (BTS) ist ein optionales Tool für die Verbesserung der Authentizitätsvalidierung von iOS- und watchOS-Anwendungen. Das Tool injiziert einen zur Buildzeit festgelegten geheimen Schlüssel in die Anwendung. Dieser Schlüssel wird später während der Validierung der Authentizität verwendet.

Das Tool BTS kann über das Download-Center in der MobileFirst Operations Console heruntergeladen werden.

Verwenden Sie das Tool BTS wie folgt in Xcode:

- Klicken Sie auf der Registerkarte Build Phases auf die Schaltfläche + und erstellen Sie eine neue Scriptausführungsphase (Run Script).

- Kopieren Sie den Pfad des Tools BTS und fügen Sie ihn in die neu erstellte Phase Run Script ein.

- Ziehen Sie die Scriptausführungsphase (Run Script Phase) mit der Maus an eine Position oberhalb der Ressourcenkompilierungsphase (Compile sources).

- Dieser Schritt ist nur für die Anwendungsumgebung watchOS erforderlich. Für die Aktivierung von BTS muss der Entwickler nach der Position des Tools BTS mit dem Namen einer Swift-Datei aus dem watchOS-Erweiterungspaket übergeben.

Angenommen, das watchOS-Erweiterungspaket enthält die Datei HelloWatchOS.swift. In dem Fall muss der Entwickler den Pfad des Tools BTS mit HelloWatchOS als Argument übergeben.

Das Tool sollte bei der Erstellung einer Produktionsversion der Anwendung verwendet werden.

Fehlerbehebung

Befehl ‘reset’

Der Algorithmus für die Anwendungsauthentizität verwendet während der Validierung Anwendungsdaten und Metadaten. Das erste Gerät, das nach Aktivierung der Anwendungsauthentizität eine Verbindung zum Server herstellt, liefert einen “Fingerabdruck” der Anwendung, der einige dieser Daten enthält.

Sie können diesen Fingerabdruck zurücksetzen und neue Daten für den Algorithmus bereitstellen. Dies kann während der Entwicklung (z. B. nach einer Änderung der Anwendung in Xcode) hilfreich sein. Verwenden Sie für das Zurücksetzen des Fingerabdrucks mfpadm in der CLI mit dem Befehl reset.

Nach dem Zurücksetzen des Fingerabdrucks funktioniert die appAuthenticity-Sicherheitsüberprüfung weiter wie zuvor. (Dies ist für den Benutzer transparent.)

Validierungstypen

In der Mobile First Platform Foundation gibt es für Anwendungen die statische und die dynamische App-Authentizität. Diese Validierungstypen unterscheiden sich hinsichtlich der Algorithmen und Attribute, die zum Generieren der Startwerte für die App-Authentizität verwendet werden. Wenn die Anwendungsauthentizität aktiviert ist, wird standardmäßig der dynamische Validierungsalgorithmus verwendet. Die Sicherheit der Anwendung ist bei beiden Validierungstypen gewährleistet. Bei der dynamischen App-Authentizität werden strenge Validierungen und Überprüfungen durchgeführt. Der Algorithmus für die statische App-Authentizität ist etwas weniger strikt. Es werden nicht alle Validierungen durchgeführt, die bei der dynamischen App-Authentizität verwendet werden.

Die dynamische App-Authentizität kann in der MobileFirst-Konsole konfiguriert werden. Der interne Algorithmus sorgt für die Generierung der App-Authentizitätsdaten anhand der in der Konsole ausgewählten Optionen. Für die statische App-Authentizität muss die Befehlzeilenschnittstelle mfpadm verwendet werden.

Verwenden Sie die Befehlszeilenschnittstelle mfpadm, um die statische App-Authentizität zu aktivieren und den Validierungstyp zu wechseln:

mfpadm --url= --user= --passwordfile= --secure=false app version [LAUFZEIT] [APP-NAME] [UMGEBUNG] [VERSION] set authenticity-validation TYP

TYP kann den Wert dynamic oder static haben.

Unterstützung für SDKs bis Version 8.0.0.0-MFPF-IF201701250919

Die dynamische und statische Validierung werden nur von Client-SDKs unterstützt, die ab Februar 2017 herausgegeben wurden. Verwenden Sie für SDK-Versionen bis 8.0.0.0-MFPF-IF201701250919 das traditionelle Tool für die Authentizität:

Die Anwendungsbinärdatei muss mit dem Tool mfp-app-authenticity signiert werden. Auswählbare Binärdateien sind ipa-Dateien für

iOS, apk-Dateien für Android und appx-Dateien für Windows 8.1 Universal und Windows 10 UWP.

- Laden Sie das Tool mfp-app-authenticity über das Download-Center in der MobileFirst Operations Console herunter.

-

Öffnen Sie ein Befehlszeilenfenster und führen Sie den Befehl

java -jar path-to-mfp-app-authenticity.jar path-to-binary-fileaus.Beispiel:

java -jar /Users/Ihr_Benutzername/Desktop/mfp-app-authenticity.jar /Users/Ihr_Benutzername/Desktop/MyBankApp.ipaDieser Befehl generiert neben der Datei

MyBankApp.ipaeine DateiMyBankApp.authenticity_data. - Laden Sie die Datei

.authenticity_datamit mfpadm in der CLI hoch:app version [LAUFZEITNAME] APP-NAME UMGEBUNG VERSION set authenticity-data DATEI

Inclusive terminology note: The Mobile First Platform team is making changes to support the IBM® initiative to replace racially biased and other discriminatory language in our code and content with more inclusive language. While IBM values the use of inclusive language, terms that are outside of IBM's direct influence are sometimes required for the sake of maintaining user understanding. As other industry leaders join IBM in embracing the use of inclusive language, IBM will continue to update the documentation to reflect those changes.